安全研究人员遇到了一个新的macOS恶意软件样本,该样本被认为是朝鲜黑客团体Lazarus所为。

该威胁的检测率非常低,并且具有使其能够从远程位置检索有效负载并将其运行在内存中的功能,这使取证分析变得更加困难。

交易平台上的macOS威胁

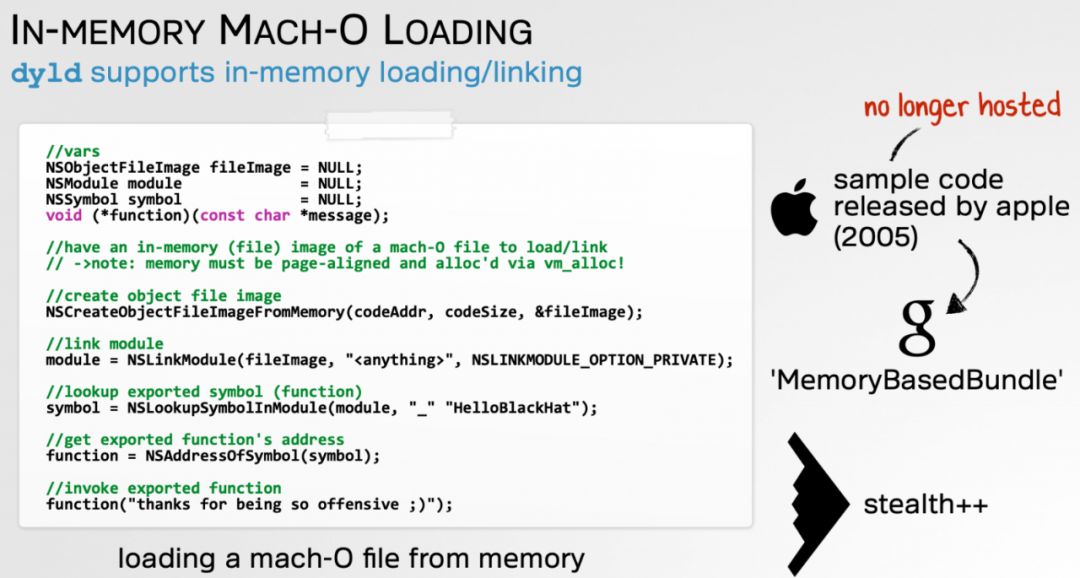

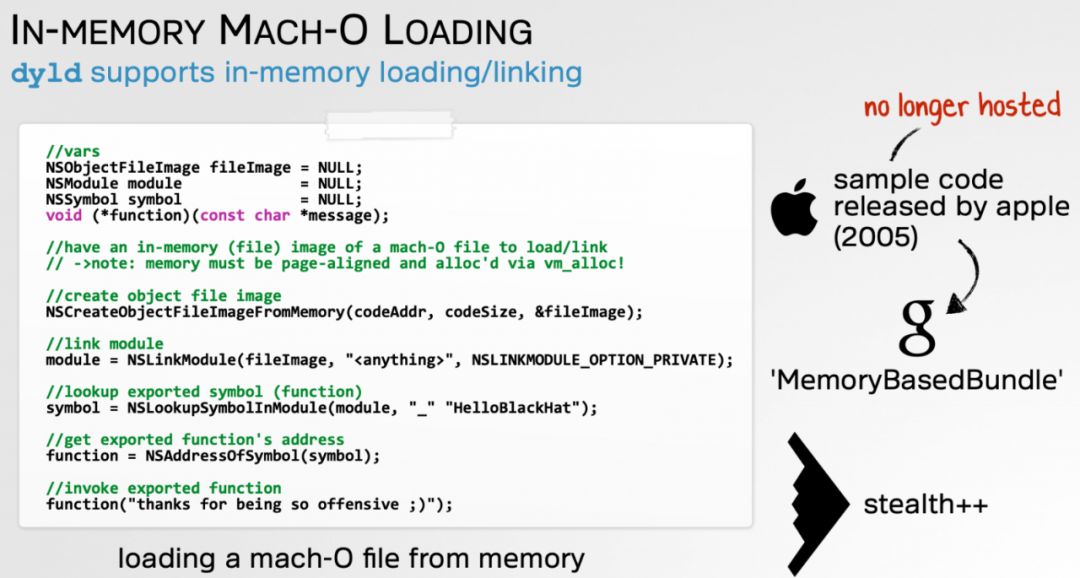

恶意软件研究人员Dinesh Devadoss周二提供了一个新的macOS恶意软件样本的哈希值,该样本可以从内存中加载mach-O可执行文件并执行该文件。

IOC:

md5: 6588d262529dc372c400bef8478c2eec

hxxps://unioncrypto.vip/

检查VirusTotal上的样本后,发现其检测几乎不存在。在撰写本文时,只有四个防病毒引擎将其标记为恶意,在发布时已增加到五个。

安全研究员和macOS黑客Patrick Wardle分析了Devadoss发现的恶意软件,并确定与 两个月前由MalwareHunterTeam归因于Lazarus Group的另一个第一阶段植入物存在“明显重叠” 。

这个新样本以UnionCryptoTrader的名称打包,并托管在一个名为“ unioncrypto.vip”的网站上,该网站宣传“智能加密货币套利交易平台”,但未提供下载链接。

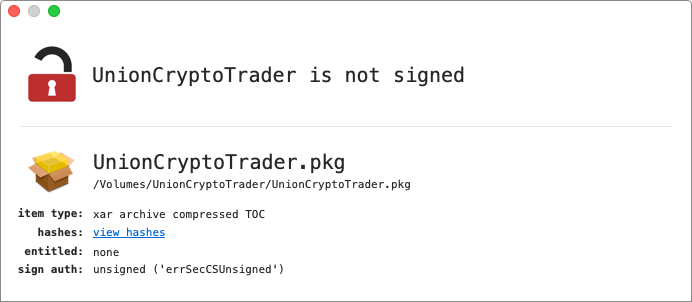

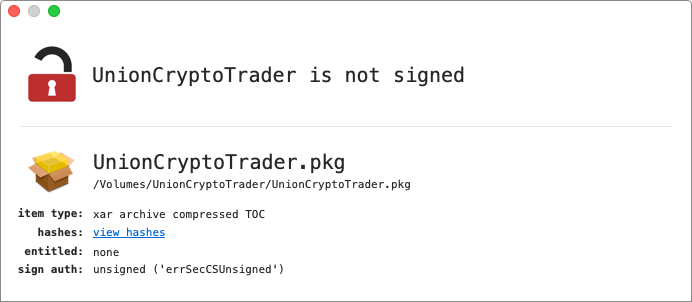

该软件包未签名,这意味着打开该软件包将触发来自操作系统(OS)的警告。

在今天发布的详细分析中,研究人员指出,该恶意软件具有一个“后安装”脚本,该脚本安装了“ vip.unioncrypto.plist”启动守护程序以实现持久性。该脚本具有以下属性:

将隐藏的plist(.vip.unioncrypto.plist)从应用程序的Resources目录移至/ Library / LaunchDaemons

将其设置为由根拥有

创建一个/ Library / UnionCrypto目录

将隐藏的二进制文件(.unioncryptoupdater)从应用程序的Resources目录移至/ Library / UnionCrypto /

执行此二进制文件(/ Library / UnionCrypto / unioncryptoupdater)

通过将其RunAtLoad项设置为true,可以将隐藏的“ unioncryptoupdater”二进制文件设置为在每次系统重新引导时运行。根据Wardle的分析,它可以收集有关系统的基本信息,例如序列号和OS版本。

它与命令和控制服务器(C2)联系,后者可以提供要执行的有效负载。这表明“ unioncryptoupdater”是为攻击的初始阶段设计的。

Wardle发现:“这时,远程命令和控制服务器仍处于联机状态,它只是以“ 0”进行响应,这意味着没有提供有效载荷。

缺少有效的证书和缺少的有效负载可能表明在攻击者能够准备操作的所有详细信息之前就已经发现了恶意软件。

研究人员还解释了恶意软件如何实现有效载荷在内存中的执行,这是他四年前在BlackHat安全会议上提出的一种方法。

macOS无文件恶意软件

虽然在内存中执行文件是Windows恶意软件中的常见功能,但这种方法在macOS上很少见,并且刚刚开始流行。

Gmera是少数能够做到这一点的恶意软件家族之一,它是趋势科技的研究人员 于9月发现的一种木马,它也伪装成在线交易应用程序。

《哨兵一号》的分析显示 ,尽管当时的检测率非常低,但Gmera仍能够解码并执行内存中的有效载荷,在这种情况下,这是一个模糊的脚本。

AppleJeus模式

Wardle认为该恶意软件是由Lazarus小组创建的,过去的证据支持该理论。

早在十月,MalwareHunterTeam发现攻击者创建了一家假公司,该公司提供了一个名为JMT Trader的免费平台来进行加密货币交易。在macOS或Windows上安装它的任何人都会在系统上获得后门。

这一切与卡巴斯基发现并归因于与朝鲜有关的拉撒路APT小组的名为AppleJeus行动的攻击极为相似。

在该攻击中使用了木马加密货币交易应用程序,并使用为公司发行的有效证书签名,该证书在证书信息中列出的地址处不存在。

关注红数位 阅读更多

混迹安全圈,每日必看!