大家好,我是零日情报局。

本文首发于公众号零日情报局,微信ID:lingriqingbaoju。

这几天,有安全公司一次性披露了伊朗APT组织自建的21个专用VPN网络。

自建VPN不稀奇,稀奇的是一次追踪到21个,甚至通过VPN网络,该组织的监听动向、基础架构、攻击目标也都逐一浮出水面。

任谁也很难想到,这家黑客组织就是曾让沙特阿拉伯国家石油公司瘫痪数周的APT33。

始于21个专用IP地址被捕捉

自建VPN却意外暴露行踪,其实是APT33聪明反被聪明误。

所谓VPN,就是利用公用网络架设的专用网络。达到联网目的同时,又能加密VPN服务器和客户机之间的通讯数据。多数黑客都喜欢用这种方式,隐藏真实IP地址和位置,以此躲避反追踪。

APT33建立自己的专用VPN网络,也是出去隐藏的目的。毕竟从数据中心租用服务器,再使用OpenVPN之类的开源软件搭建专用VPN,并不复杂。想不到的是,原本用于隐藏的VPN网络,成了APT33暴露的关键。

相比于海量的商用VPN,自建VPN的数量相对少且明显。安全研究员们只需留意那些特别的IP地址,就可以更快速地从中找到黑客组织,APT33就是这样泄露了行踪。

反倒是,那些APT33不相信的商业VPN网络,也许才能隐藏他们的行踪。因为在海量的商用VPN网络中,安全研究员想找到APT33,和大海捞针没什么区别。

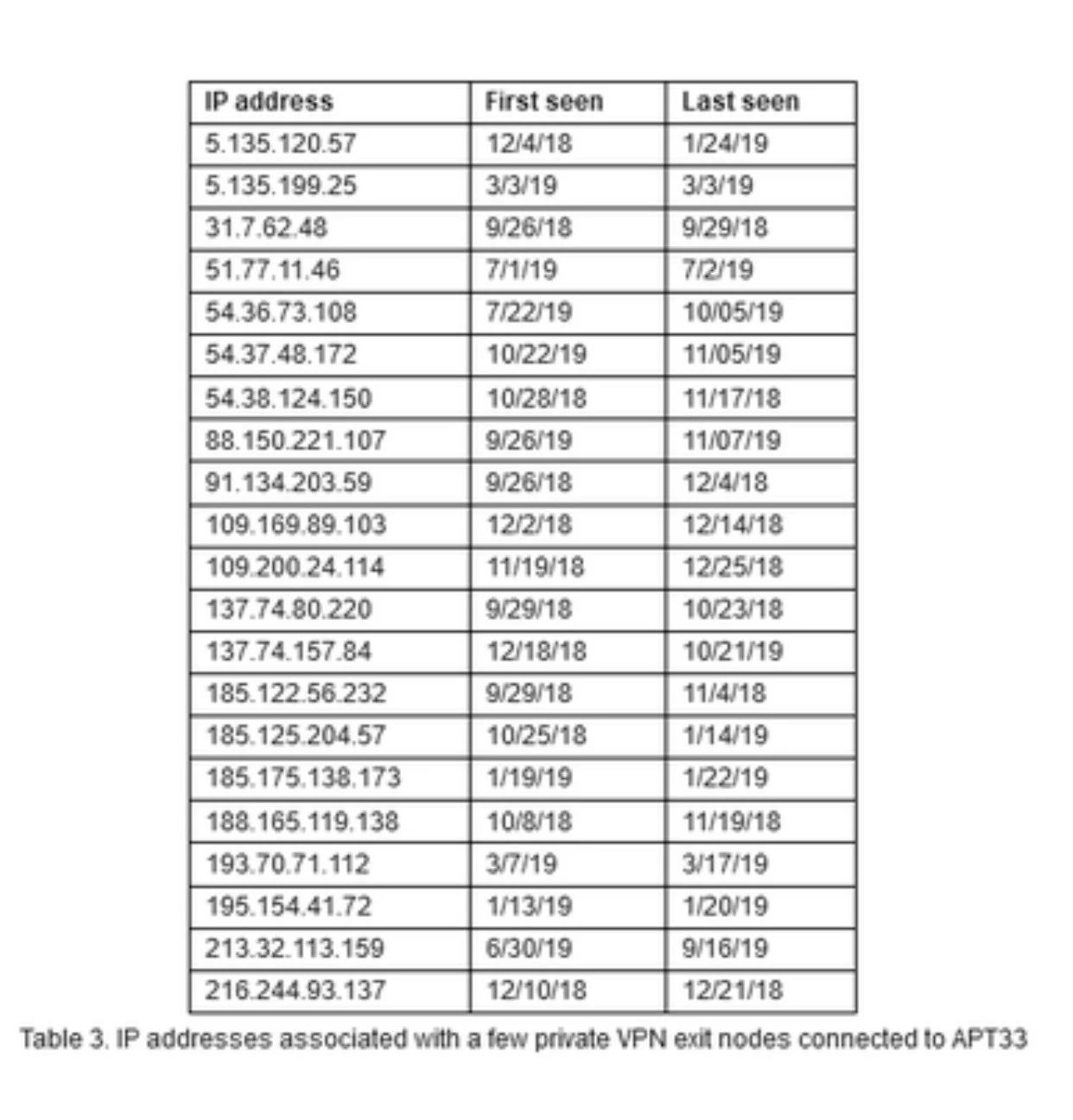

估计APT33也想不到,自己精心的隐藏策略却直接暴露了行踪。目前追踪到的APT33关联IP地址,已全部公布出来,具体如下:

(21个APT33专用VPN网络IP地址)

继而APT33的四层架构被起底

有了IP地址,能做的事情就多了。安全研究员们终于摸清了伊朗最复杂黑客组织APT33的基础架构。这才发现,用以隐藏真实IP地址和位置的VPN网络,其实只是APT33与攻击目标建立关联的第一层关系。

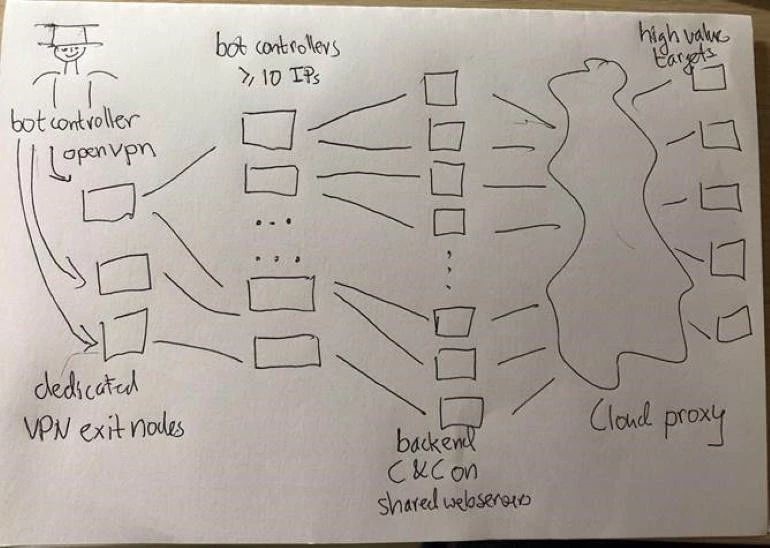

(APT33与攻击目标之间的4层基础架构图)

安全研究员通过手绘的方式,分享了APT33与目标之间的四层架构。

1.VPN:隐藏APT33真实IP地址的VPN定制网络;

2.Bot Controller layer:服务器中间隔离层;

3.C&C Backend layer:管理恶意软件僵尸网络的实际后端服务器;

4.Proxy layer:隐藏受感染主机的云服务器,C&C服务器。

显而易见,多达四层的架构,其实是APT33精心打造的分层、隔离体系,只是没想到第一层VPN网络就让他们暴露了。

攻击路径目标再难隐藏

除此之外,安全研究员在追踪VPN网络时,发现APT33攻击路径直指美国、中东地区。不仅从已披露专用VPN中,找到了定向瞄准石油行业供应链,专门监视中东石油勘探公司、军事医院,以及美国石油公司的网络,还发现了APT33攻击路径与核心目标。

2019年7月,APT33将Outlook漏洞武器化,通过鱼叉式网络钓鱼攻击的方式,把恶意软件植入到美国政府网站,并试图从Outlook沙箱中逃脱,以及在网站底层操作系统上运行恶意代码,致使美国网络司令部全网发布安全警报。

(美国网络司令部全网发布安全警报)

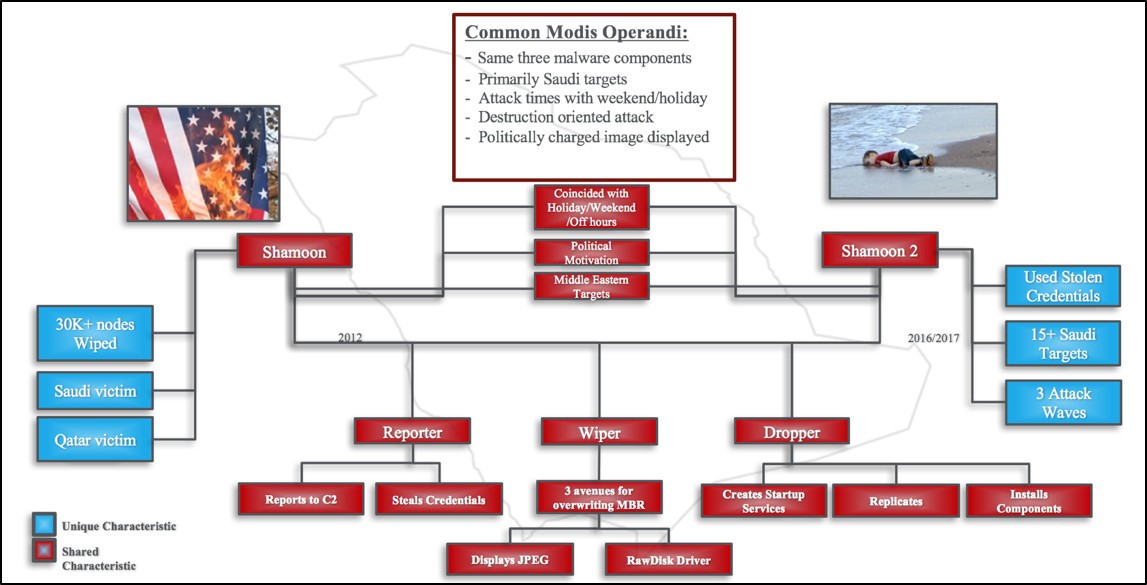

2018年12月,APT33使用新版Shamoon恶意软件,定向破坏意大利石油天然气承包商Saipem公司网络,销毁该公司10%的文件,致使中东、印度、意大利、苏格兰石油交易系统遭受不同程度破坏。而意大利被牵扯进来,关键就在于该公司是沙特阿美石油公司的主要外国承包商。

(APT33使用Shamoon发起网络攻击概况)

2012年8月,APT33利用Shamoon(DistTrack)磁盘擦除恶意软件,恶意摧毁沙特阿美石油公司(Saudi Aramco)35,000多台计算机数据,用燃烧的美国国旗图像替换全部数据,致使公司停摆数周,严重影响全球石油交易。

(APT33攻击沙特阿美石油公司时间进程)

(APT33攻击销毁沙特阿美石油公司PC上四分之三数据)

从攻击路径与目标来看,APT33这家伊朗黑客组织,不仅紧盯死敌沙特阿拉伯,更一直试图通过定向打击石油系统、政府网络,进而报复性打击沙特阿拉伯与美国。

零日反思

一直以来,APT威胁作为地缘政治、情报活动意图下的网络间谍活动,长久且持续地威胁着政府、军队、外交、国防,乃至科研、能源以及国家基础设施性质等诸多领域的安全。但想要在数以千万计的恶意软件中,保护组织团体免于APT攻击,远比想象的艰难。

此次VPN网络曝光APT33行踪的事件,也许可以给我们带来一些新的启发,以便于今后追踪防范APT攻击。