研究人员发现了一种新的PureLocker勒索软件,它能够在Windows,Linux和macOS中加密文件。黑客们使用勒索软件对企业网络的生产服务器进行有针对性的攻击。

针对Purelocker的代码重用分析显示,通过代码重用分析,我们发现此威胁与“ more_eggs”后门恶意软件密切相关,该恶意软件由资深MaaS提供商在黑暗的网络上出售, 并已被Cobalt Gang,FIN6和其他威胁组使用,并已在暗网上出售。

PureLocker勒索软件是用PureBasic编程语言编写的,AV厂商很难为PureBasic二进制文件编写签名,并且可以在Windows,Linux和OS-X之间移植。

PureLocker勒索软件目前主要针对Windows和Linux基础设施,攻击者使用更多逃避技术在类似在雷达下隐身飞行,让全球杀毒软件在几个月内未检测到该勒索软件。

PureLocker作为一种勒索软件即服务分发,用于对企业服务器的定向攻击。

PureLocker样品分析

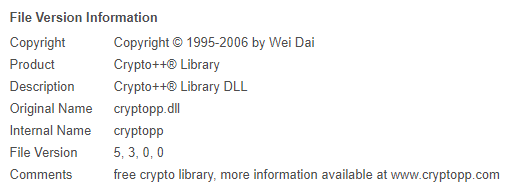

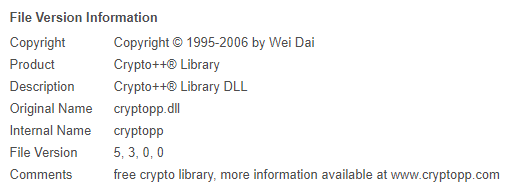

分析的Windows示例是一个32位DLL,伪装成一个名为Crypto ++的C ++加密库:

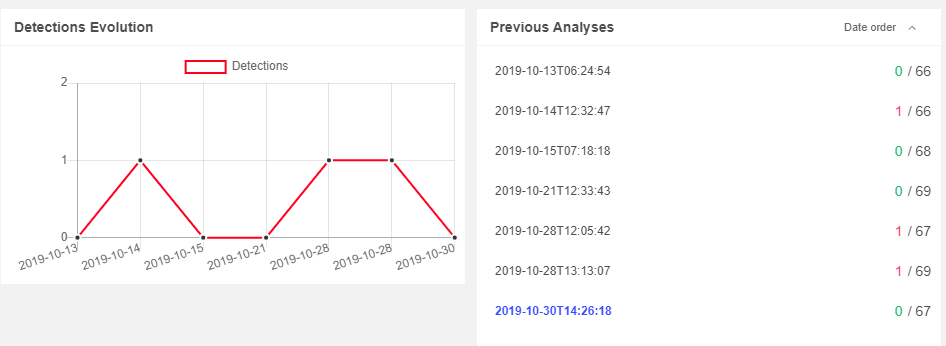

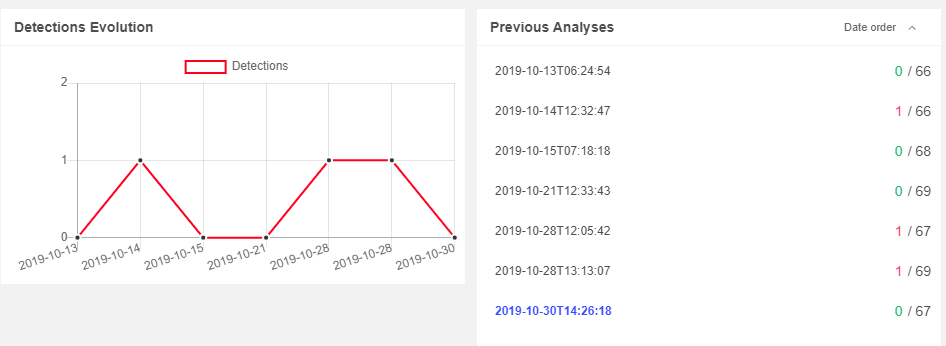

在VirusTotal中查看反病毒供应商的扫描结果时,我们发现该文件基本上已经被检测了三周以上,这对于恶意文件而言非常罕见:

此外,当我们在多个沙箱环境中执行此文件时,它没有表现出任何恶意或可疑的行为。

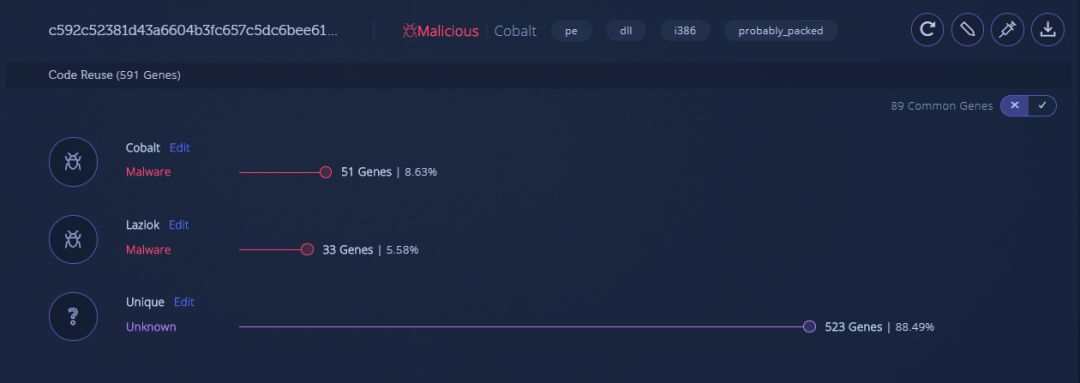

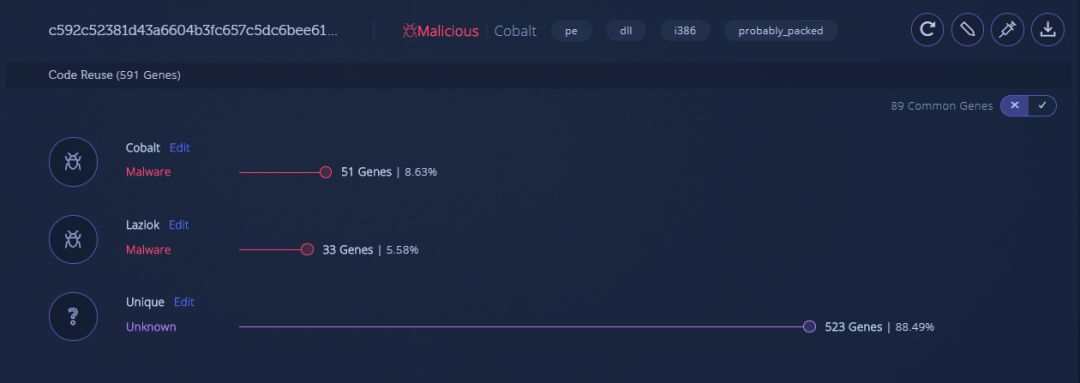

但是,在Intezer Analyze中对文件进行遗传分析之后,我们得出了三个主要观察结果:

PureLocker勒索软件

与Windows兼容的勒索软件样本构成了称为Crypto ++的 C ++加密库,研究人员对此 进行了更深入的分析,并分析了样本并找到以下密钥。

1.这里没有Crypto ++代码连接,这意味着该示例不是Crypto ++库。

2.该文件包含来自多个恶意软件家族的重用代码,主要来自Cobalt Gang二进制文件。这意味着该文件是恶意文件,并且可能与Cobalt Gang有关。

3.该文件中的大多数相关代码都是唯一的,表明它可能是新的或经过高度修改的恶意软件。

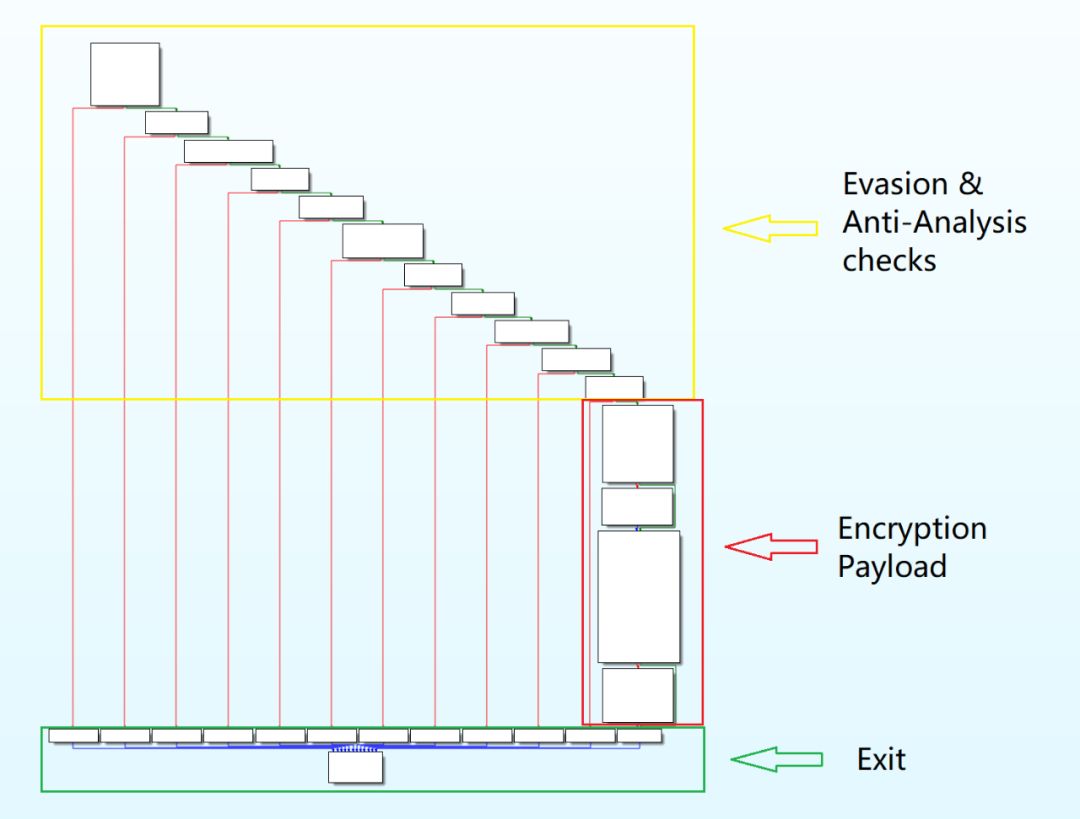

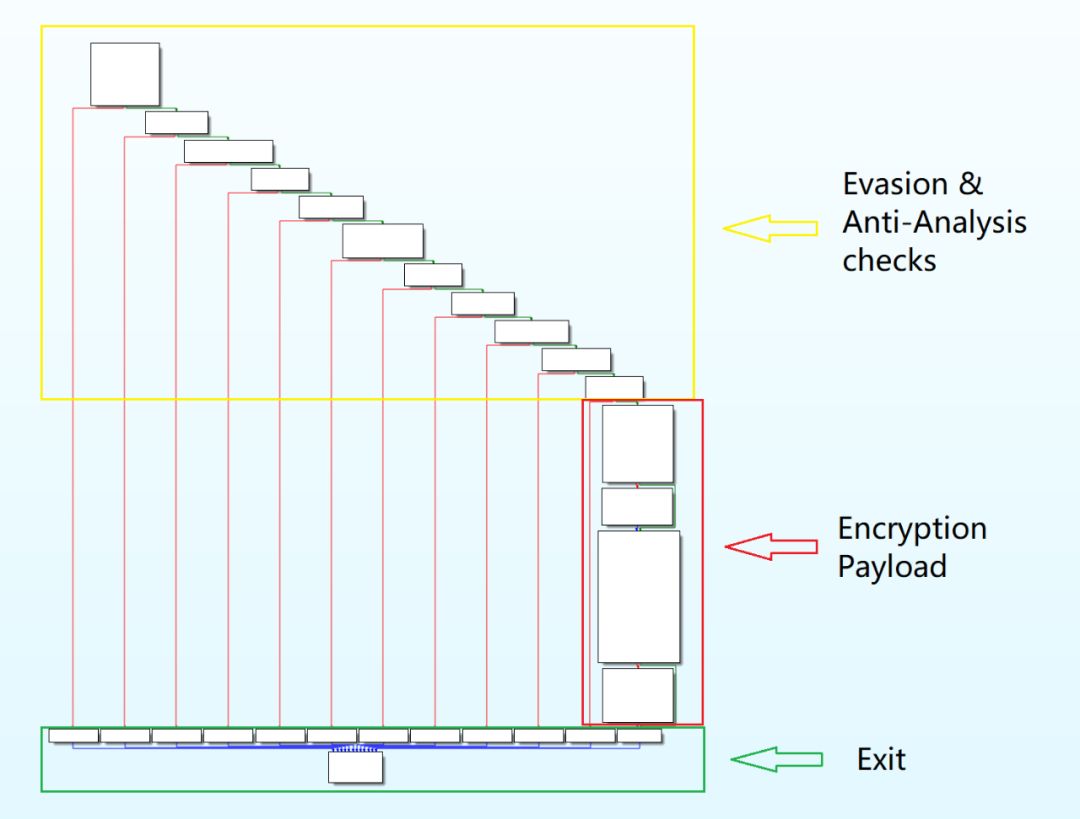

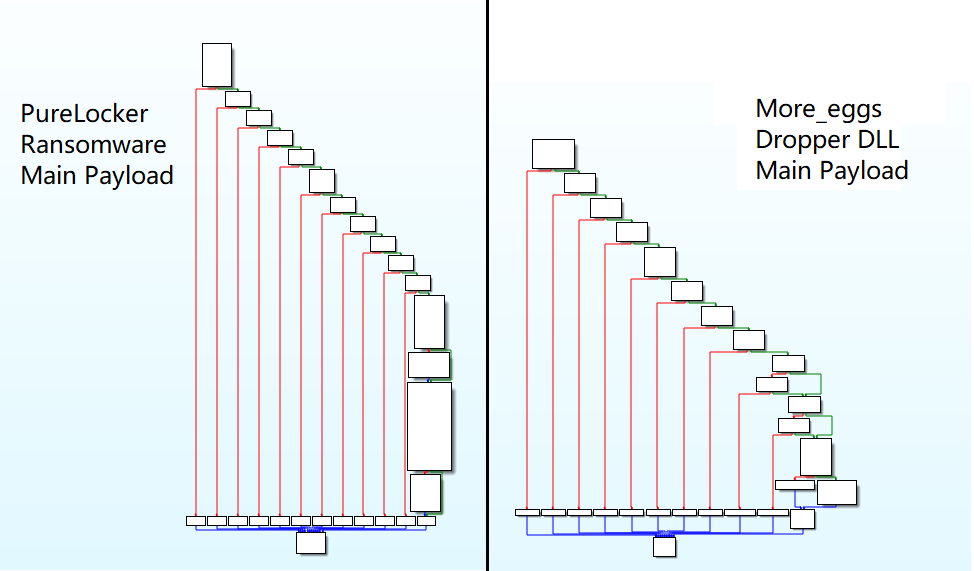

该恶意软件的代码首先检查是否已按照攻击者的意图执行,并且没有对其进行分析或调试。如果这些检查中的任何一个失败,该恶意软件将立即退出而不删除自身,这很可能是一种反分析方法,不会引起怀疑。主要功能流程图如下所示:

一旦恶意软件执行了其有效负载,它便会自行删除,并且使用反分析技术也永远不会让人怀疑。

根据Intezer的研究,在满足恶意软件执行的所有抗分析和完整性测试的情况下,它将使用硬编码RSA密钥,使用标准AES + RSA组合对受害者计算机上的文件进行加密。

勒索软件完成加密过程后,会为每个加密文件添加“ .CR1 ”扩展名,并删除原始文件以防止恢复。

规避和反分析技术

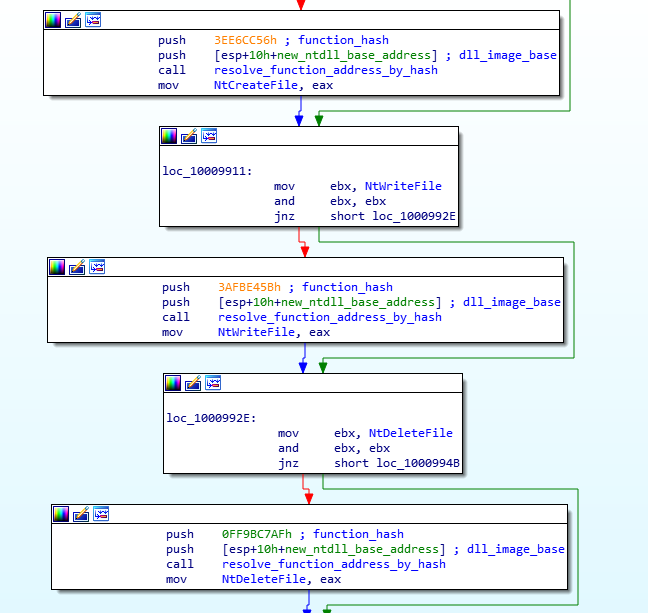

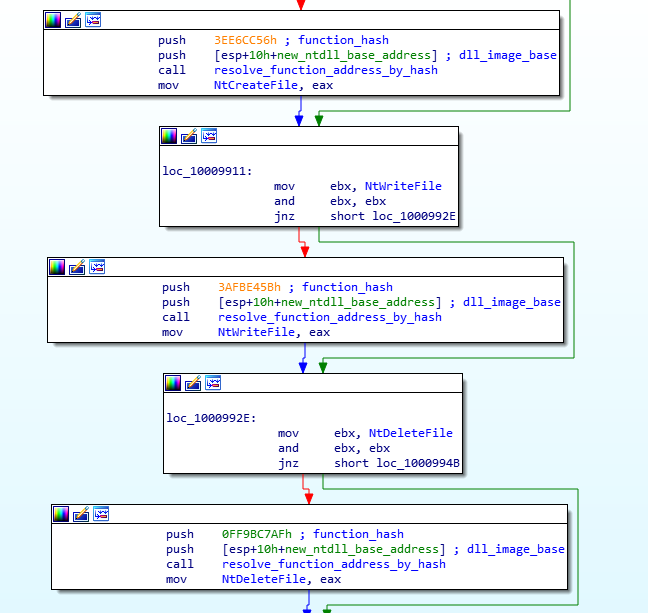

对于勒索软件而言,与众不同的是,该恶意软件通过手动加载“ ntdll.dll”的另一个副本并从那里手动解析API地址来使用一种反钩挂技术。这是恶意软件企图逃避ntdll功能的用户模式挂钩。尽管这是一个已知的技巧,但很少在勒索软件中使用。

导入本身被存储为32位哈希值,勒索软件使用熟悉的“哈希解决方法”来获取函数地址。

还值得注意的是,该恶意软件使用了ntdll.dll中的低级Windows API函数来实现其大部分功能(kernel32.dll和advapi32.dll除外),尤其是用于文件操作。除了利用advapi32.dll (RtlGenRandom)的SystemFunction036进行伪随机数生成外,该恶意软件还没有使用Windows Crypto API函数,而是依赖于内置的purebasic加密库来满足其加密需求。

注意

加密和赎金

后来,Purelocker将赎金票据文件拖放到用户桌面上,该文件名为YOUR_FILES(。)txt。

PureLocker勒索软件

勒索票据中不包含任何付款信息,而是,攻击者要求用户通过电子邮件联系。为此,他们使用匿名和加密的Proton电子邮件服务。

Intezer说:“由于这是RaaS,因此我们认为此字符串很可能是操作这些特定样本的小组的标识符。”

代码连接和来源

对遗传分析结果的更深入研究发现,与钴帮的代码重用连接与该组织在其攻击链中使用的特定组件有关,Morphisec 在此将其描述为第3阶段Dropper DLL。更具体地说,此组件是“ more_eggs” JScript后门(也称为“ SpicyOmelette” )的加载器部分。

去年,QuoScient发现 ,Cobalt Gang一直在地下网络犯罪论坛上从恶意软件即服务(MaaS)提供商那里购买其恶意软件套件。QuoScient还观察到另外两个威胁组在其操作中使用相同的MaaS套件,包括“ more_eggs”后门。

最近,IBM X-Force 发现了FIN6 (也称为ITG08)的几项活动,他们观察到大量使用“ more_eggs”恶意软件工具包的情况。

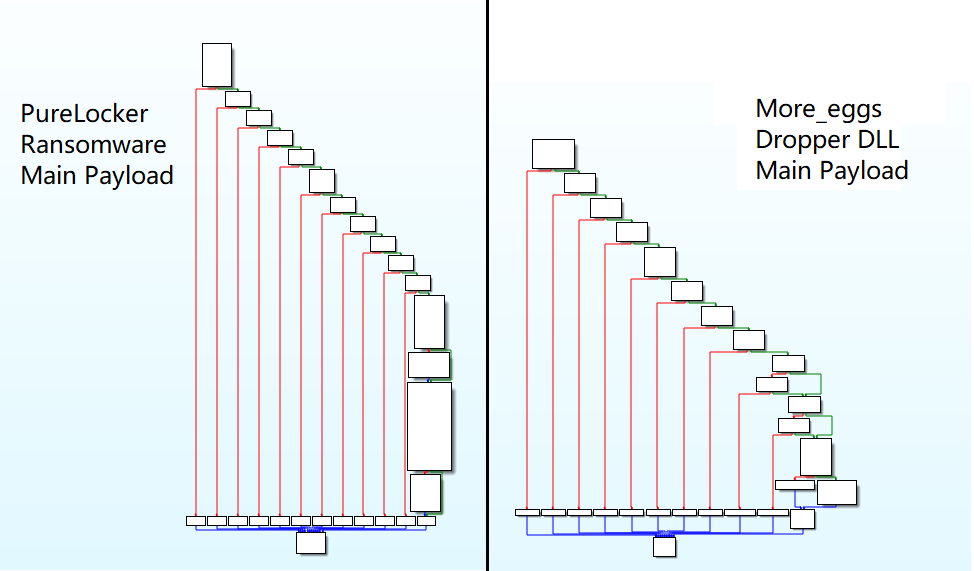

将PureLocker勒索软件样本与最近的more_eggs加载器样本进行比较后发现,它们极有可能是同一作者创建的。相似之处显而易见:

用PureBasic编写的COM Server DLL组件

功能和代码方面的预载荷阶段几乎相同,具有相同的规避和反分析方法

相同的字符串编码和解码方法

这些发现强烈表明,“ more_eggs”的MaaS提供商通过将“ more_eggs”加载器的有效负载从JScript后门修改为勒索软件,为其产品添加了新的恶意软件工具包。

尽管安全人员对恶意软件的起源有很好的了解,但目前尚不清楚使用此勒索软件进行有针对性的攻击的“ CR1 ”组是MaaS提供商的先前客户(例如Cobalt Gang和FIN6)还是新客户。

结论

PureLocker是一种相当传统的勒索软件。它没有试图感染尽可能多的受害者,而是旨在隐藏其意图和功能,除非以预定的方式执行。这种方法对于成功地将其用于定向攻击的攻击者非常有效,而几个月以来一直未被发现。

有趣的是,安全人员在博客中描述的规避和反分析功能的代码是直接从“ more_eggs”后门加载程序中复制的。这些重复功能中的某些功能使逃避自动分析系统的勒索软件无法被发现。这提供了代码重用分析对恶意软件检测和分类的重要性的示例。它将以前使用的任何代码(甚至是用于有效规避和反分析的代码)的使用转变为可靠的检测指标。

现在,PureLocker勒索软件已在Intezer的代码基因组数据库中建立了索引,并且可以在Intezer Analyze中查看其样本的遗传分析。

IOC

1fd15c358e2df47f5dde9ca2102c30d5e26d202642169d3b2491b89c9acc0788

c592c52381d43a6604b3fc657c5dc6bee61aa288bfa37e8fc54140841267338d

参考

https://analyze.intezer.com/#/files/c592c52381d43a6604b3fc657c5dc6bee61aa288bfa37e8fc54140841267338d

https://www.intezer.com/blog-purelocker-ransomware-being-used-in-targeted-attacks-against-servers/

微信搜索关注:红数位,混迹安全圈,每日必看!