一组网络安全研究人员发现了一种巧妙的技术,可以将语音中看不见和看不见的命令远程注入到语音控制的设备中,而这仅仅是通过向目标设备发射激光而不是使用语音来完成的。从而可以将语音命令发送到语音控制(VC)设备,例如Google Home,Amazon Echo,Facebook Portal,智能手机或平板电脑。

该黑客程序被称为“ 光命令 ”,它依赖于嵌入在广泛使用的流行语音控制系统中的MEMS麦克风中的一个漏洞,该系统无意中对声音进行响应,就像声音一样。

通过调制光束的强度,可以诱骗MEMS产生与音频命令相同的电信号。借助仔细的瞄准和激光聚焦,可以成功地从110米处成功进行攻击。根据可以通过语音执行的命令的类型,注入未经授权的语音命令的含义的严重性会有所不同。例如,在我们的论文中,我们展示了攻击者如何使用轻注入的语音命令来解锁受害人的智能锁保护的家用门,甚至定位,解锁和启动各种车辆。

远程攻击

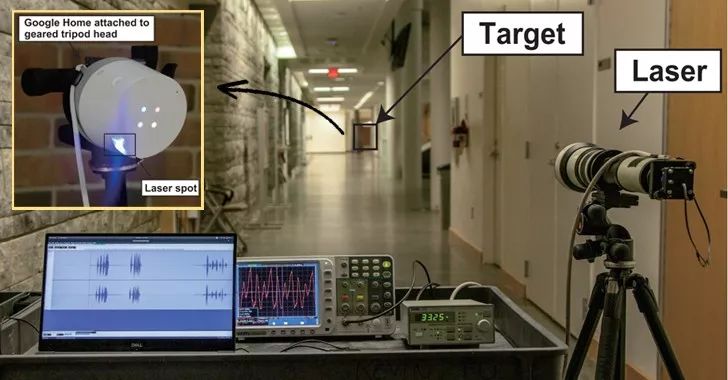

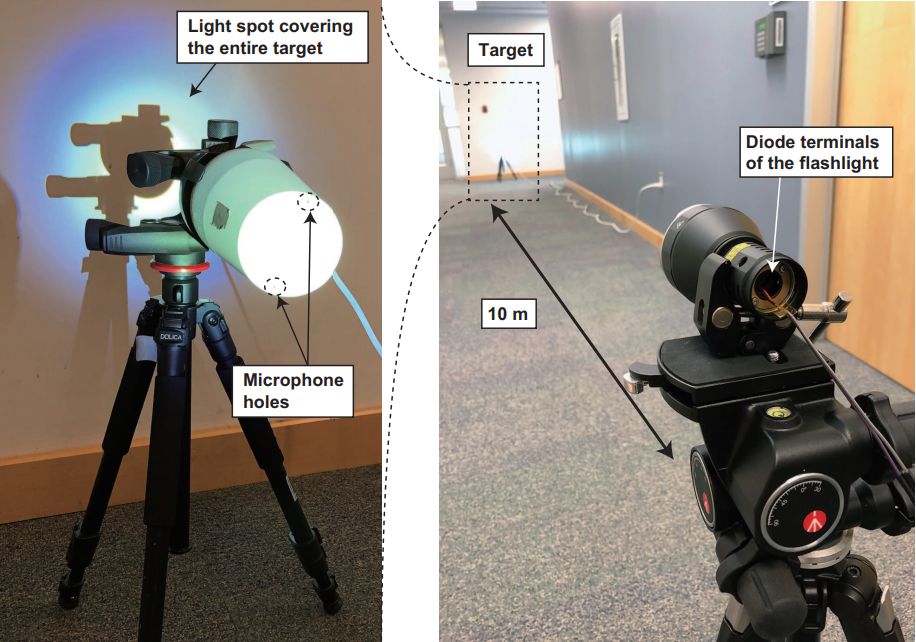

根据日本和密歇根大学的一组研究人员所做的实验,站在距离设备几米远的远程攻击者可以通过简单地调制激光的振幅以产生声压波来暗中触发攻击。

研究人员在论文[ PDF ]中说:“通过调制光束强度的电信号,攻击者可以诱使麦克风产生电信号,就像它们在接收真正的音频一样。”

这听起来令人毛骨悚然吗?现在,请仔细阅读本部分…

手机,平板电脑和其他智能设备中的智能语音助手,例如Google Home和Nest Cam IQ,Amazon Alexa和Echo,Facebook Portal,Apple Siri设备,都容易受到这种新的轻型设备的攻击。信号注入攻击。

研究人员说:“因此,任何使用MEMS麦克风并在没有额外用户确认的情况下对这些数据进行操作的系统都可能受到攻击。”

由于该技术最终允许攻击者以合法用户身份注入命令,因此可以基于您的语音助手对其他连接的设备或服务的访问级别来评估这种攻击的影响。

因此,利用轻型命令攻击,攻击者还可以劫持连接到目标语音控制助手的任何数字智能系统,例如:

- 控制智能家居开关

- 打开智能车库门

- 进行在线购买

- 远程解锁并启动某些车辆

- 通过暗中强行强制用户的PIN码来打开智能锁。

如下所示的视频演示所示:在他们的一项实验中,研究人员只需向与其连接的Google Home发射激光束并成功打开一个车库,即可向Google Home注入“ OK Google,打开车库门”命令门。

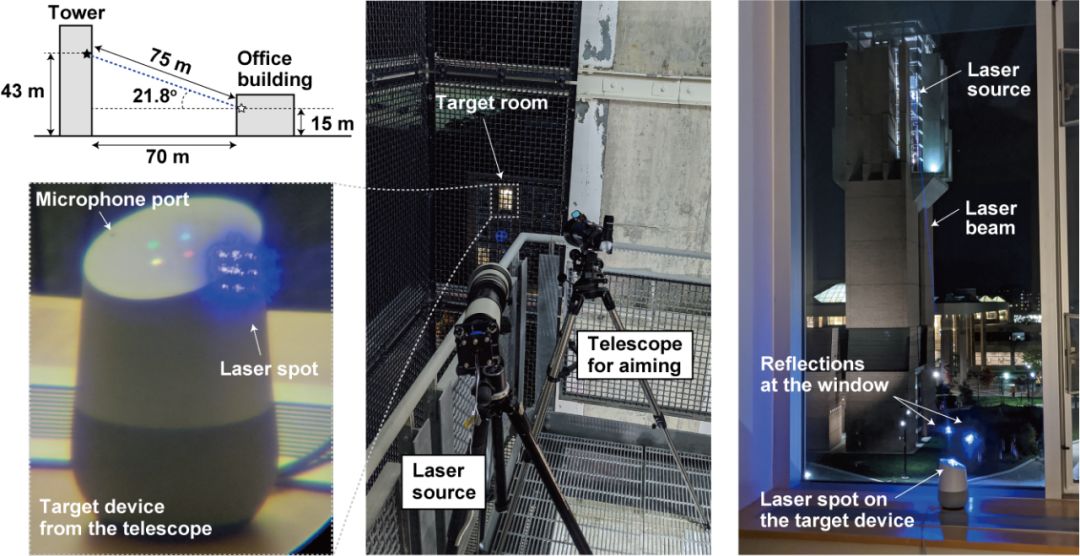

在第二个实验中,研究人员成功地发出了相同的命令,但是这次是从一个单独的建筑物通过玻璃窗离目标Google Home设备约230英尺的地方发出的。

除了远程设备以外,研究人员还能够测试对使用语音助手的各种智能手机设备的攻击,包括iPhone XR,三星Galaxy S9和Google Pixel 2,但它们只能在短距离内工作。

这种攻击的最大范围取决于激光的功率,光的强度,当然还取决于您的瞄准能力。除此之外,物理屏障(例如窗户)和空气中超声波的吸收可以进一步减小攻击范围。

而且,在启用语音识别的情况下,攻击者可以通过根据设备合法所有者所说的相关单词构造所需的语音命令来破坏说话者身份验证功能。

研究人员称,使用简单的激光笔(不到20美元),激光驱动器(339美元)和声音放大器(28美元),就可以“轻松,廉价地”进行这些攻击。在设置时,他们还使用了远摄镜头(199.95美元)来将激光聚焦以进行远程攻击。

您如何保护自己免受现实生活中的轻度漏洞影响?软件制造商应在处理命令以减轻恶意攻击之前为用户提供额外的身份验证层。

目前,最佳且通用的解决方案是使语音助手设备的视线不受外界干扰,并避免让其访问您不希望其他人访问的东西。

Google Home,Nest Cam,Amazon Echo,Fire Cube TV,iPhone,Samsung Galaxy S9,Google Pixel和iPad的语音识别系统已在不同距离进行了测试。

设备语音识别系统最小激光功率 30 cm [mW]最大距离 60 mW [m]*最大距离 5 mW [m]**Google HomeGoogle Assistant0.550+110+Google Home miniGoogle Assistant1620-Google NEST Cam IQGoogle Assistant950+-Echo Plus 1st GenerationAmazon Alexa2.450+110+Echo Plus 2nd GenerationAmazon Alexa2.950+50EchoAmazon Alexa2550+-Echo Dot 2nd GenerationAmazon Alexa750+-Echo Dot 3rd GenerationAmazon Alexa950+-Echo Show 5Amazon Alexa1750+-Echo SpotAmazon Alexa2950+-Facebook Portal MiniAlexa + Portal185-Fire Cube TVAmazon Alexa1320-EchoBee 4Amazon Alexa1.750+70iPhone XRSiri2110-iPad 6th GenSiri2720-Samsung Galaxy S9Google Assistant605-Google Pixel 2Google Assistant465-

Genkin还是去年发现两个主要微处理器漏洞(称为Meltdown和Spectre)的研究人员之一。

感兴趣的小伙伴参考:

https://lightcommands.com/

研究论文PDF下载:

https://lightcommands.com/20191104-Light-Commands.pdf

红数位,混迹安全圈,每日必看!