近期,360安全大脑监测到有团伙针对海外贸易公司进行持续性的钓鱼攻击,经过深入分析发现此次钓鱼行为包涵了多种深度隐蔽的手段(如漏洞、隐写等等),多管齐下来保证自身钓鱼成功率。此次钓鱼攻击在攻击手法上也沿用了通过邮件、即时通讯工具,加上极具迷惑性的标题和吸引人的内容,一旦用户点击打开文件,木马将隐蔽地“安家落户”。

不过广大用户不必担心,360安全大脑已经及时查杀此次钓鱼攻击,避免广大用户的安全受到威胁。

1、发起攻击

目前绝大多数的钓鱼攻击都需要通过有问题的文件、挂马的网站来实施攻击,所以360在此告诫广大用户切勿打开运行来源不明的文件,访问别人发来的网址前要核对网址是否可以信任。

此次钓鱼自然也没有逃出上述的范畴,依然选择了通过邮件发送携带漏洞的文档进行钓鱼。该文档利用了漏洞CVE-2017-11882,此漏洞通过公式编辑器来执行命令行进行攻击,大致流程如下图所示。

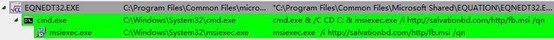

下图为360安全大脑所捕获到众多样本中的一例,双击打开DOC文档(Tracking Details & Percel Images.doc)之后其内部恶意代码会主动弹窗试图欺骗用户(图一),表面上让用户以为是自身磁盘空间不足的问题,然而实际上已经开始在后台通过命令行悄悄的下载执行恶意文件(图二)。

图1:迷惑用户的提示

图2:后台命令行下载执行恶意文件

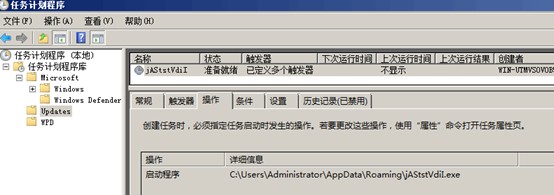

恶意MSI文件执行后会释放恶意文件并添加开机启动的计划任务(图三)

图3:添加开机启动的计划任务

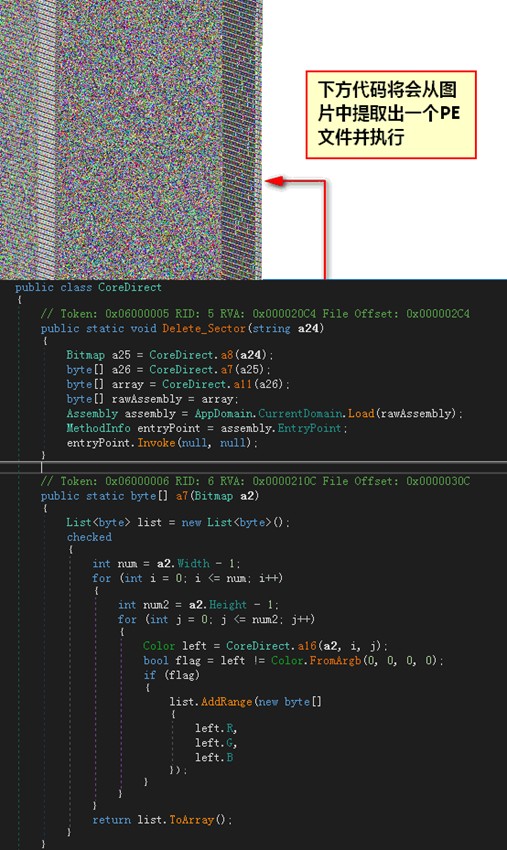

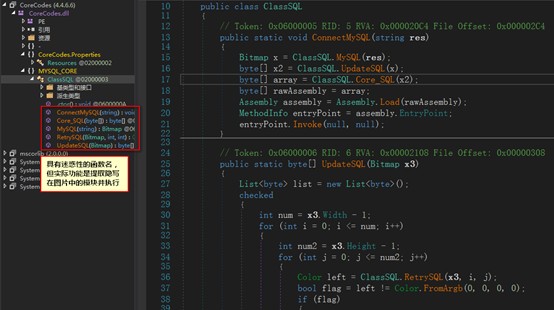

深入分析释放出来的文件发现其通过PNG隐写技术将真正的模块隐藏在自身携带的图片资源中,在运行时从图片中动态提取出恶意模块,然后直接在内存中加载执行。

图4:从PNG图片中提取恶意模块

2、同类发现

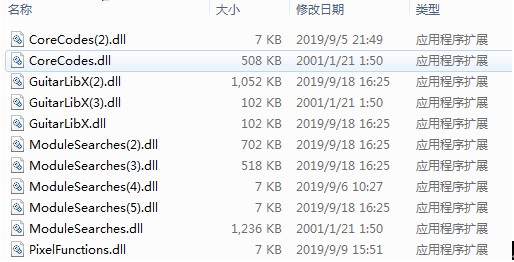

在此之上,360安全大脑根据其特征关联发现了一些其他同类样本,虽然文件大小不尽相同,但是其核心功能都是通过隐写PNG来隐藏真正的模块。

图5:尝试欺骗安全人员的函数命名

图6:其他同类样本

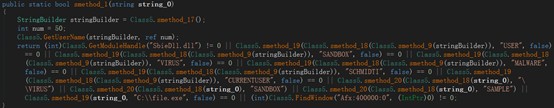

通过dump在内存中的恶意模块,深入分析之后发现其首先做了多种躲避查杀的检测:

(一)关闭windows defender实时防御

(二)虚拟机检测

(三)检测沙箱

3、最终载荷

在做完以上的各种检测之后样本终于露出獠牙,展开最终的行为——加载窃密软件FORMBOOK,该软件本身逻辑并不复杂,主要是以多重加密来对抗分析,过程中辅以动态修改代码、注入、重新Load自身等等手段增强对抗效果,最终通过HOOK API的方式窃取用户的网页输入、剪切板内容等信息。

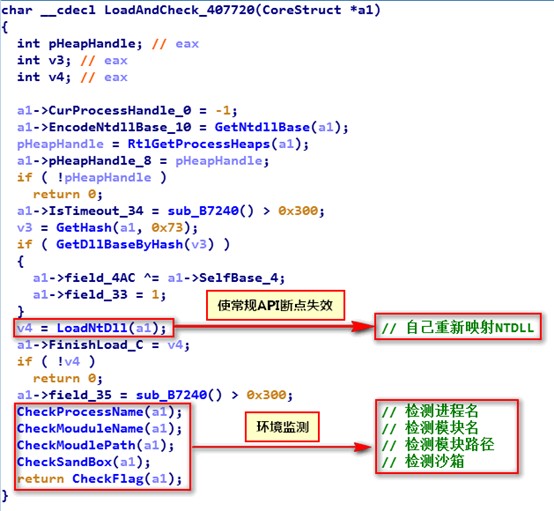

3.1准备工作

该恶意软件的准备阶段主要是自己在内存中重新映射了一个Ntdll.dll,这样可以使常规API断点失效;紧接着就是一连串的环境检测。

3.2第一次注入

准备工作完成之后,该恶意软件首先向桌面注入ShellCode,然后等待ShellCode执行完毕。

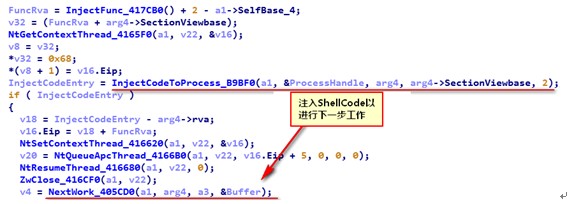

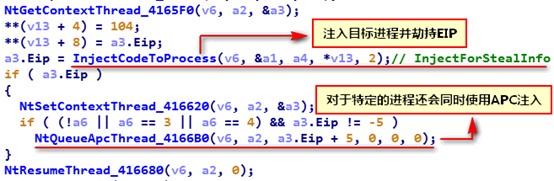

ShellCode的功能是让桌面进程创建一个挂起的子进程,然后将一系列参数共享给恶意模块代码,方便后续进行进程镂空的操作。(值得注意的是每一次所创建的子进程是从预先准备好的列表中随机选取的)。如下图所示,恶意代码使用ShellCode共享出来的参数将自身完整复制到傀儡进程,完成金蝉脱壳。

3.3第二次注入

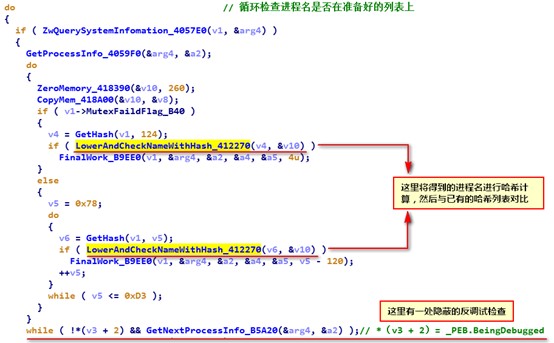

成功进入傀儡进程之后就会开始遍历当前活动进程,如果进程名计算出来的哈希值可以匹配上其预先准备好的进程名哈希列表,就会紧接着向目标进程注入下一步工作的代码。

下图为具体的注入行为。

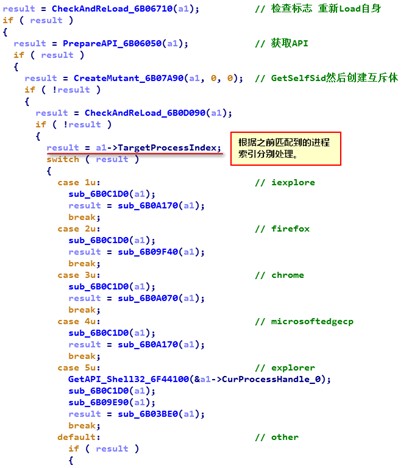

3.4最终窃取信息

进入最后的目标进程之后将根据不同的进程展开不同行为,但是容易知道其主要针对浏览器上的信息收集,具体的窃取过程较为敏感,此处不多做展示。

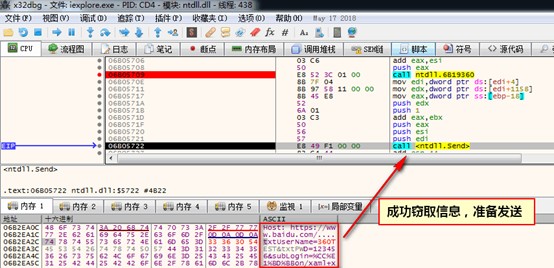

下图为恶意软件最终获得用户所输入的账号密码并即将发送的状态。

4、应对措施

根据360安全大脑观测到的数据来看,近期钓鱼攻击的出现频次有明显上扬,广大用户近期应当格外警惕各种钓鱼攻击,对于收到的文件和信息一定要反复确认来源是否可信再行处理,除此之外:

1、尽快前往weishi.360.cn,下载安装360安全卫士,有效拦截各类病毒木马病毒攻击,保护电脑隐私及财产安全。

2、注重企业人员的安全操作培养,提升人员的安全意识,不要轻易打开来路不明的邮件附件和链接,打开文档前切记要仔细检查文档来源和文件格式。

3、建立内网安全策略,防止攻击发生时危害的进一步扩大。

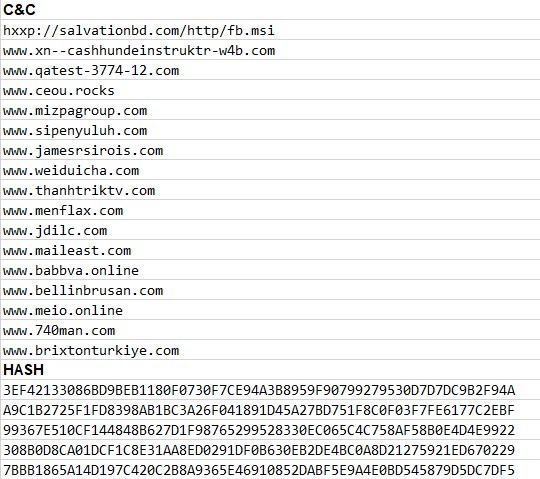

5、IOC