Cloudflare Workers,让开发人员能以采用新的方式在Cloudflare全球网络的边缘直接部署和执行代码,而无需担心基础设施维护,深受开发人员喜爱。

然而,近日一个新的恶意攻击活动通过滥用Cloudflare Workers无服务器计算平台来扩散Astaroth木马变种,来绕过杀毒软件检测并阻止其自动分析。

感染的三阶段

第一阶段:钓鱼邮件

Cloudflare Worker是Astaroth 木马三阶段感染过程的一部分。首先,该木马先发送一封带有HTML附件的钓鱼电子邮件,其中包含模糊的JavaScript代码,并链接到位于Cloudflare基础架构后面的域。

此域根据目标的位置以JSON格式提供多种类型的有效负载,以允许攻击者快速更改针对各种目标的恶意文件,并避免杀毒软件阻止。

第二阶段:Cloudflare Workers负载有效负载

从URL解析JSON到Base64转换为Array缓冲区即可生成第二阶段的攻击。JSON将被写入浏览器的blob存储,重命名为匹配的HTML文件的名称,并创建一个链接并自动点击下载到用户的浏览器。

此时保存的有效负载是一个ZIP文件,而目标文件则重定向到一个包含Cloudflare Workers dashboard脚本编辑器创建的脚本内容的URL。

这里最重要的是,用于加载脚本预览面板的URL可以使用随机值进行更改,这可能会生成无限数量的主机名,从而执行特定代码,导致传统的Anti-bot无法捕获。

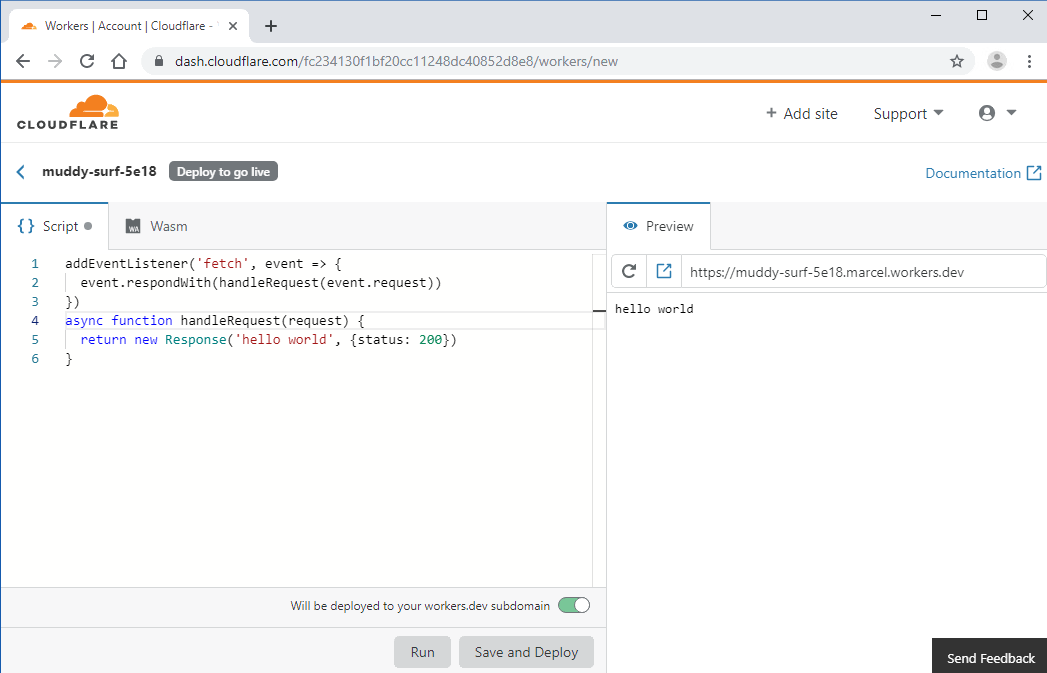

Cloudflare Workers脚本编辑器

Cloudflare Workers脚本编辑器

接下来,从Cloudflare Workers dashboard脚本编辑器预览URL并将脚本保存到受害者的计算机上,该URL使用Windows脚本主机(Wscript)进程执行,并下载作为感染过程第三阶段的一部分而丢弃的最终有效载荷。

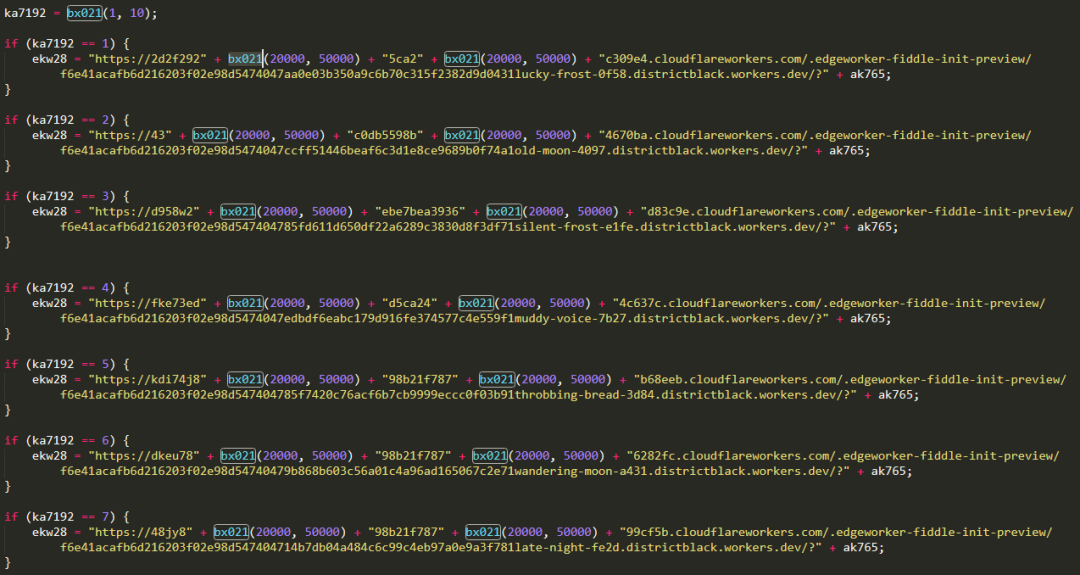

Astaroth有效载荷将使用十个随机且唯一的Cloudflare Worker节点链接下载,每个链接都有9亿个可能的URL变体。

托管Astaroth有效负载的随机URL

托管Astaroth有效负载的随机URL

第三阶段:获取最终命令

第三阶段使用DLL侧载来中断合法进程并加载恶意DLL,该DLL与攻击者控制的YouTube和Facebook配置文件通信,以获得服务器的最终命令和控制。

从这个新的Astaroth变种感染的三个阶段,可以看出,其使用Cloudflare Workers来:

- 拥有一个弹性、高效、安全的网络来传播有效载荷。

- 依靠可信域名和服务来扩大覆盖范围。

- 隐藏沙箱并中断自动分析工具。

- 为每次运行生成随机有效负载URL的创新方法。

- 轻松重建操作,以防出现妥协。

不断发展的木马

早在2018年,这种名为Astaroth的木马就被发现是专门用来针对巴西进行恶意攻击行动的一部分,大约8,000台机器可能在一周的攻击中受到攻击。

Astaroth的危害很大,能够借助密钥记录器模块,通过操作系统调用截取和使用剪贴板监控来窃取敏感信息,例如用户凭证。

Multi-stage infection process (Microsoft)

此外,Astaroth也因滥用现成的二进制文件(LOLbins)而闻名,例如Windows管理仪表控制台(WMIC)的命令界面,以便在受感染的计算机上秘密下载和安装恶意的有效负载。

在今年2月份活动中,发现一个新的Astaroth变种,在Avast杀毒软件的aswrundll.exe Avast运行时的动态链接库中注入恶意模块,这个模块后来被用来获取受感染设备的信息,并加载额外的模块。

微软后卫ATP研究小组还分析了5月和6月期间活跃的Astaroth活动,并发现它使用了一个多阶段的感染过程来暗中感染目标系统。

*本文由看雪编辑 LYA 编译自 Bleeping Computer,转载请注明来源及作者。