前言

对于不使用钥匙进入车辆内部的安全研究一直在持续着,许多汽车报警器厂商都在推销自己的产品。

经过我们的安全研究发现,安装这些报警器会增加车辆被劫持的风险,这些报警器可能会使车主被远程劫持,或者是在行驶时使汽车发动机停止,甚至车辆被偷。

正文内容

在为我们的测试汽车上安装了几个主流高端智能报警器后,我们发现其中有几个报警系统中存在严重的安全漏洞,这些漏洞可以实现如下利用:

可以获取汽车的时地理位置

可以识别车型和车主的详细信息

可以禁用禁警报功能

将汽车车门解锁

启用和禁用防盗装置

在某些情况下,汽车引擎可能会在驾驶时被熄灭

其中一个警报器可以使司机被远程监视

这些报警器影响了全球多达300万辆汽车。

涉及漏洞的两家报警器供应商是Viper(英国的Clifford品牌)和Pandora,这两家是全球最大的汽车防盗品牌,漏洞是API中的不安全直接对象引用(IDOR)造成的,只需通过篡改参数,即可在未经身份验证的情况下更新注册到帐户的电子邮件地址,将密码重置为修改后的地址(即攻击者)并接管帐户。

可以对特定车辆进行地理定位和跟踪,然后使其停止并解锁车门,劫持汽车和司机将变得非常容易。

1、Viper智能报警器漏洞

第三方CalAmp公司为Viper Smart Start警报器提供后端服务,该漏洞是一个在 IDOR 上的“修改用户”请求。虽然其他API都正确检查了授权,但是未正确验证/ users / Update / xxxxx请求。因此,可以发出恶意请求以更改任意用户密码来登录,从而允许与警报器交互。合法用户已被锁定在其帐户之外,无法访问警报装置。

下面是一个示例请求:

以下是更改密码的屏幕截图:

2、Pandora智能报警器漏洞

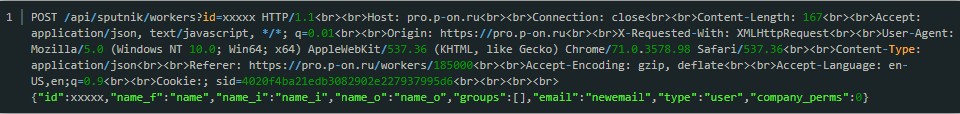

该漏洞是POST请求的 'email'JSON参数上 :https://pro.p-on.ru/api/sputnik/workers?id=xxxx。

因此,可以使用你的电子邮件覆盖现有电子邮件并重置密码。重置密码后,只需登录应用程序即可获得完整功能。此攻击还可用于管理员用户,可以访问多个车辆,可以造成大量数据泄漏。只需将您的顺序用户ID替换为:

'xxxxx'- https://pro.p-on.ru/workers/xxxxx。

我们在测试时只访问了自己帐户的数据,但是可以访问其他人的账户来提取所有用户数据。还应注意,你都可以无需购买其中任何一种产品就可在系统上拥有帐户。

这两种产品都允许任何人创建测试/模拟帐户,使用该模拟账户,可以访问任何真实账户并检索其详细信息。

3、实际入侵测试

在这两种情况下,都可以选择感兴趣的汽车,我们选择一辆昂贵的路虎进行测试

接下来实时找到车辆

所以,我们实地跟随它......

远程关闭警报警报器和闪光灯,司机现在开始查看哪里出了问题。我们已经设置了防盗装置,所以他们无法开走,并且已经取消了对警报帐户的访问权限,因此他们无法重置防盗锁。

我们还可以使用工具克隆警报密钥卡,就可以解锁汽车的大门。

现在小偷就可以开着车开走了。

4、远程关闭汽车引擎

我们发现我们可以在Viper的汽车上关闭发动机,除了使用移动应用程序中的帐户接管漏洞,还可以关闭任何装有这些警报的汽车的引擎,该漏洞在Viper移动应用UI中不存在,但在API中存在。

这对人身安全的影响非常严重,涉及汽车在高速道路上驾驶的事故可能会由恶意攻击造成。

5、远程监听

Pandora警报器能够进行SOS呼叫,安装麦克风也是为了实现这一点,由于API中的授权缺陷,可以远程访问和启用麦克风。

因此,所有装有警报器的汽车司机的讲话都可以被收听。

6、CAN控制

Viper和Pandora都能够发送自定义CAN消息。

近年来,汽车报警器能够直接与CAN连接,鉴于现代车辆的复杂程度,这是非常有必要的,这也有助于减少报警器布线和所需的安装时间。高端警报器可以自动检测他们正在安装的车辆类型,并自定义他们对正在使用的CAN消息传递的命令集。

但是,当警报器未正确识别车辆,安装人员将需要手动设置警报器。跟据我们研究发现,报警编程必须使用笔记本电脑应用程序在本地完成,或者使用蓝牙的移动APP完成。虽然似乎有一些方法可以通过API进行无线编程,但文档没有记录,我们还没有完整对它们进行逆向工程。

在分析了固件,手册和相关的更改日志后,我们发现了一些可怕的功能。

如果你拥有一辆带有相关Pandora警报的车辆,比如马自达6,揽胜运动,起亚Quoris,丰田Fortuner,三菱帕杰罗,丰田普锐斯50和RAV4--这些都显示在警报API中存在漏洞,可以远程调整行驶巡航速度!

停止/启动功能的一些变通方法还可以发送错误的制动踏板消息,模拟驾驶员踩下踏板并启动车辆。

结论

我们已经看到很多情况下可以在物联网API中利用IDOR。这是我们第一次看到它们导致的这种规模的潜在攻击。

这些警报价器格昂贵,通常适用于高端车辆,通常是那些无钥匙操作的车辆。 一项保守的估计表明,价值1500亿美元的车辆已经曝光。

这些警报器没有添加任何额外的安全措施来防止密钥中继攻击,并且在它们被修复之前,它们实际上暴露了所有者的额外攻击并危及他们的生命安全。

来源:看雪论坛 hackerbirder