1、Tor 浏览器现高危漏洞 “TorMoil”,用户应尽快更新

上周五晚些时候,Tor 项目团队发布了一个新的版本,此次修复的漏洞能够泄露 macOS 和 Linux 下 Tor 浏览器用户的真实 IP 地址。存在漏洞的浏览器版本号为 7.0.8,打过补丁后升级到 7.0.9。需要注意的是,Windows 下的 7.0.8 版本并不受影响。

“由于 Firefox 在处理 ‘file://’ 格式的 URL 时存在错误,因此用户的 IP 地址可能会被泄露。当用户访问精心构造的链接时,操作系统可能会绕过 Tor 代理而采用真实 IP 连接到远程的主机。” 该团队在上周五发表的一篇文章中写到。

这篇文章还指出 Tails 系统的用户和 Tor 浏览器的沙箱版也不受这个 bug 的影响。

目前能确定的是 7.0.8 版本存在漏洞,但尚不清楚 Tor 浏览器的早期版本是否也受影响。

该漏洞是 WeAreSegment 的 CEO Filippo Cavallarin 发现的,并于 10 月 26 日上报给了 Tor 团队。Tor 项目的开发人员表示,他们在 Mozilla 团队的帮助下一起解决了该问题。

“此前,我们已在10月31日发布了一个补丁,用于修复所有已知的漏洞,我们并不清楚坊间是否存在此漏洞的利用。” 该团队成员表示。

除了 Tor 浏览器 7.0.9 版本外,他们也计划为 macOS 和 Linux 平台下的 alpha 版浏览器提供更新。7.0.9 版本的补丁存在一些已知问题,他们仅提供了一个临时方案用于防止 IP 地址的泄漏,当访问 ‘file://’ 格式的 URL 时可能会导致浏览器无法正常工作。

另外,Tor 项目已于 7 月宣布启动公开的漏洞奖励计划,鼓励安全研究人员将发现的 bug 上报给他们。而不再借助于之前受邀方式的赏金计划,这种赏金计划是通过 HackerOne 平台向漏洞挖掘者发布的。在去年,Tor 项目就通过其奖励计划修复了一个用于消除浏览器匿名性的 0day 漏洞。

原文链接:https://threatpost.com/tor-browser-users-urged-to-patch-critical-tormoil-vulnerability/128769/

本文由看雪翻译小组 BDomne 编译

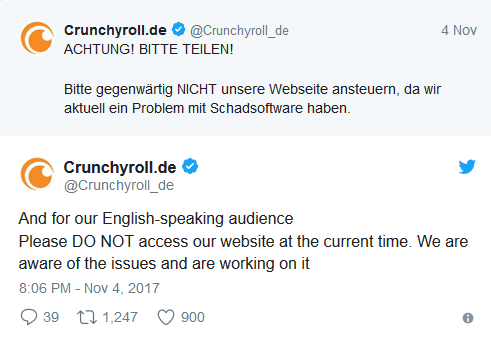

2、著名日本动漫网站crunchroll.com 被劫持,散布keylogger

著名日本动漫流媒体服务平台crunchroll.com 被劫持发布恶意软件。发现黑客攻击后,网站运营人员立即在twitter上向用户发出警告:不要访问网站,随后将网站下线。

有一个用户提到:“主页会开始自动下载一个可以的.exe文件。”那是一个假的Crunchyroll的桌面软件版本,携带有一个恶意软件。

Crunchyroll官方认为这是一个DNS劫持,将用户导向一个带有恶意软件的假网站。

过了不久,网站已经重新上线。

安全专家认为,这个恶意软件是一个键盘记录:“有人认为这个恶意软件还会另外安装一些勒索软件,但是我还没有看到。可以肯定的是,C2曾经发送过一些指令。这个恶意软件更像是一个键盘记录器,可以记录下来你所打的任何东西,然后再把这些信息发给攻击者。”

被恶意软件感染的用户可以放心,这个恶意软件很好清除,具体的操作方法如下:

- 在开始菜单的搜索栏中输入“regedit”,打开Windows Registry Editor。看到regedit.exe 或者Registry Editor,点击就可以开始运行了。

- Registry Editor打开后,找到HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,然后单击Run 按钮。你就会在右侧的pane中看到一个变量“java”。

- 右击“Java”,然后选择删除。

- 这时会弹出对话框,问你是否要删除,选“yes”。

- 重启电脑,恶意软件就不会重启了。

- 找到%AppData%文件夹 (通常是在C:\users[user_name]\appdata\roaming),你会看到一个svchost.exe.文件。

- 右击此文件,并删除。

- 打开一个安全软件,开始扫描。

- 如果这个恶意软件确实是一个keylogger,建议更改电脑上的密码。

3、IEEE标准中的加密Bug可以以明文形式公开知识产权

tags: 作者 Catalin Cimpanu

grammar_cjkRuby: true

由于在IEEE P1735电子标准中使用弱加密技术,攻击者可以在明文中找回高价值的知识产权相关信息。

电气和电子工程师协会(IEEE)P1735标准定义了一系列的方法和技术,以加密关于芯片、soc、集成电路和其他电子设备的硬件和软件内部工作的信息。

该标准用于保护商业电子设计的知识产权(IP),允许硬件和软件供应商将他们的代码混合在一起创建新产品,同时保护他们的创作免受逆向工程和知识产权被盗窃的侵害。

简而言之,IEEE P1735是一个底层硬件组件的数字版权管理,它允许在保持加密的同时另来自不同制造商的代码一起工作。

由于这些显著的优点,几乎所有的硬件和软件供应商都使用IEEE P1735来保护他们的产品。

学者们开始细致的研究P1735标准

一个来自佛罗里达大学的五名研究人员组成的团队最近尝试了一系列常见密码攻击。

他们的调查发现了IEEE P1735的许多问题,其中最大的问题是允许攻击者绕过加密安全卫士并以明文方式访问底层知识产权信息的漏洞。

泄露这些信息是非常危险的,因为它可能会导致在竞争对手之间互相窃取彼此的产品信息,让较小的公司破产,建立市场垄断或双头垄断,这将使企业拥有控制产品价格的能力,损害广大用户的利益。

此外,研究人员还发现了其他漏洞,尽管这些其他的漏洞不允许访问潜在的IP信息,但他们却让攻击者利用P1735标准植入并隐藏产品中的硬件“特洛伊木马”。

此外,因为在大多数情况下,来自不同供应商的IP内容最终会出现在同一个设备上,这样一个供应商就可以利用这些漏洞来打败他的竞争对手,并确保制造商只从他那里购买IP产品。

研究人员发现了七个主要的漏洞

研究小组发现的全部漏洞发表在一篇名为“标准化不良密码实践”(Standardizing Bad Cryptographic Practice)的研究论文中,该论文发表于9月底。以下是所有主要漏洞的摘要。

cve -2017- 13091:在CBC模式中进行不恰当的指定填充以允许使用EDA工具作为解密oracle。

cve -2017- 13092:错误地指定HDL语法允许使用EDA工具作为解密oracle

cve - 2017-13093:修改加密的IP密文以插入硬件木马。

cve -2017- 13094:修改加密密钥并在任何IP中插入硬件木马。

cve -2017- 13095:对许可协议的拒绝回应做修改。

cve - 2017-13096:修改权限,以摆脱或放宽访问控制。

cve - 2017-13097:修改权限,以取消或放宽许可协议要求。

原文链接:https://www.bleepingcomputer.com/news/security/crypto-bugs-in-ieee-standard-expose-intellectual-property-in-plaintext/

另附论文原文“Standardizing Bad Cryptographic Practice”:

https://eprint.iacr.org/2017/828.pdf

本文由看雪翻一小组SYM编译

4、使用"A[?]"代替"I"的iOS程序错误

iOS版本11.0.3和11.1会受到在文本短信息中用“A[?]”代替字母“I”的错误的影响。

这个奇怪的字符组合出现在iOS所推荐的预测性自动更正文本功能的主条目中,该功能在iOS消息应用程序中默认打开。

这意味着在大多数情况下,字母“I”被替换为“A [?]”。 除非用户注意到错误,否则最终会发送格式错误的短消息。

在Twitter和Apple用户论坛上,用户群发现并报告了上周和周末的错误。

苹果公司已经确认了这个错误,并建议用户设置文本替换规则,使用字母“I”替换字母“I”。

- 设置 > 通用 > 键盘 > 文本替换

- 按 +

- 短语, 输入大写 "I". 快捷,输入小写"i"

按照苹果公司的建议进行操作的用户证实了这样设置确实有效。

但用户如果禁用预测文本自动更正功能,可能会更好一些,虽然这样做在某些情况下不合时宜。奇怪的“I”到“A [?]”的替换错误在这种情况下不会再发生。

几个Mac支持论坛还建议用户安装自定义键盘应用程序,因为这些应用程序使用自己的预测文本功能。

苹果表示计划在下一个版本的iOS中这一错误。

如果您知道或找到新的方法来防止或纠正这一错误,请在评论栏中写出来让其他用户知道。

原文链接:https://www.bleepingcomputer.com/news/apple/weird-ios-bug-replaces-i-with-a-in-text-messages/

本文由看雪翻译小组 rainbow 编译