恶意软件Triton利用零日漏洞,控制施耐德Triconex SIS控制器

工业巨头施耐德发现恶意软件Triton利用零日漏洞,通过控制Triconex安全仪表系统(SIS)控制器,从而有针对性地攻击关键基础设施。

2017年12月,FireEye的研究人员发现了一段的新的恶意代码,被命名为Triton(又称为Trisis),它专门针对工业控制系统(ICS)。

CyberX的安全专家分析了恶意软件的样本后,提供了更加详细的攻击细节,结果显示Triton很可能是由伊朗开发的用来针对沙特阿拉伯的一个组织。

Triton 是针对 施耐德电气的SIS控制器而开发的,控制器在工业环境中用于监视过程的状态并将其恢复到安全状态,或者在参数指示潜在的危险情况时安全地将其关闭。

TRITON使用了没有公开发表的TriStation协议来进行通信,这意味着攻击者是执行攻击前已经逆向了相关协议。

施耐德的初步分析排除了黑客可能利用目标产品中的任何漏洞,但现在供应商已经发现Triton利用了旧版本的Triconex Tricon系统中的一处缺陷。

施耐德确认只有为数不多的几个版本存在漏洞,并计划在接下来的几周内发布解决漏洞的安全更新。

施耐德还宣布正在开发一个应用程序来检测控制器上是否存在恶意软件并将其删除。

无论如何,施耐德指出,Triton成功的根本原因是受害者未能实施最佳的实践和安全程序。

就在攻击事件发生后,施耐德公司发布了一份安全通报以警告其客户,并建议在未配置控制器的情况下不要让面板的钥匙位置处于“程序”模式。

“施耐德电气意识到了这次针对单个客户的Triconex Tricon安全关闭系统事件。我们正在与客户,独立的网络安全组织和ICSCERT密切合作,调查并将减轻此类攻击的风险降到最低。”安全公告谈到。

这个恶意软件的模块旨在破坏Triconex安全控制器,而这些控制器广泛用于关键的基础设施。恶意软件使得钥匙开关处于“程序”模式以便传送其有效载荷。其中,所报告的恶意软件能够扫描工业控制系统环境,以便将侦察和发布命令直接发送给Tricon安全控制器。

施耐德建议客户执行Triconex文档中“安全注意事项”部分的说明。

来源:securityaffairs

本文由看雪翻译小组 fyb波编译

Evrial木马变换拷贝到Windows剪贴板的比特币地址

一种叫作Evrial的信息窃取木马正在犯罪论坛上被贩卖,并且正在被四处传播。像大部分信息窃取木马一样,Evrial 能够窃取浏览器cookie和证书,但是这个木马还具备监视Windows剪贴板内某些特定的内容,如果检测到,会将之修改为其他内容。

Evrial最开始是被安全研究人员 MalwareHunterTeam和Guido Not CISSP发现并追踪到的。Evrial 通过监视Windows剪贴板中的某些字符串,可以使攻击很容易劫持加密货币支付和steam交易。这是通过将合法支付地址和URL替换为攻击者所控制的地址。

Evrial在犯罪论坛上被贩卖

根据MalwareHunterTeam,Evrial现在在俄罗斯犯罪论坛上被卖到了1500卢比,折合约27美元。在宣传广告中,售卖者声明说在购买了产品之后,攻击者可以访问一个网页面板来生成一个可执行文件,这个网页面板还可以跟踪哪些剪贴板内容发生了改变,允许攻击者来配置使用什么替换字符串。

翻译过来的一个俄罗斯论坛的帖子。

广告中包含的是下面展示的一些网页面板截图样例。

网页面板截图

Evrial控制Windows剪贴板

Evrial最有意思的特点是它会监控Windows剪贴板内某种类型的字符串,并替换为攻击者发送的字符串。这样就使得攻击者将一项加密货币支付转移到攻击者所控制的地址上。MalwareHunterTeam告诉BleepingComputer ,剪贴板监视与一般的程序没有什么不同,但是进行内容修改的就罕见多了。

比如,比特币地址字符串在输入到一个程序或网站内很麻烦,当某个人把比特币进行兑换或放到钱包时,他们很典型的会拷贝比特币地址到Windows剪贴板上然后粘贴到其它的所要发送的应用程序或网站上。

当Evrial 侦测到剪贴板中的比特币地址时,它使用攻击者控制的地址来替换到合法的地址。受害者把替换后的地址粘贴到他们的程序里,以为是合法的地址,没有意识到已经被替换,然后点击发送,现在比特币被发送走了,但是它们并没有被发送到想被发送的接收人手里,而是被发送到了攻击者的地址。

Evrial被配置为检测与比特币、Litecoin、Monero、WebMoney、Qiwi 地址和Steam平台物品交易网址等字符串。

发现Windows剪贴板中的字符串

当Evrial发现剪贴板中所支持的字符串时,它将会连接到一个远程站点,上传原始字符串,然后下载一个被用来替换的字符串。

替换剪贴板中的字符串

因为剪贴板中的字符串已经被替换,当受害者在程序中执行粘贴操作时,攻击者的字符串将会被使用。

Evrial窃取密码文件

除了监控、修改剪贴板内容之外,Evrial 还会盗取比特币钱包,受害者桌面上的密码文件,和活动窗口的截图。所有的这些信息会被打包为zip压缩文件,然后上传到如下图所示的攻击者的网站面板内。

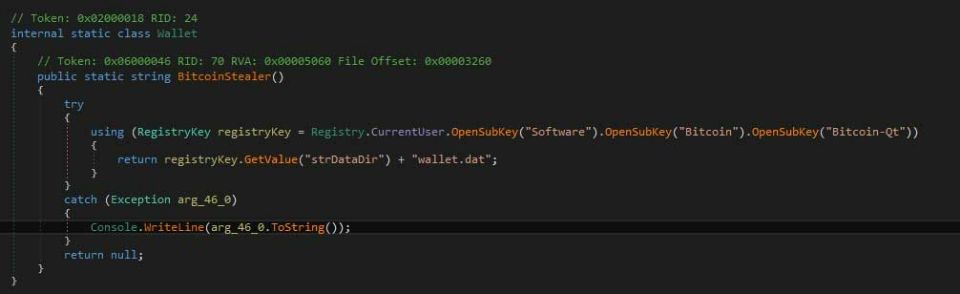

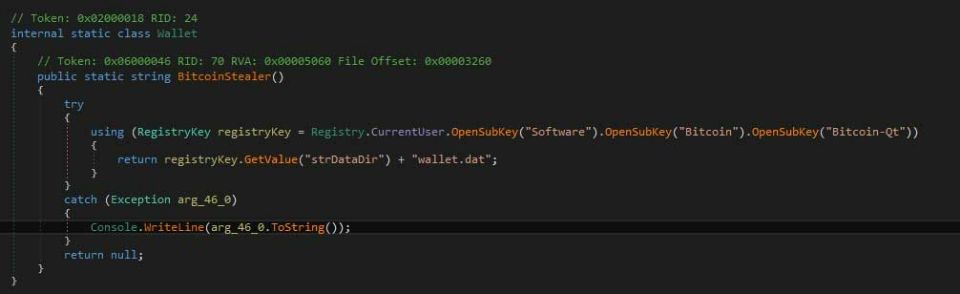

Evrial 将会通过访问一个注册表key来确定比特币的wallet.dat文件的地址。如果键值存在,它将会窃取钱包,这样它就可以获得访问受害者比特币的权限。

查找比特币wallet.dat的地址

Evrial 还会尝试窃取浏览器的证书。被Evrial列为目标的浏览器包含: Chrome、Yandex、Yandex、Opera、Amigo, Torch, and Comodo.

盗取浏览器证书

vrial 还会尝试窃取保存在Pidgin和Filezilla等的证书。

窃取FileZilla 证书

最终,Evrial 至少会窃取桌面上的文档和cookies.

盗取cookie

所有的这些数据,加上活动窗口的截图,将会被上传到远程服务器,这样可以被攻击者访问到。

如何防治Evrial

就现在这一时刻并不能100%知道Evrial是怎么传播的,但是最好的方法就是养成良好的计算机技巧,确保你安装的都是安全软件,你可以使用VirusTotal网扫描收到的网站附件,并培养良好、安全的计算机技巧。这里有一个关于如何安全的使用你的电脑的教程:保证你电脑安全并安全上网的简便方式。

原文地址:https://www.bleepingcomputer.com/news/security/evrial-trojan-switches-bitcoin-addresses-copied-to-windows-clipboard/

本文由看雪翻译小组 rainbow 编译

15岁男孩假装成CIA领导,窃取高级机密

还记得Crackas With Attitude吗?

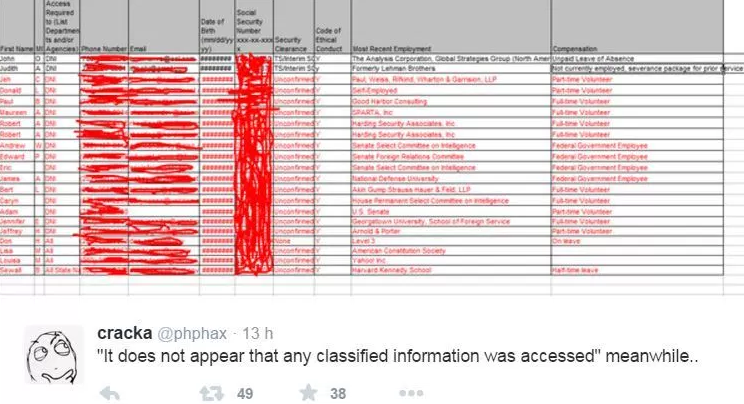

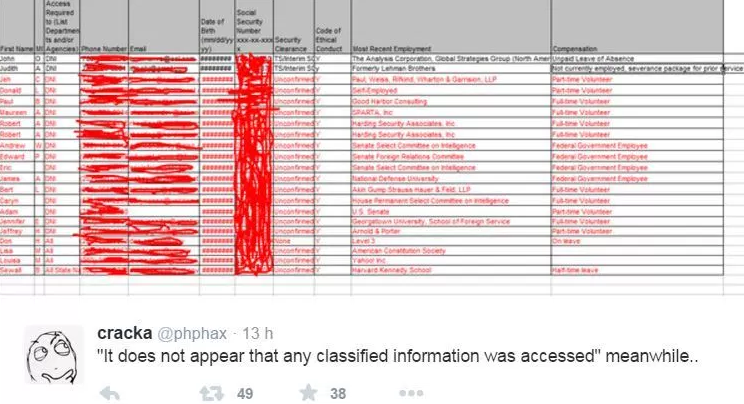

一个亲巴勒斯坦的黑客团队,曾在2015年组织过一系列针对美国情报官员的黑客攻击,泄露了31000万FBI官员、9千美国国防部官员,及一些司法部官员的个人信息。

三年前,该黑客团队的领头人利用社工的方法假装自己是CIA情报局局长,并从他位于英国莱斯特郡的家里,非法入侵了高级敏感机密信息。令人难以置信的是,他当时只有15岁。

Kane Gamble,如今已经18岁,这位年轻的黑客CIA情报局局长John Brennan,国家情报局局长James Clapper,国土安全部部长Jeh Johnson,联邦调查局副局长Mark Giuliano,还有其他FBI高级官员。

2015年6月至2016年2月期间,Gamble 假装成Brennan并欺骗了呼叫中心及热线电话职员,并成功获得宽带及有线电视密码。因此该团队获取了阿富汗及伊朗的战略情报及计划。

此外,Gamble还狠狠地戏弄了他的受害者及他们的家人。他将他们的个人信息公开,发起电话及短信轰炸,在他们的电脑上下载安装色情影片,还完全控制了他们的iPads和Tv屏幕。

同时,他还打电话给Brennan的妻子,并控制了其妻子的iPad。

有一次,Gamble还发给国土安全部部长Jeh Johnson一张他女儿的照片,并威胁将她意图不轨,还给他的妻子留了一条语音信息,说道:“hi Spooky,我吓到你了吗?”,甚至还将“i own you”()放在他们家中电视的屏幕上。

Gamble 于2016年2月被捕,2017年10月他承认对他的8项指控“通过非法手段,获得未经授权访问”,及两项擅自修改电脑资料的指控。

Gamble 称他之所以将目标指向美国政府,是因为他对美国政府的腐败及冷血作为愈加失望,对此,他表示自己必须做些什么。

Gamble的辩护律师称他是一个技术天才,但情感尚不成熟,患有泛自闭症障碍。在他做这些违法的事情时,他的心智发展只有12~13岁。

此外,他的律师还称,Gamble并没有任何想从中谋取利益的动机。

后期听证会结束后,Gamble将被判刑。

Crackas With Attitude 团体的其他两位成员Andrew Otto Boggs和Justin Gray Liverman于2016年9月被捕,已被判刑在联邦监狱服刑5年。

来源:thehackernews

本文由看雪翻译小组 哆啦咪 编译