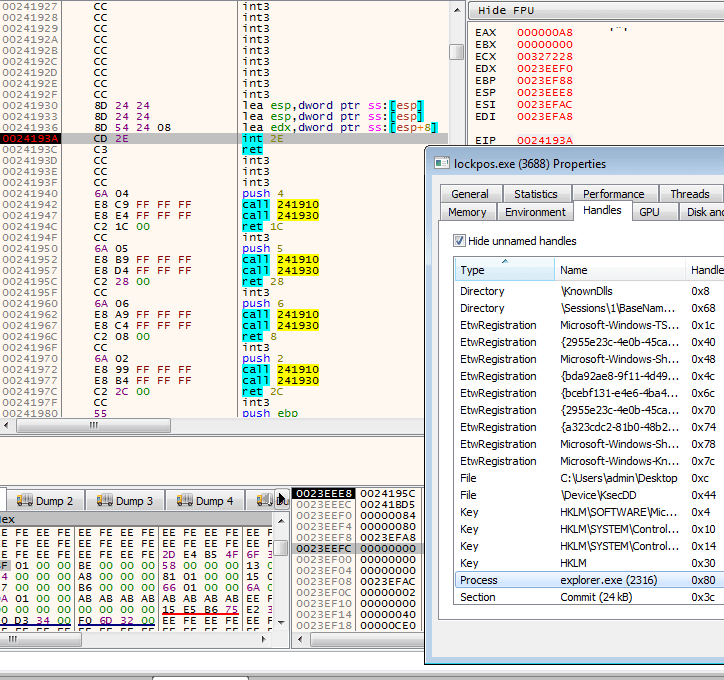

[资讯](1.12)恶意软件LockPos使用了一种新的注入技术来逃避杀软的检测;首款由Kotlin编写的安卓恶意软件

发布者:CCkicker

发布于:2018-01-12 09:47

声明:该文观点仅代表作者本人,转载请注明来自看雪