VMware 修复了 VDP 云备份管理中的严重漏洞

本周二 VMware 发布了用于修复 vSphere 云平台的关键补丁,即对应 VDP 中的 3 处漏洞。VDP 是 vSphere 平台使用的备份管理方案,通常与 vCenter Server 和 vSphere Web Client 一同运行,攻击者可利用这些漏洞控制受害者的系统。

受影响的 VDP 版本为 6.1.x、6.0.x 和 5.x,这些漏洞(CVE-2017-15548、CVE-2017-15549 和 CVE-2017-15550)的评级均为严重,且目前尚无可用的解决方法。

根据 VMware 发布的公告,CVE-2017-15548 为 VDP 身份验证绕过漏洞,该漏洞可能允许恶意者绕过应用程序的身份验证策略从而获得未授权的 root 访问权限。

而 CVE-2017-15549 为 VDP 上传漏洞,有可能允许具有低权限的恶意认证用户在服务器文件系统的任意位置上传任意文件。

第三个漏洞 CVE-2017-15550 则是路径穿越漏洞,能允许服务器文件系统上具有低访问权限的认证用户在可控系统上下文中运行恶意程序。

VMware 表示,受影响的 VDP 版本可通过更新进行修复,此外,VMware 并没有透露其它漏洞细节。

原文链接:https://threatpost.com/vmware-issues-3-critical-patches-for-vsphere-data-protection/129277/

本文由看雪翻译小组 BDomne 编译

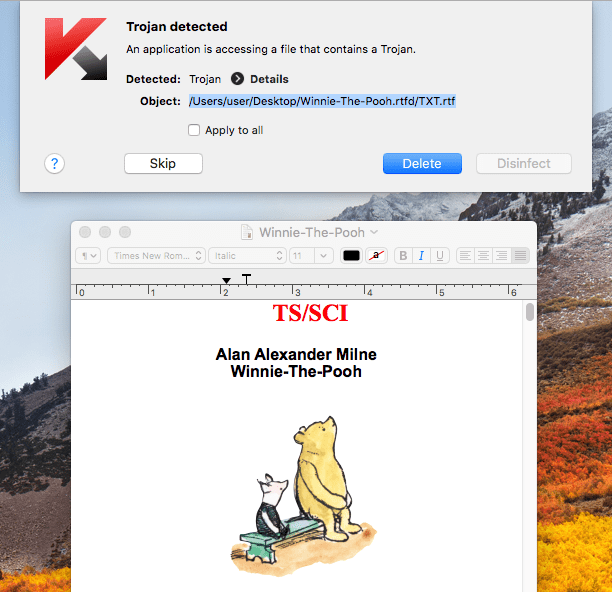

前NSA黑客逆向卡巴斯基实验室杀毒软件,可检测机密文件

前NSA黑客展示了如何逆向卡巴斯基实验室的杀毒软件,并将其变成一个强大的机密文件搜索工具。

卡巴斯基案例表明,安全软件可以被情报机构当成强大的间谍工具来利用。

Digita Security首席研究官Patrick Wardle和前NSA黑客通过逆向卡巴斯基实验室杀毒软件来验证可以将其变成强大的机密文档搜索工具。

Patrick Wardle 在接受 “纽约时报”采访时说: “在与恶意代码的对抗中,杀毒产品是主力军。但是具有讽刺意味的是,这些产品与他们试图检测的收集植入物的先进网络间谍有许多共同之处。”

“我想知道这是否是一个可行的攻击机制,”Patrick Wardle先生补充说。 “我不想对谁进行复杂的指责。 单从技术角度来看,如果一个反病毒厂商想要或者说被强迫,又或者被黑客攻击或以某种方式被逆向等等场景下,我们是否可以创建一个签名来识别机密文件?”

去年12月,美国总统唐纳德·特朗普签署了一项禁止在联邦机构使用卡巴斯基实验室产品和服务的法案。

根据爱德华·斯诺登(Edward J. Snowden)泄漏的绝密报告草案来看,国家安全局最早自2008年起就盯上了反病毒软件(比如Checkpoint和Avast)想方设法使用他来收集存储在目标机器中的敏感信息。

Wardle先生对卡巴斯基实验室反病毒软件进行了逆向工程,以探索将其用于情报收集目的的可能性。 专家们的目标是伪造一个签名来检测机密文件。

Wardle先生发现代码非常复杂,与传统的防病毒软件不同,卡巴斯基的恶意软件签名很容易就被更新。 这个功能可以被滥用来进行自动扫描受害者的机器,然后窃取机密文件。

“现代反病毒产品是非常复杂的软件,卡巴斯基可能是最复杂的一个。 因此,单单就理解其签名和扫描逻辑就已经是一项十分具有挑战的任务了。“ Wardle写道 。

卡巴斯基的反病毒引擎会定期检查并自动安装任何新的签名。当新的签名可用时,反病毒引擎会从卡巴斯基更新服务器的kav守护进程那里把他们下载下来。

Wardle发现杀毒软件扫描可能会被用于网络间谍活动。

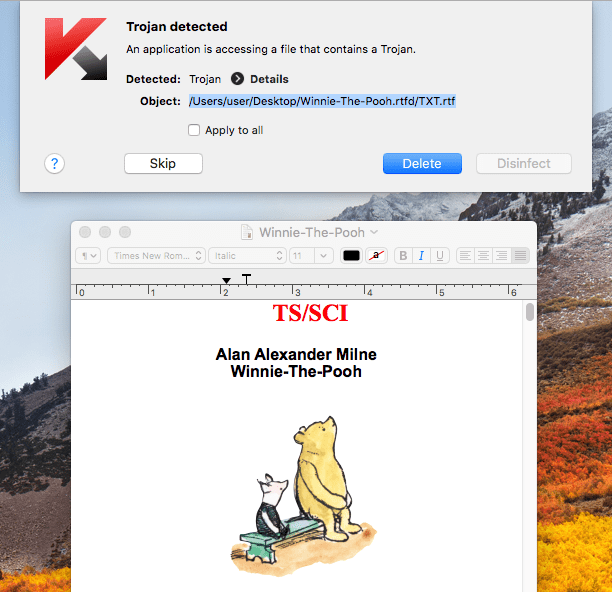

专家指出,官员经常会对最高机密文件进行“TS / SCI”(“最高机密/敏感分区信息”)标记。所以专家就在卡巴斯基反病毒程序中增加一条规则,来标记任何包含“TS / SCI“标记的文档。

为了使新规则生效,研究人员在他的电脑上编辑了一个文件,就是小熊维尼儿童读物(the Winnie the Pooh children’s book)系列的文本,并添加了“TS / SCI”标记。

当这个文档被保存到他的机器上时,卡巴斯基的防病毒软件就标记并隔离了这份文档。

Wardle测试的后续阶段是发现反病毒引擎是如何管理被标记的文档的,他表示反病毒软件将数据发送回公司进行进一步分析是正常的。

卡巴斯基实验室解释说,Wardle的研究方法不正确,因为公司不会以隐身的方式向一个特定用户提供特定的签名或更新。

“卡巴斯基实验室不可能以特定的秘密方式向特定的用户提供特定的签名或更新,因为所有签名总是公开给所有的用户使用的; 并且所有更新进行过数字签名,进一步伪造更新是不可能的“,卡巴斯基在一份声明中说。

当不管怎么说,Wardle的研究表明,安全厂商的平台确实是可以使用杀毒软件来作为搜索工具使用。

“然而,任何反病毒公司内部的恶意或有意识的内部人士,如果能够策略性地部署这样的签名,其实很有可能不会被发现。 当然,在一个假设的情况下,任何被强迫或愿意与更大实体(如政府)合作的反病毒公司,都同样能够悄悄地利用他们的产品来检测和利用任何他们或者政府感兴趣的文件。”专家总结说 。

“有时,善与恶之间的界限 , 或许可以根据如何使用反病毒软件来判断......”

原文链接:http://securityaffairs.co/wordpress/67344/breaking-news/kaspersky-lab-antivirus-hack.html

本文由看雪翻译小组 knowit 编译

研究人员在位置跟踪服务中发现漏洞“Trackmageddon”

日前,两名安全研究员Vangelis Stykas and Michael Gruhn发布了一份报告。报告中提到他们发现了一系列可影响GPS和地址追踪服务的漏洞,他们将之命名为“Trackmageddon”。

这些GPS追踪服务属于基本的数据库服务,可以从允许GPS的设备上收集地理位置数据,例如宠物活动轨迹,汽车路线,儿童活动路线和其他活动轨迹的产品。

从每一个设备上收集数据,并把它存储在数据库中。智能设备生产商利用这些服务为该产品的定位服务提供解决方案,允许他们将GPS追踪功能装在该软件套装中。

Trackmageddon 漏洞可泄露用户信息

两位安全研究员认为攻击者可通过升级所利用收集的漏洞,来从用户的设备中收集用户的地理位置信息。

漏洞涵盖了从简单的默认密码到暴露的文件夹,从不安全的API端点,到不安全的直接对象引用(insecure direct object reference)漏洞。

研究人员认为攻击者可以利用该漏洞,提取数据,如GPS坐标、电话号码、设备数据(如IMEI、序列号和MAC地址等),以及个人数据,这个取决于追踪服务和设备的配置情况。

超过100家追踪服务拒不承认、修复漏洞

过去几个月,两位安全研究院一直在联系受影响的追踪服务厂商,但是效果甚微,只有4家修复了漏洞,弥补了数据泄露的情况。大多数的厂商官网上都没有留下任何联系他们的信息,这使得白帽子私下沟通解决该漏洞问题,变得很麻烦。

发现该漏洞的研究团队称发现这个漏洞后,他们面临一个道德的两难境地。一般情况下,他们会给厂商更多时间去修复这些问题,但是这次他们选择直接公开他们的研究,因为这些服务泄露了用户的敏感信息,用户有权知道,并尽快采取相应的措施,如直接删掉该。

移除数据的方法,根据设备和追踪服务的不同,方式也有所不同。但首先,用户应该停止使用受到感染的设备,以防追踪服务泄露更多近期的信息。

如何判断是否有漏洞?

安全研究员已经列出了已修复该漏洞的服务商列表、仍有漏洞未修复的服务商列表,以及受影响的设备,点击此处查看。

利用该概念验证漏洞的代码已经根据建议修改过,以防有人恶意计算机跟踪威胁。

研究人员还认为,大多数有漏洞的追踪服务都在运行ThinkRace软件(一款位置追踪软件)的一个极易受攻击的版本,而这一版本许多人正在使用。Stykas和Stykas称,他们已告知ThinkRace该问题。此时,ThinkRace已将该漏洞修复。

来源:bleepingcomputer

本文由看雪翻译小组 哆啦咪 编译