尽管没有实质性证据,但美国 “华尔街日报” 在10月份发表的一篇文章中还是将矛头直接指向了 Kaspersky。不过,Kaspersky 否认与俄罗斯间谍活动有牵连。

就在上个月,Kaspersky 声称他们运行在 Pho 计算机上的反病毒程序将保存的 NSA 漏洞利用工具识别为了恶意软件,并将其上传到云端以便研究人员进一步分析。

按照 Kaspersky 的说法,当他们的分析人员意识到杀毒软件上传的不仅仅是恶意二进制文件时,他们立即就删除了相关机密文件,并设置特殊策略来防止软件再次收集这些文件。

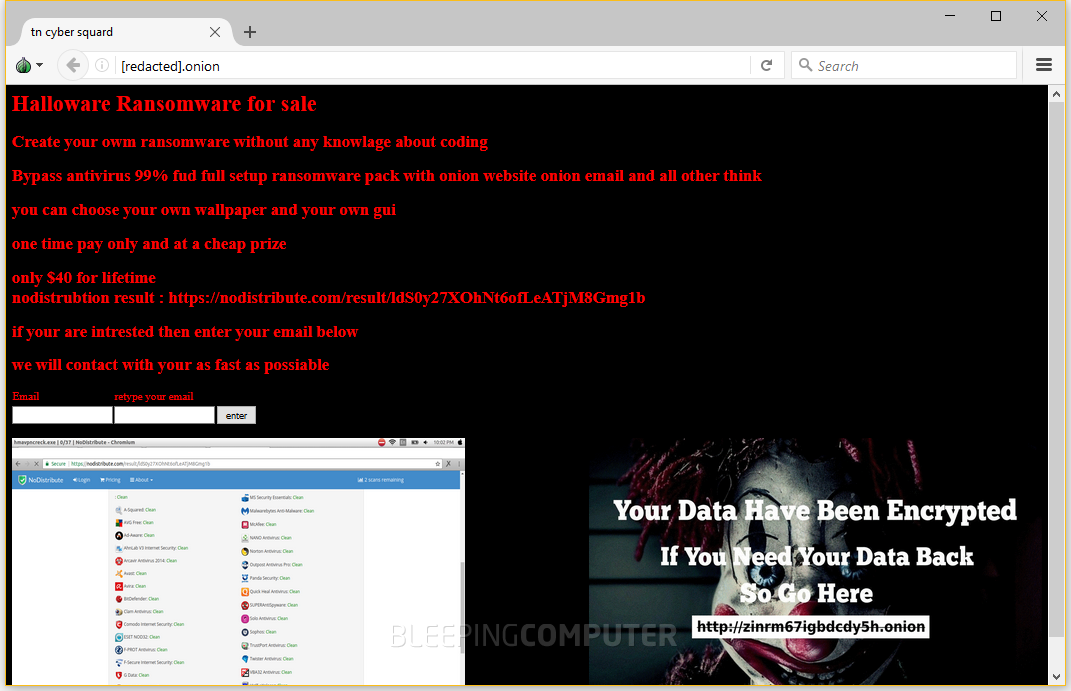

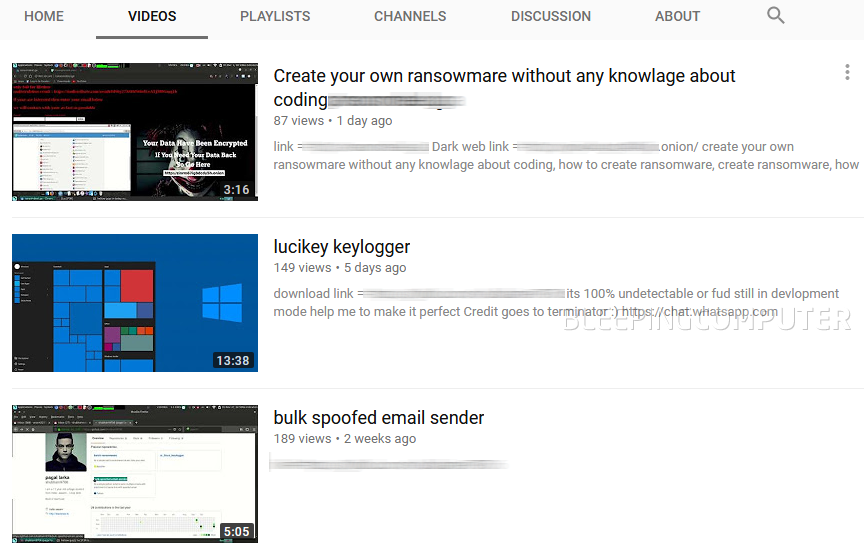

hmavpncreck.exe这个文件的哈希值与Luc1F3R放在Halloware广告中所包含的 NoDistribute相同,因此可以确认这个网站便是我们要找的网站。

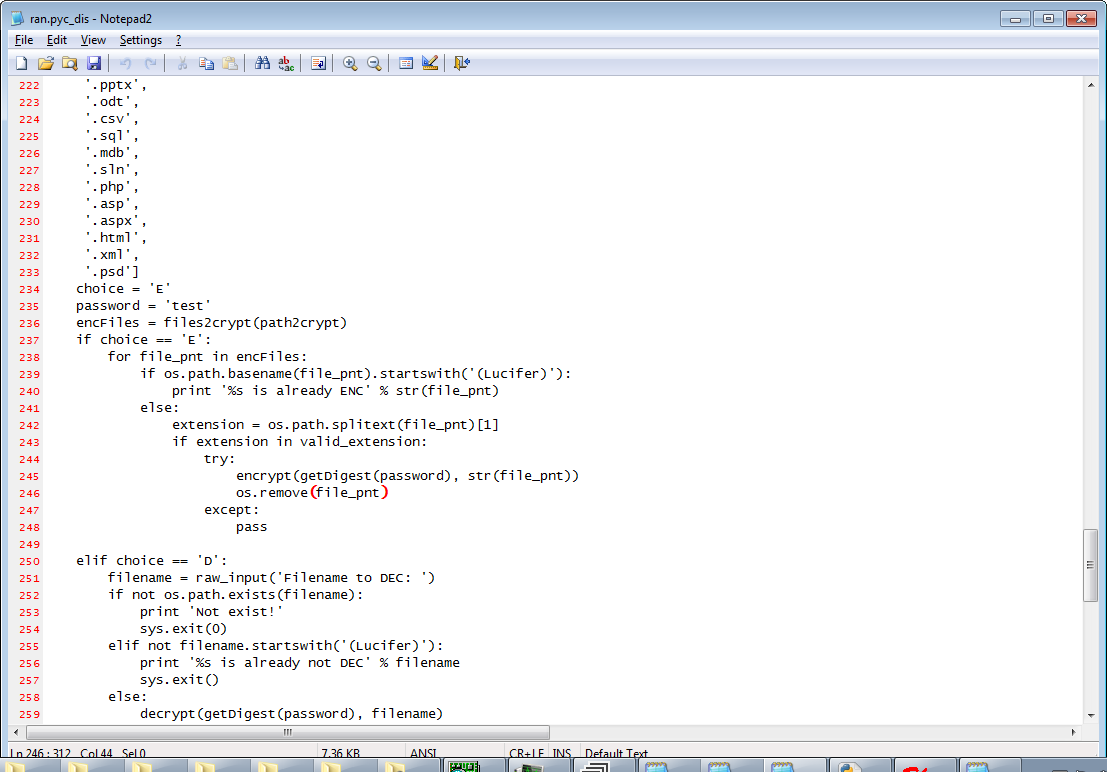

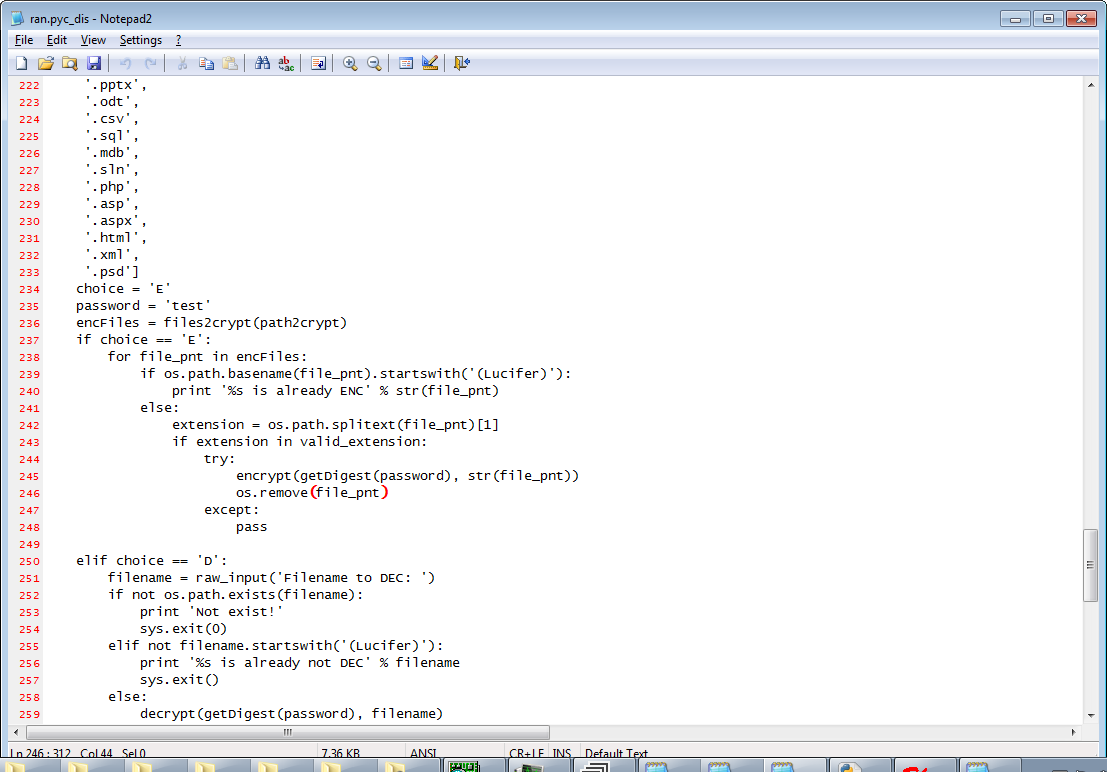

研究人员进一步发现,这个网站同事还存有一个名为ran.py的文件,看似为Halloware的源代码,但是这个文件被加密了。目前该文件已经交给了专家去解密,以防有人购买该软件,造成不良影响。

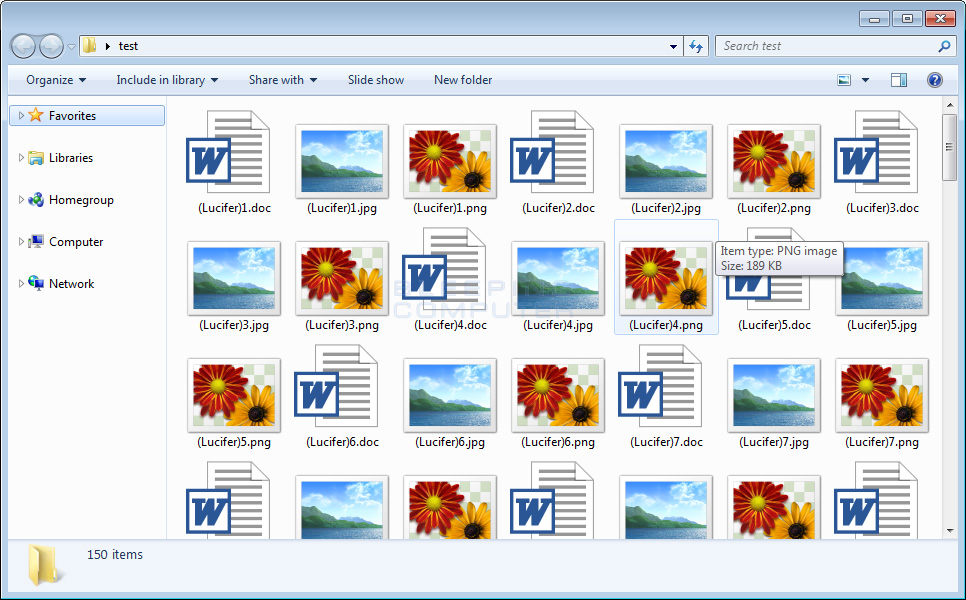

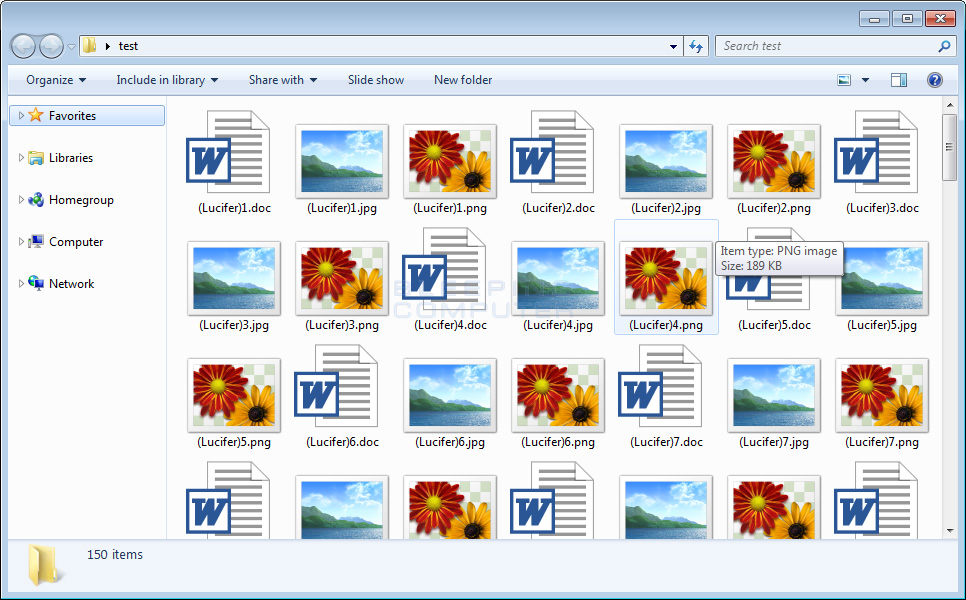

这个勒索软件使用硬编码秘钥AES-256进行加密,并伪装成字符串"(Lucifer)"加密文件。例如,image.png文件已经加密后,会显示为(Lucifer)image.png。

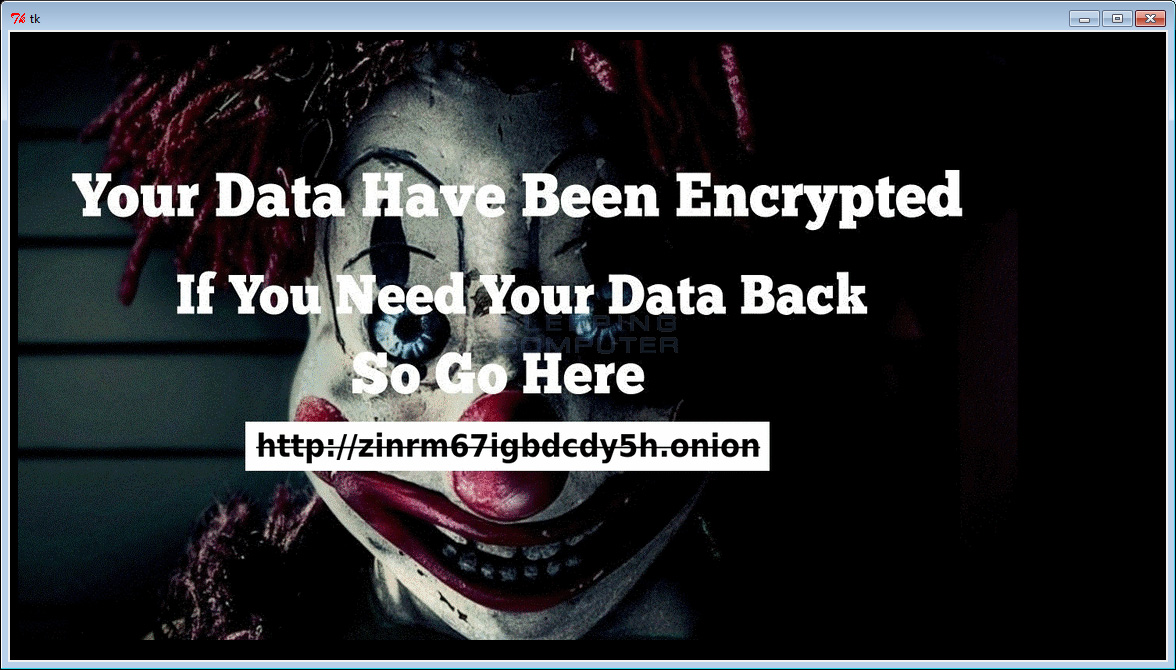

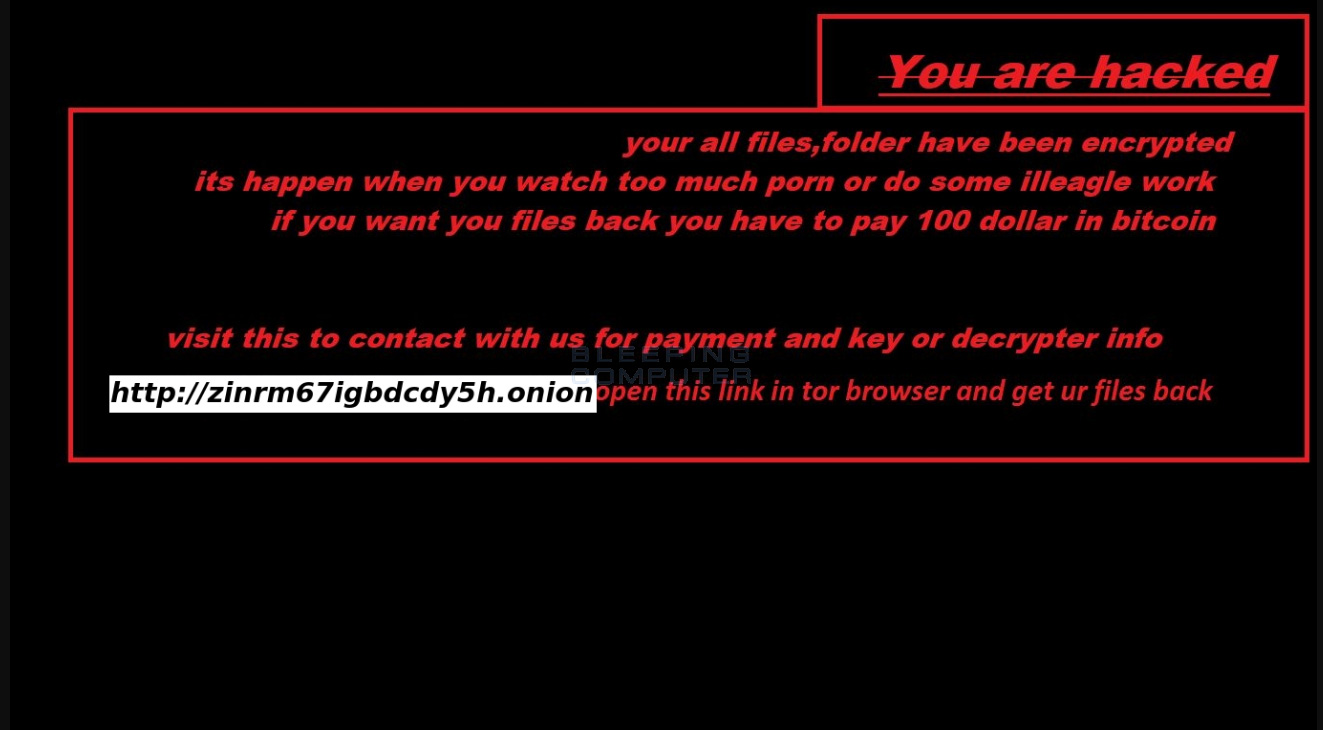

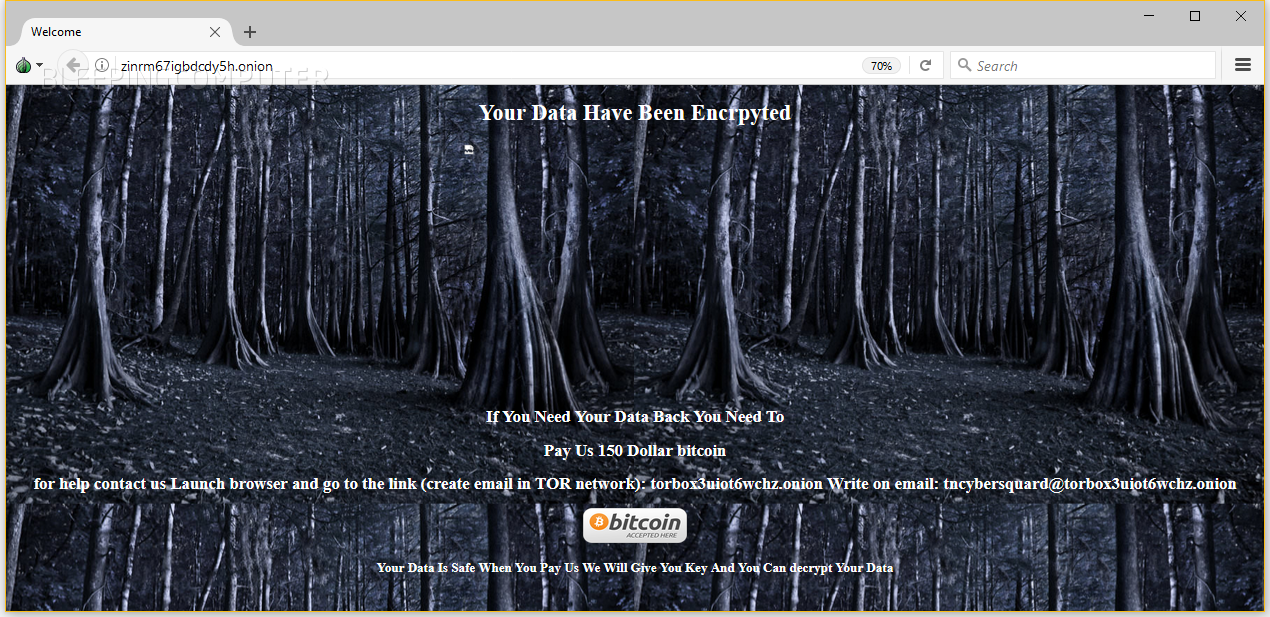

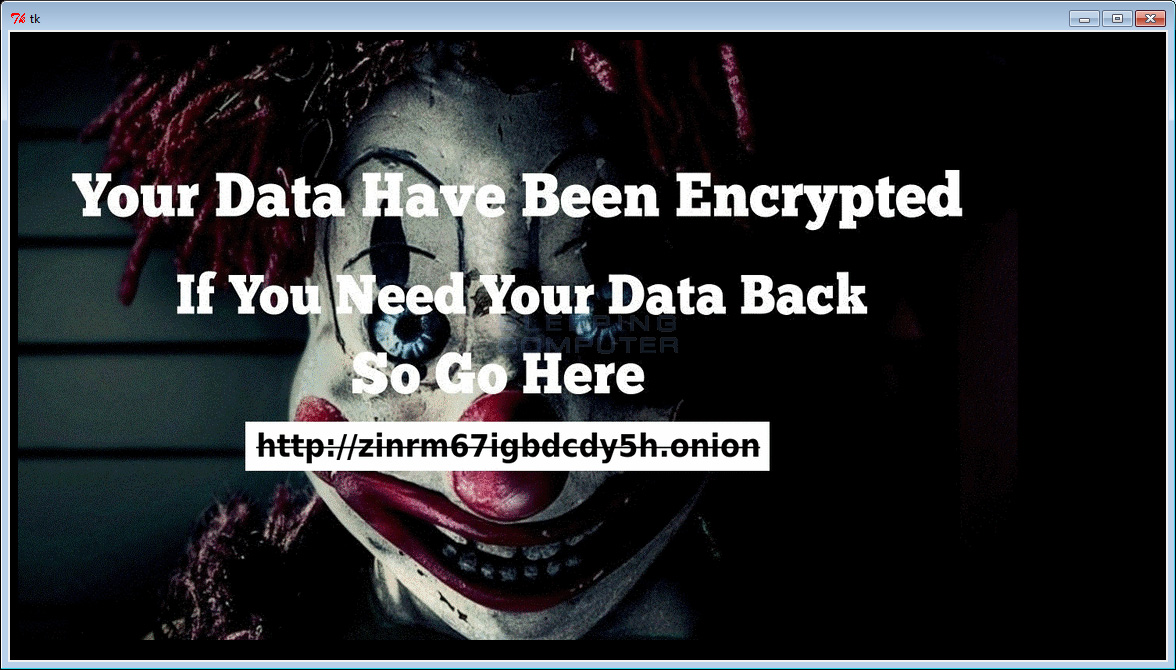

加密完成后,Halloware会弹出一个恐怖小丑为背景的窗口,写有勒索信息,指引受害者到达Dark Web的支付网页,并将受害者的桌面改为一个类似的图片,而不是保留一个文件在已感染的电脑上。购买者只需要改变两张图片,并添加一个定制的购买网址即可。

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf, .c, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa.wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .mkv, .dat, .csv, .efx, .sdf, .vcf, .xml, .ses, .rar, .zip, .7zip, .jpg, .jpeg, .txt, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .odt, .csv, .sql, .mdb, .sln, .php, .asp, .aspx, .html, .xml, .psd