macOS High Sierra 系统现高危登录 Bug

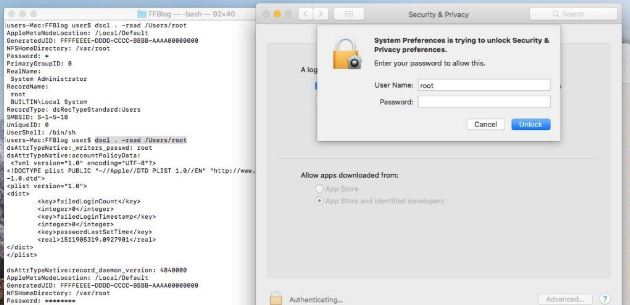

Apple macOS 中存在一个严重错误,任何能够接触到计算机的人只需简单在登录框中输入 “root”,即可获得 High Sierra 系统的管理员访问权限。

此 bug 是周二由 Software Craftsmanship Turkey 创始人 Lemi Orhan Ergin 在 Twitter 上公布的。

研究人员表示最新版 macOS 10.13 系统中存在此 bug,此外,研究人员还发现,该错误在锁屏登录和系统偏好设置中进行解锁时都能适用。

借助该 bug 恶意者就能够成为系统管理员,这使得他们有权限查看系统上的任何文件,同时还允许他们更改或重置其他账户的密码。

Apple 在声明中表示:“我们正在为此开发补丁,在这之前,你可以通过设置 root 密码来防止未授权的登录。要启用 root 账户并设置密码,请按照此说明进行操作。如果你已经启用了 root 账户,为确保没有设置空密码,请按照 “更改 root 密码” 一节中的说明进行操作。”

“在 High Sierra 中,这个 bug 允许任何人成为系统管理员,你要做的仅仅是在认证提示中键入 “root”,待正确验证后,你就拥有了 root 权限。” Synack 研究总监 Patrick Wardle 说道。“这个 bug 比较严重,攻击者可以利用这个漏洞实现本地权限提升,再配合其它恶意程序,如键盘记录器等,就可造成更大的危害。”

Wardle 指出,这不是 High Sierra 系统出现的第一个严重问题。10 月份的时候,Apple 也发布了一个紧急补丁用于修复另一个重大漏洞(CVE-2017-7149),即通过密码提示来泄露加密 APFS 卷的密码。

“我们看到 Apple 在这里犯了非常严重的失误,虽然任何操作系统不可避免都会存在缺陷,但这类漏洞看起来像他们根本就没测试过系统,该错误并非很难触发。” Wardle 补充道,“当然,换个角度,Apple 同其它公司一样也不可能测试所有的情况,这就是为什么 bug 奖励计划是改善系统安全的一个策略。”

原文链接:https://threatpost.com/critical-apple-login-bug-puts-macos-high-sierra-systems-at-risk/129028/

本文由看雪翻译小组 BDomne 编译

美国军方顶级机密文件泄露,又是亚马逊S3服务器背锅?

来自美国军方CENTCOM和PACOM的分支的数据在亚马逊S3服务器上被泄露十天后,安全研究员发现了又一起S3服务器数据泄露事件。该泄露数据来自美国陆军和美国国家安全局INSCOM,该部门主要负责执行情报、安全和信息行动。

正如上一起美国军方信息泄露事件一样,UpGuard团队再一次确认暴露的服务器为S3服务器,且带有少量文件及文件夹,其中有三个文件可随意下载。

VM带有详细分类信息

这三个可随意下载的文件。一个是 Oracle Virtual Appliance (.ova)文件,里面有一张虚拟机运行Linux系统和映像。

研究员无法启动操作系统、获取存储在硬盘中的文件。这极有可能,因为操作系统的启动过程只能通过国防部内部网络访问。这是保护系统的一种常见方法。

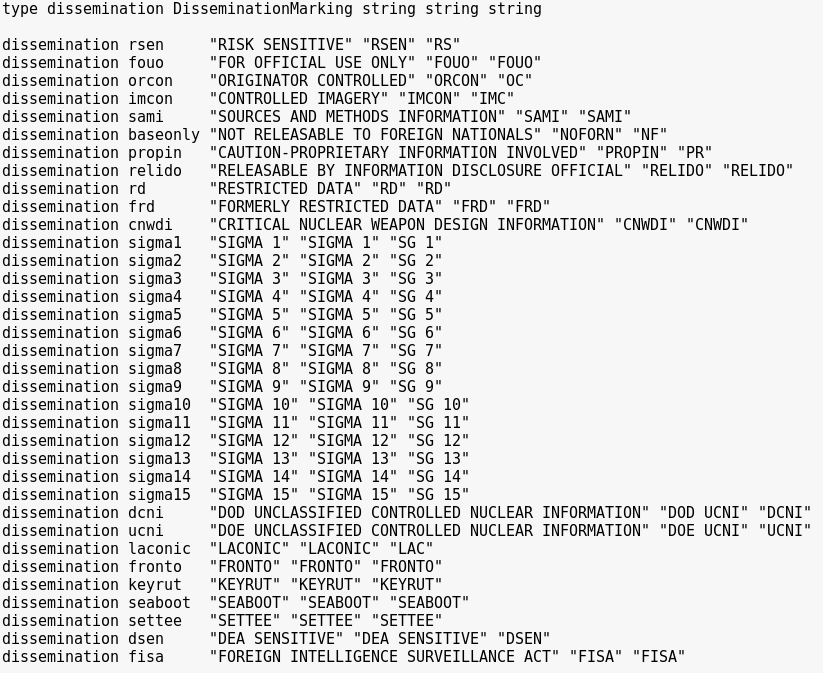

然而文件的元数据却被存在了虚拟硬盘中,这就使得安全人员可以确认被隐藏起来的敏感文件的SSD映像,其中一些文件被列为顶级机密和不可向国外发表的(NO FOReign Nationals)列表中。

泄露的VM文件夹中,其中一个文件的元数据

被泄露文件中包含有Red Disk 平台的残余文件

除此之外,这个VM图像中还还有一个文件夹显示这个系统曾经也是Red Disk——一个云计算平台的一部分。Red Disk曾是美军分布式通用地面系统——陆军(DCGS-A)软件——美军“战场情报平台”的一部分。

Red Disk本应用来收集来自DCGS-A网络中的数据,并将数据加入索引,方便美国军方实时搜索数据。

据悉,美国国防部为Red Disk投入约9亿三千万美元,希望能够帮助美军在阿富汗部署军队。但早期测试发现,受现存操作系统影响,该平台运行过慢。故该项目在测试阶段即夭折,美国国防部最终于2014年放弃该项目。

来源:bleepingcomputer

本文由看雪翻译小组哆啦咪编译