互联网半数邮件服务器可被远程代码执行

目前,互联网上超过一半的邮件服务器收到一枚远程代码执行漏洞的威胁,而且尚未有任何缓解措施。

这个漏洞存在于邮件传输代理(MTA,mail transfer agent)Exim中。MTA是邮件服务器上常用的软件,用于将发件人的电子邮件转发给收件人。

根据2017年3月的一项调查显示,互联网的电子邮件服务器中,有56%使用Exim,当时有超过560,000在线可用。另一个更近期的报告把这个数字放在了数百万。

CVE-2017-16943远程命令执行

根据上周在Exim网站上发布的一个安全警报,Exim开发团队收到两个漏洞,会影响Exim 4.88和4.89两个最新的版本。

这两个漏洞最危险的是CVE-2017-16943,这是一个UAF(use-after-free, 释放后重用)漏洞。可导致在受影响的服务器上远程执行代码。

这个漏洞影响Exim的分块功能,用于将电子邮件分解为多个块发送。Exim服务器使用特殊的命令分解、处理和重构块。

一个ID为mehqq_的台湾安全研究人员发现Exim未正确处理BDAT命令,导致了CVE-2017-16943。该漏洞允许攻击者,攻击安装了Exim的服务器,并在服务器上执行恶意代码。

超过40万Exim服务可能受到影响

如果Exim只是个小众软件并且分块是一个高级的功能,那么这不是什么大问题。

但这只是如果。

根据另一位安全研究人员透露,目前有超过40万个Exim服务器可以在线使用,并启用分块功能。

发现该漏洞的台湾研究人员在Exim的公共Bug Tracker上发布了他的发现以及POC代码。该研究人员表示,Exim团队没有列出一个用于私下报告安全漏洞的邮件地址,所以只能采取这种方式公开,Exim团队承认了这个错误。

Exim开发者之一Phil Pennock在上周晚些时候发表的一份安全通告中表示:“一个试验性的补丁存在,但还未得到验证”。

如果你正在运行Exim 4.88或更改版本(4.89是最新的,4.90即将发布)可使用下面的临时缓解方案。

在Exim的配置文件中,设置:

chunking_advertise_hosts =

这是一个空值,这将禁用ESMTP CHUNKING扩展,使BDAT命令不可用,从而避免攻击者的攻击

mehqq_还报告了另一个漏洞CVE-2017-16944,这只是一个简单的拒绝服务漏洞,将导致无限循环和Exim服务崩溃。这个漏洞也通过分块功能和BDAT命令来利用。

目前没有关于补丁发布的明确时间,但Exim的用户应当关注接下来几天或几周内发布的Exim 4.90版本。

原文地址:https://www.bleepingcomputer.com/news/security/no-patch-available-for-rce-bug-affecting-half-of-the-internets-email-servers/

本文由看雪翻译小组ljcnaix编译

谷歌发现新的安卓间谍软件 Tizi

谷歌的安全团队发现了一种新的Android恶意软件--Tizi,主要目标群体为非洲国家的用户。谷歌还表示,Tizi被分类为间谍软件,可以进行一系列的操作,但大部分都集中在社交媒体应用和活动上。根据Google威胁分析小组和Google Play Protect安全工程师的说法,Tizi可以用于以下恶意目的:

⌯ 可以从Facebook、Twitter、WhatsApp、Viber、Skype、LinkedIn和Telegram等流行的社交媒体应用程序中窃取数据。

⌯ 可以记录来自WhatsApp、Viber和Skype的电话。

⌯ 可以通过麦克风录制周围音频。

⌯ 可以在不提醒用户的情况下拍摄画面。

⌯ 可以发送和拦截受感染设备上的短信。

⌯ 可以访问联系人,日历事件,通话记录,照片,Wi-Fi加密密钥以及所有本地安装应用程序的列表。

⌯ 首次感染用户时,通过短信将设备的GPS坐标发送到C&C服务器。

⌯ 与攻击者的C&C服务器的后续通信通过HTTPS进行,或者在某些特殊情况下通过MQTT进行。

⌯ 可以通过下面的任何一个漏洞获取设备的root权限:CVE-2012-4220,CVE-2013-2596,CVE-2013-2597,CVE-2013-2595,CVE-2013-2094,CVE-2013-6282,CVE-2014 -3153,CVE-2015-3636,CVE-2015-1805。

Tizi感染应用程序是从2015年左右开始

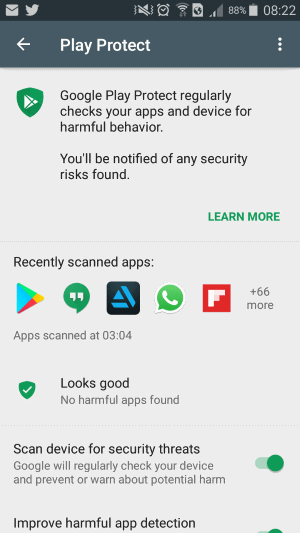

Google工程师说,他们在2017年9月发现了Tizi间谍软件,当时Google Play Protect自动扫描(一款安装在Google Play商店应用中的Android应用安全扫描程序)发现了一款感染Tizi的应用,并且用户可以通过官方Google官方应用商店安装Tizi。

在调查Play商店上传的旧版Tizi后,他们发现Tizi感染应用程序的历史可以追溯到2015年10月。

Google表示暂停了该应用的开发者帐户,然后使用Google Play商店应用从受感染设备上卸载Tizi应用。

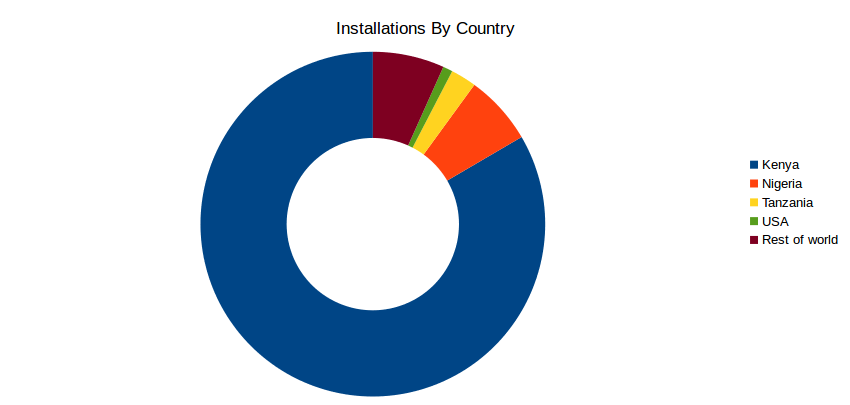

Tizi感染群体主要为非洲用户

据谷歌收集的数据显示,大多数受感染的用户位于非洲国家,但不清楚是否Tizi的作者或经销商也位于非洲。

此外,应用程序并没有精心伪装来欺骗用户安装,所以安全研究人员认为,间谍软件最有可能被用于有针对性的攻击,只是针对一小部分精心挑选的目标。

谷歌表示,间谍软件的只能利用那些未打补丁的安卓设备上的老漏洞。 Google表示:“所有列出的漏洞都是通过2016年4月或更晚的安全补丁程序修复的,其中大部分漏洞在此之前已经做了很多修复工作。

此外,Google建议以下五步,来使Android设备免受恶意软件的威胁:

1)检查权限:谨慎处理请求不合理权限的应用程序。例如,手电筒应用程序不应该需要访问发送短信。

2)设定锁屏密码:设定容易记的PIN码、手势或密码,让他人难以猜测。

3)更新您的设备:使您的设备保持最新的安全补丁。

4)定位您的设备:尝试定位您的设备,因为与安装PHA相比,您的设备更容易丢失。

5)Google Play保护:确保启用Google Play保护。

来源:bleepingcomputer

本文由看雪翻译小组 fyb波编译