前言

最近接触到了mac平台的charles 一个很好用的抓包工具 界面看起来很舒服 但貌似对抓取Android手机的https不太友好

看了很多篇博客也没成功 不过不影响使用 我们使用Xpsoed绕过SSL 也可以抓到https 还不用安装证书

工具准备

charles是花钱的 有30天的体验时间 但即使过了这个时间 也能用但就是打开软件有10秒的等待 叫你买软件 而且每次只能用半个小时..

价格呢我也没看 反正在TC肯定有破解版本 破解就是多了个jar包 打开charles安装目录 替换就行

破解地址上面有历史的下载版本 以及对应破解的Jar包 根据目录替换就行 在此不贴图片演示了

Charles抓包配置

其实抓包工具的用法都差不多 手机电脑都在同一WIFI下 拿到

电脑的IP地址+设置

端口号8888 最后设置代理 开始抓包 具体流程可以参考我写的

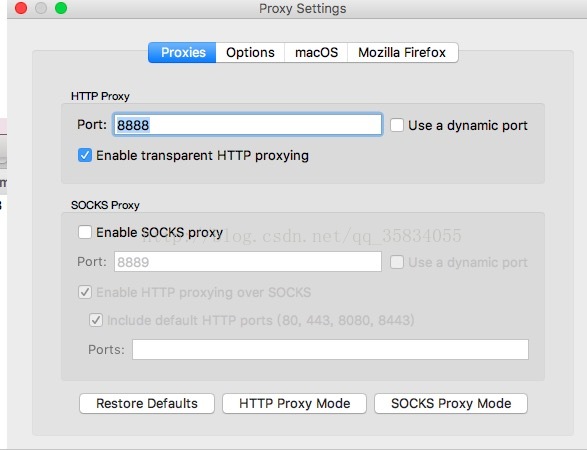

Fiddler抓包 charles和Fiddler的流程就是设置代理的位置不同而已 charles是在Proxy Proxy Settings 设置端口号的 8888

![]()

![]()

查看本机IP地址有两种 一种用MAC的 系统偏好设置- 网络 查看当前IP 在就是从Charles里直接看

端口 IP都有了 就去给要抓包的手机设置代理就好了

绕过SSL

JustTrustMe 基于Xposed一个模块 github已开源 可以禁用SSL证书检查 从而抓取此应用所有网络流量

感兴趣的可以去看看代码写的很不错 这种禁用SSL的模块有好几个但只有justTrustMe星星最多 代码最干净

直接去github下载APK就行 不了解Xposed请点击这里 Xposed介绍

安装完模块 重启手机 接下来我们就测试一下 这里以华为应用商店为例 查看效果

没装模块https接口都为错误状态

装有模块 我们看到成功禁用SSL 整个手机所有https有可以抓包分析

总结

这里就不贴太多图片了也不过多的介绍如何使用工具了 自己去玩耍吧 常用的抓包工具就介绍到这里了 以后会写一篇实战的博客 分析某款应用的网络协议 分析源码 使用Xposed hook 拆包修改代码 重打包 这些手段来实现一些功能