当下,“黄牛党”炒高挂号费在各大医院屡见不鲜,几元、几十元的挂号费经过“黄牛”手里一转就变成了上百元,甚至高达上千元。这种现象极大损害了患者的利益,也损害了医疗行业的形象和信誉。

随着互联网医疗的发展,“黄牛党”也越来越多采用信息化手段抢占医疗资源,谋取非法利益,并且形成黑色产业链。他们会在上游利用自动化攻击手段窃取和篡改用户信息、医疗数据,或对系统发起漏洞攻击、DDoS攻击、网页篡改、撞库等方式入侵医院应用系统;在下游则通过抢号、刷单、倒卖数据等各种方式牟利。

攻击原理

黄牛党通常利用医院实名预约挂号系统存在的技术漏洞,采用自动化工具进行线上抢票,具体原理如下:

先是通过网上预约页面定制机器人程序,爬取他人的身份信息或伪造身份证信息在医院网络挂号平台进行预约挂号;

在医院进行放号时通过专业设备快速 “秒杀” 囤号,之后开始进行倒卖;

通过较高价格卖给患者及患者家属后,“黄牛”就会在线上取消预约,腾出一个预约空位,然后立刻用买方真实身份信息抢回挂号。

解决方案

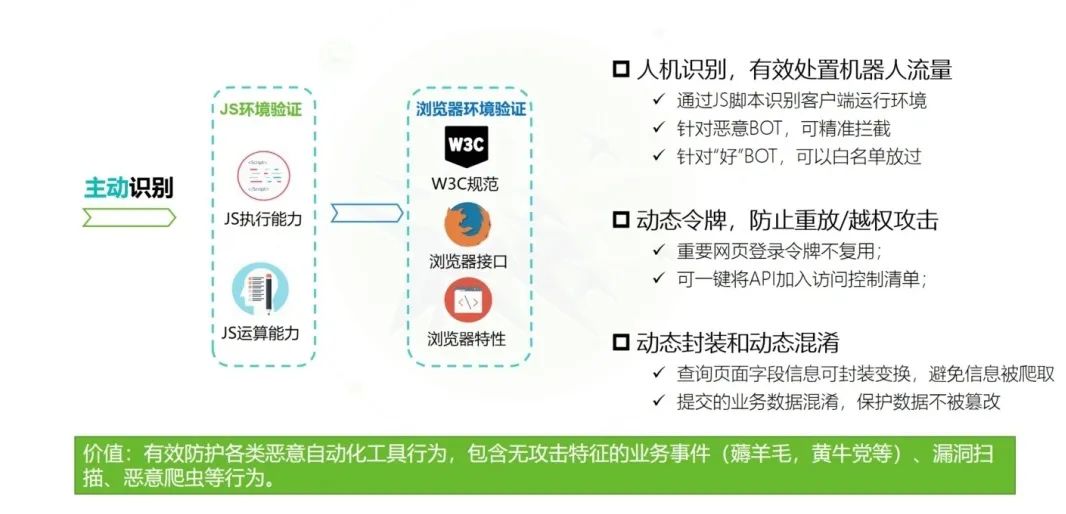

当“黄牛”开始采用更加先进的技术进行攻击时,医院也亟需与时俱进提升自己的安全防护技术。绿盟下一代WAF通过人机主动识别、令牌认证、脚本配置、提交数据混淆、页面元素混淆等多重防护手段,防止黄牛党通过自动化工具批量约号,恶意抢占医疗资源,并且防止病人敏感信息泄露。同时,精确识别和拦截自动化攻击,极大降低网络安全人员的运维成本。

绿盟下一代WAF会给每一个HTML请求的响应页面中插入一段JS代码,该段JS代码会在客户端浏览器中运行,收集必要的信息,并在下次请求的头部cookie中插入收集到的信息,进而防护BOT攻击。绿盟下一代WAF的BOT防护功能包括:

人机主动识别

通过分析请求头部cookie,经过base64解码、数据解密、工具特征/浏览器特征解析、工具特征判断、浏览器特征判断等技术手段,判断请求来源客户端是否是Bot自动化工具,能够防护爬虫、扫描器等自动化工具的攻击。

令牌认证

为每个WEB请求赋予短时间内有效的令牌,通过分析请求URL查询参数信息,通过分析这段字符串来判断请求携带的令牌是否合法,能够防护重放攻击和自动化工具的攻击。

脚本配置

根据WEB应用的自动化工具防护需要,在WEB客户端配置需要执行的JS脚本工具。

提交数据混淆

对用户提交的数据(包括GET请求和POST请求),通过客户端浏览器由下发的JS进行加密混淆,防止中间人攻击,例如拦截数据重放或者篡改数据。

页面元素混淆

对HTML元素动态变化处理,从而隐藏连接入口,防止爬虫爬取。页面元素混淆用于A标签、From表单以及js内容进行混淆变换,能够防护爬虫、扫描器等自动化工具的攻击。

在医疗服务行业中,“黄牛”高价倒卖的行为一直为人们所诟病,但却屡禁不止。面对“黄牛”的自动化工具操作,绿盟下一代WAF能够进行实时识别和拦截,扭转普通老百姓抢不到号的不利局面,助力医疗资源公平分配;同时,绿盟下一代WAF能够有效防止各种web网站的扫描行为,避免WEB站点漏洞暴露,减少由此带来的信息泄露及漏洞暴露风险。