据台湾计算机应急响应中心披露,硬件制造商华硕的几款热门Wi-Fi路由器存在三个严重的远程代码执行漏洞。受影响的华硕路由器型号包括RT-AX55、RT-AX56U_V2和RT-AC86U,如果未安装最新的固件更新,可能会遭到黑客劫持。

这三个漏洞分别是CVE-2023-39238、CVE-2023-39239和CVE-2023-39240,它们非常相似,都是格式化字符串漏洞,并且都得到了9.8的CVSS评分。未经身份验证的远程攻击者能够利用这些漏洞执行远程代码,对设备进行任意操作或中断服务。

CVE-2023-39238:在iperf相关的API模块“ser_iperf3_svr.cgi”中,对输入的格式化字符串缺乏适当的验证。

CVE-2023-39239:在常规设置功能的API中,对输入的格式化字符串缺乏适当的验证。

CVE-2023-39240:在iperf相关的API模块“ser_iperf3_cli.cgi”中,对输入的格式化字符串缺乏适当的验证。

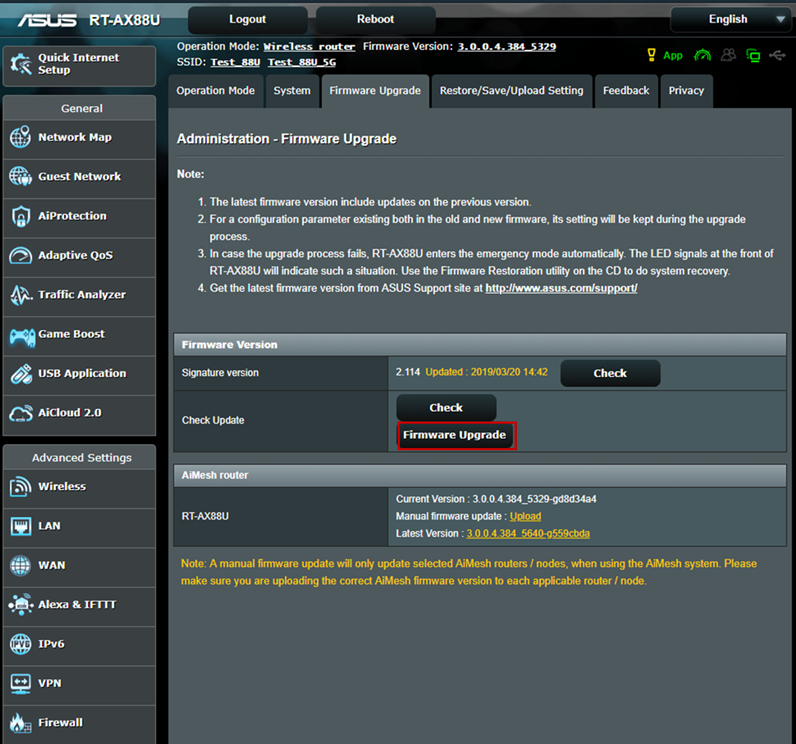

华硕表示上述漏洞已在以下固件版本中得到了修复:

RT-AX55:3.0.0.4.386_51948及更高版本

RT-AX56U_V2:3.0.0.4.386_51948及更高版本

RT-AC86U:3.0.0.4.386_51915及更高版本

华硕建议用户尽快应用最新的固件更新,否则其路由器可能会容易受到网络攻击。据了解,华硕在五月份为华硕AX56U_V2发布了修补程序,在七月份为华硕RT-AC86U发布了修补程序,在八月初为华硕RT-AX55发布了修补程序。如果用户有定期更新路由器的习惯,则不太会受到该些漏洞的影响。

除常规更新外,不需要用到远程管理(WAN Web Access)功能的用户最好将之禁用,因为本文所述漏洞以及其他类似漏洞通常都会针对消费者设备的Web管理控制台。

编辑:左右里

资讯来源:tomshardware

转载请注明出处和本文链接