在攻防演练中,攻击者会使用各种攻击方法,以最大限度达到他们的目标,不仅包括常见的攻击方式,还会使用复杂攻击,而钓鱼邮件作为一种最常用且低成本的攻击手段,深受攻击者的喜爱。攻击者通常会利用多种技巧和欺骗手法,发送带有恶意附件或诱导性链接的电子邮件,来骗取收件者的敏感信息、登录凭据或执行恶意操作。常见的发送钓鱼邮件渠道有:攻击者私自搭建邮箱服务器、注册公共邮件服务器的邮箱账号或已攻陷的组织内部邮箱账号发送钓鱼邮件等。由于攻击者不断改进策略来欺骗用户,传统的基于规则或特征的检测方法已难以应对动态多变的钓鱼邮件。

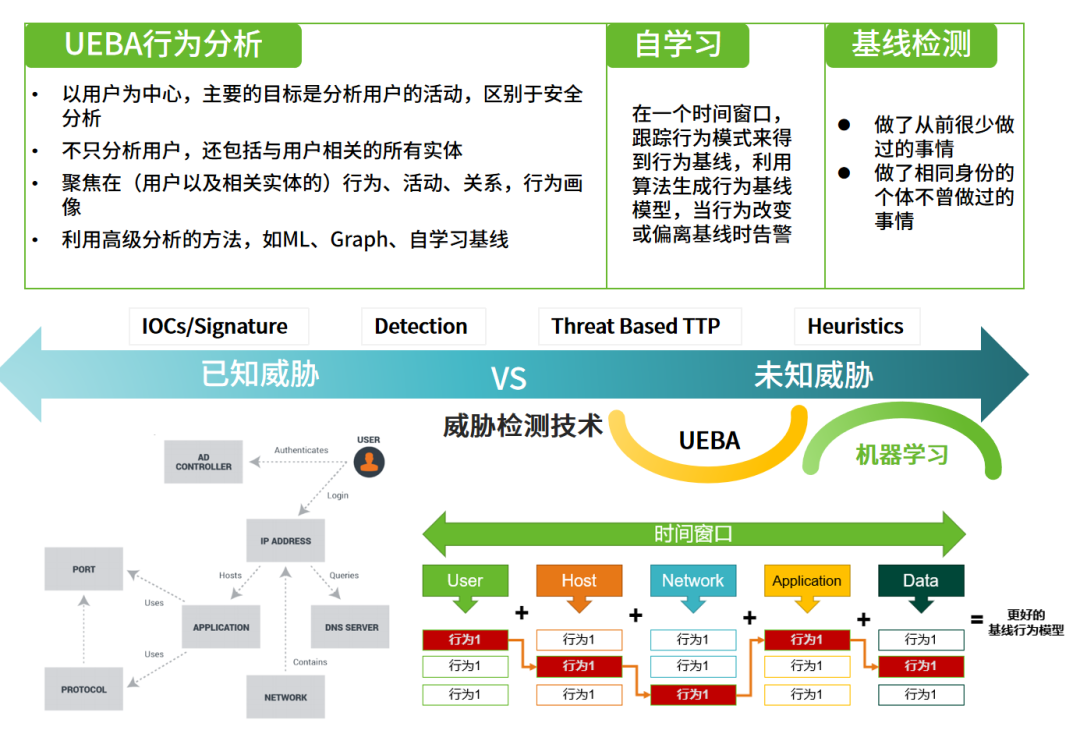

UEBA(User and Entity Behavior Analytics,用户和实体行为分析)技术为钓鱼邮件的防护提供了一种新的方法,所谓UEBA行为基线分析,是指建立一个系统或者网络的合法工作行为模式,通过对实际情况的观察和分析,把正常的系统或网络行为定义成一个基准,根据这个基准来检测出异常或有可能的攻击行为。UEBA分析的优点在于能够准确地检测到各种恶意攻击手段,它具有高度的智能性和自学习能力,可以自动学习新的网络行为数据,并不断更新预期工作模型,这也意味着它可以有效地检测未知的攻击行为。

绿盟智能安全运营管理平台(UEBA)

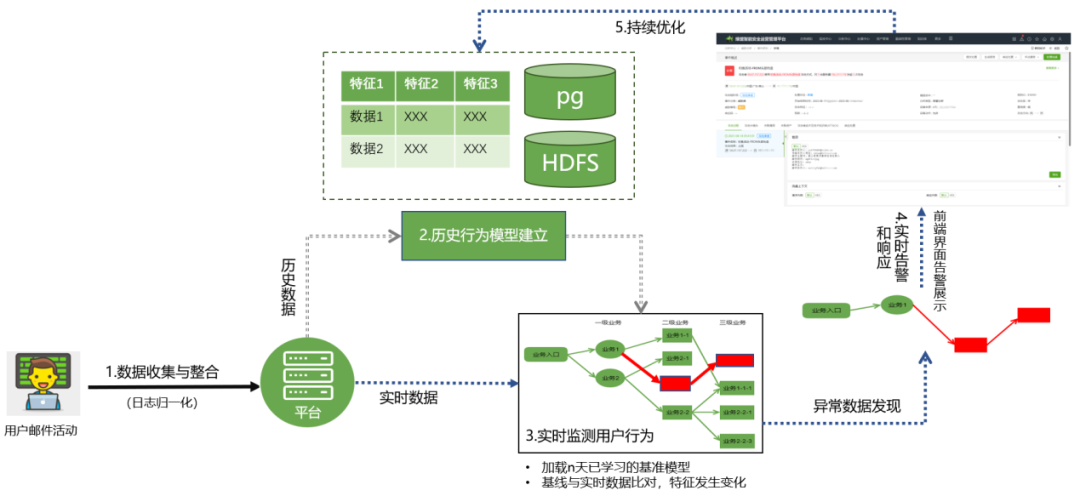

绿盟智能安全运营管理平台(UEBA)通过学习用户在日常邮件通信中的行为模式和习惯,将邮箱账号与IP作为分析对象,收集邮件通信的历史数据来建立正常的行为模式基准,并通过动态实时监测用户邮件行为的方式,来检测偏离正常行为模式的异常情况,发出告警帮助安全团队及时采取行动,以保护组织免受钓鱼攻击威胁,从而更有效地防御钓鱼攻击。

图 1 钓鱼邮件检测流程

客户案例

案例1

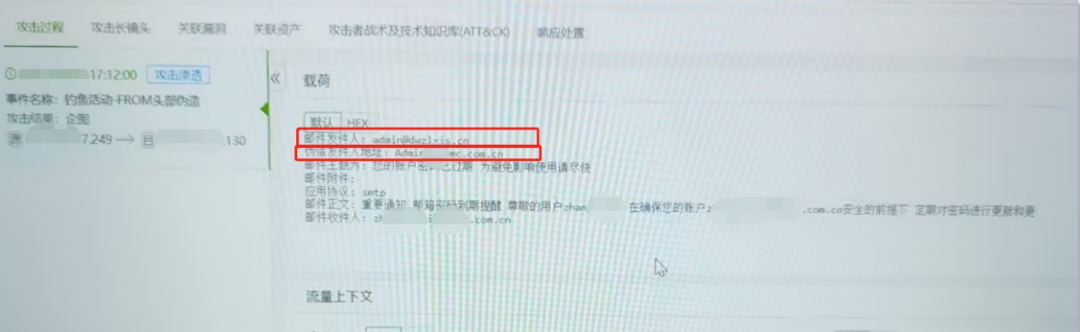

某客户参与攻防演练中:1. 攻击者通过社工手段获取到某组织内的邮箱域名;2. 攻击者制作钓鱼邮件,在钓鱼邮件正文中给出引诱收件人点击修改邮箱密码,并修改邮件头部的FROM字段将电子邮件的发件人地址伪造为该组织内网邮箱,使收件人对邮件来源信任;3. 攻击者将预先制作好的钓鱼邮件发送至该组织内的某收件人。

绿盟智能安全运营管理平台(UEBA)引擎检测到上述邮件活动与历史学习到的正常邮件行为模型产生偏离,产生了“钓鱼活动-FROM头部伪造”的告警。防守者在平台事件研判界面查看该告警,发现事件详情载荷中展示的研判信息,显示邮件发件人的后缀与伪造发件人地址后缀完全不一致,且邮件主题和邮件正文中具有诱导性地让收件人修改邮箱密码,是典型伪装诈骗型钓鱼邮件。

防守者快速对事件进行应急响应,提醒该收件人不要点击此钓鱼邮件,防止攻击行为进一步扩散,有效预防该钓鱼邮件的后续危害。

案例2

某客户内部人员账号被盗,盗号者利用其账号在内网中横向移动,并访问一些敏感系统数据,并出现大量数据传输的动作,绿盟智能安全运营管理平台(UEBA)行为分析检测出超过历史基线5倍以上的异常行为并产生了告警,防守方快速封堵及时止损,事后利用攻击路径还原算法还原了事故发生的过程。

案例3

某客户内部攻防演练活动,其内部一个非靶标系统,由于存在业务风险接口,被攻击者利用,频繁访问获取到大量用户口令信息,并应用到内部其他系统,获取大量敏感信息,绿盟智能安全运营管理平台(UEBA)行为分析检测出某个用户大量访问不常用的业务系统接口的异常行为,产生告警并自动通知防守方。

绿盟智能安全运营管理平台(UEBA)利用行为基线分析技术对网络行为进行实时监测和分析,通过与设定/自学习的基线进行比较,系统能够识别出与预期行为不符的异常行为,包括已知的攻击手段和未知的攻击行为。在历年的攻防演练中,通过绿盟智能安全运营管理平台(UEBA)的行为基线分析功能,发现了大量的异常行为攻击,它为企业提供了一种全面的安全防护手段,帮助发现企业的安全漏洞并提高整体的安全性。它与其他安全措施相结合,可以建立一个多层次的防御体系,确保企业数据和系统的安全。