2023年4月中旬,A企业紧锣密鼓地展开了重保前期的筹备。A企业是一家集团公司,业务范围广,资产众多,为了提前了解自身安全情况,探知未知风险,公司通过自身资产清单及配套手段对自身资产暴露情况进行了梳理。

经过一周的收集整理,A企业发现仅凭自身手段暂时无法完全覆盖业务资产范围,于是开通了腾讯安全威胁情报中心的攻击面管理平台(以下简称“TIX-ASM”)的使用。

在一轮严密的资产排查后,TIX-ASM发现A企业存在许多高危风险,除了漏洞、网站内容篡改、高危端口等攻击者常利用的弱点外,还发现了以社工钓鱼为目的的仿冒资产。

本文还原了腾讯安全攻击面管理帮助企业在重保时期梳理攻击面、并且及时处置和溯源的全过程。

图1 TIX-ASM发现异常威胁事件

分析过程

1、摸清家产结果

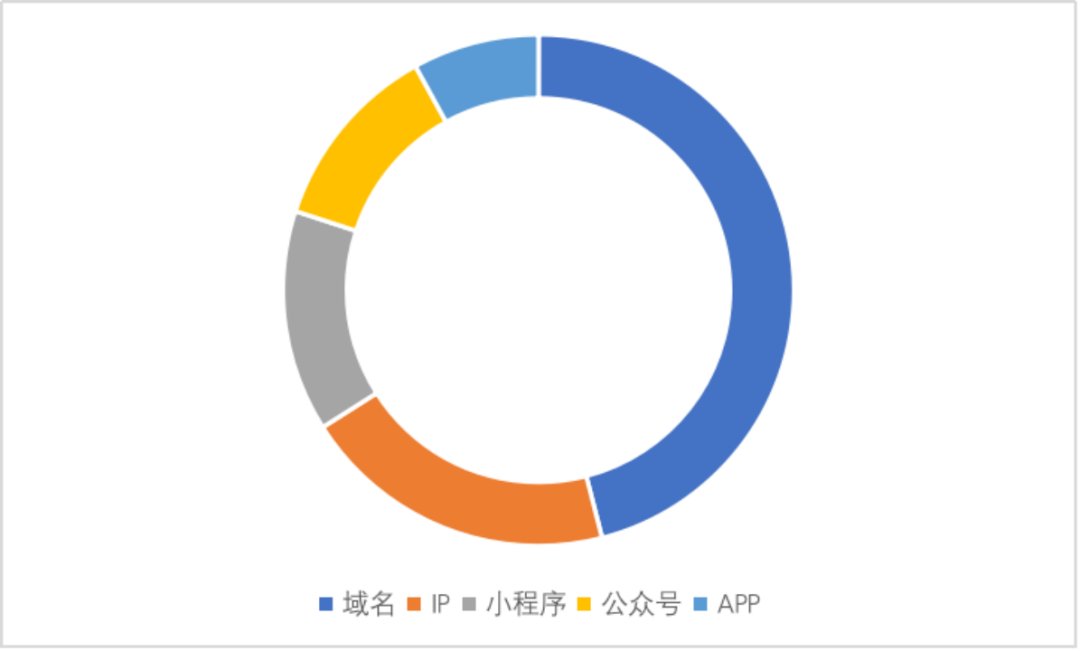

开通权限后,A企业通过TIX-ASM的底层资产挖掘引擎挖掘出企业不同类型的数字资产,包括IP地址、域名、网站、小程序、公众号、安装工具及其APP等。其各种资产类型其中域名和IP地址最多,各类型的资产内容分布占比如下图2:

图2 各类型数字资产

图3 资产详情

经过一轮资产发现,A企业针对结果进行了比对和验证,TIX-ASM得到了预期效果,共识别资产2794个。

2、重点资产威胁事件

摸清家底后,TIX-ASM对用户关心的重点敏感资产和潜在风险进行了分析。除了漏洞风险、网站内容篡改、高危端口、常被利用的敏感服务等攻击者常利用的弱点,TIX-ASM还发现了两个重点异常威胁事件,并协助用户的安全人员一起进行了处置和溯源。

TIX-ASM在影子资产(遗忘的边缘资产、合作方资产、仿冒资产、未经批准的网站或设备等)排查过程中,发现某网站内容与企业简称有强相关性,且刊登了一则《xxx员工xx健康问卷调查》。整个页面支持正常内容填写,登记近期是否发烧等健康状态,同时还有个人信息、邮箱。同时支持修改密码:如果忘记账号密码,可通过下列二维码进入xxx管理系统修改。

图4 xx管理系统二维码

最初,A企业初判此类内容网站已收录至公司内部网络管辖范围内。但由于发现此网站的服务IP所在地域异常,此服务可疑度较高,所以腾讯安全专家决定进一步排查。通过与用户的运营人员的排查和确认,此网站内容非企业内部行政部门批准下发的调查问卷,而业务服务也并未经过正常上线流程批准,最终判定为社工钓鱼为目的的仿冒资产。后续A企业将相关URL进行了内网排查,以及进一步做了仿冒业务申报以推进下线避免造成更多危害。

这时,安全人员提出一个问题:用户是怎么研发出和公司内部网站相似度十分高的页面呢?

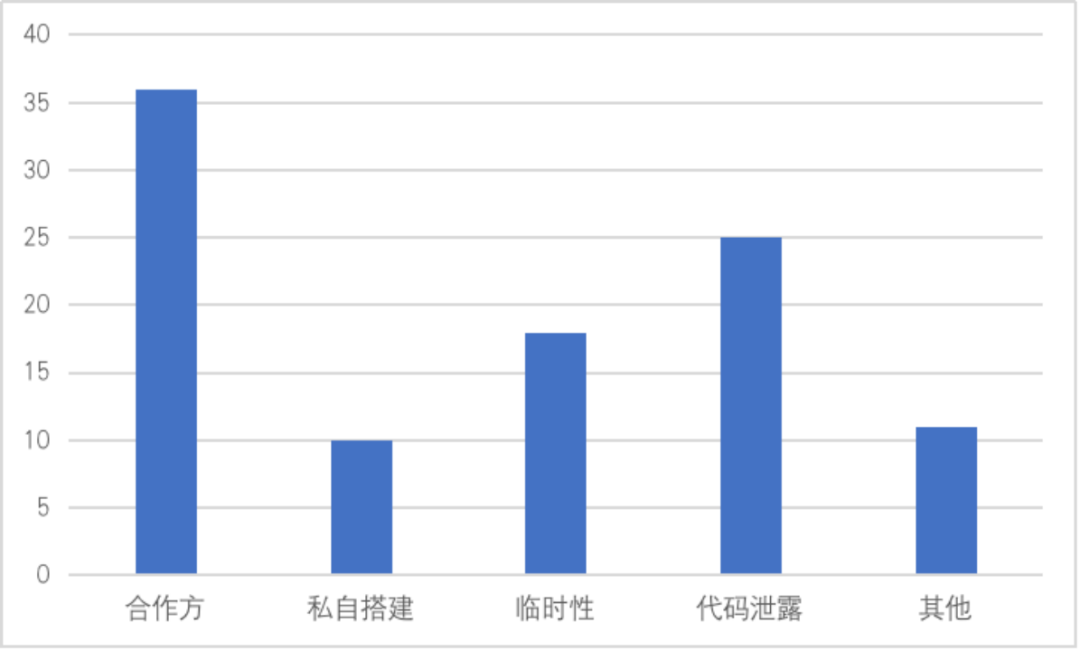

根据多年相关威胁事件的追踪,这几类相似性高的资产分布情况如下:

图5 相似性高资产的分布

由于仿冒网站与真实业务相似度较高,存在以真实业务代码进行仿冒的可能性,在和A企业沟通分析后,在TIX-ASM上启动了信息泄露监测服务。经证实,TIX-ASM确实发现此网页代码泄露在公网中。通过代码获取和分析,确认了仿造出网站的可能性。因此基本确认,此次业务网站仿冒事件存在因系统代码泄露,造成外部人员仿冒部署此网站的可能。

图6 xx网站代码泄露

同时,在盘点资产过程中,A企业担心仿冒网站页面二维码也有潜在风险,其跳转的页面显示为“后端管理系统”。在经过TIX-ASM的资产聚类分析算法模型分析处理后,确认了此后端系统与客户企业的归属关系。这带来了用户企业的新的问题:这个后端管理系统目前还在使用吗?

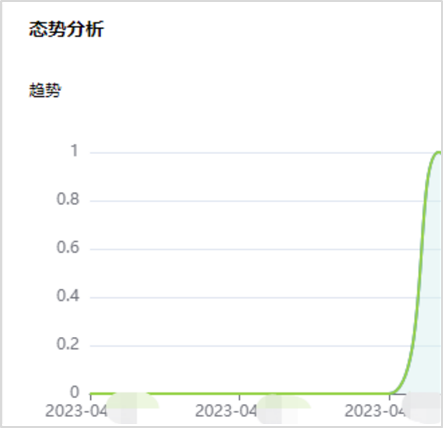

基于大数据分析系统回扫发现,此域名在最近1年访问量有激增趋势,可认为正由不活跃态转为活跃态。

图7 热度趋势图

考虑到此网站业务存在时间较长,存在内部搭建的可能。于是A企业与内部相关人员进行了复盘、排查和确认,获取到了更多的信息。此网站为大约5年前某业务在测试阶段搭建的页面服务,因为后续网站其他业务持续迭代,此页面已处于不再使用状态。由于新的实际业务已在运行中,此测试页面未纳入内部管理范围内。同时,通过进一步排查,管理人员发现此系统还存在1个泄露在外的普通权限的账号,从而被有心人利用形成仿冒业务。在全面盘点后,用户企业对该临时测试页面进行了下线关停。

事件定性总结:攻击者通过外部泄露的xx网站代码和几年前的xx管理系统权限,然后模拟出仿冒网站服务,获取员工的账号、邮箱、密码等信息。

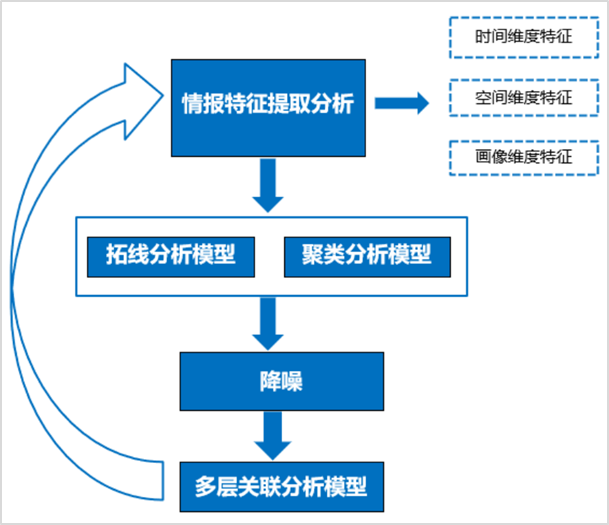

图8 事件分析过程图

3、溯源分析

在整个事件过程复盘分析中,A企业存在一个最后疑问:攻击者到底是谁呢?

为了实现这个追踪溯源出的目标,腾讯安全的威胁分析师根据仿冒资产使用过的IP地址为线索(此IP地址为代理秒播,但从已建立的安全知识图谱和聚类算法对依据此IP进行聚类分析),从威胁指标IOC(Indicators of Compromise)、网络基础信息(IP、域名归属者等)、反查域名历史等数据进行拓线分析,怀疑此IP地址为某安全团队使用(攻防演练的攻击方)。同时,基于此假设对此IP地址进行多层聚类分析验证,发现其关联真实IP所属也与此团队所在地理位置相符。后经确认,此IP确为攻防演练的攻击方所用。

图9 聚类分析过程

图10 聚类分析结果

重保时期常用手法

根据往年攻防对抗发展趋势来看,除了常用的攻击方式外(如利用漏洞进行提权、横向渗透),弱密码和各类型社会工程学手段(如钓鱼)也有了更广泛的应用。并且,通过新型媒体平台(如小程序、公众号)成为新的社工突破口。由于其未纳入企业资产管理范围,具体管控方式也不如网站、IP资产完善和成熟,很容易成为攻防对抗中的突破口。

在社工手段中,主要方式是通过对员工、老板、合作方等通过邮件、招聘、报销等具有吸引力的内容进行边界突破。使用的内容往往结合当下实时热点话题,高阶策略额甚至会关联泄露在外的真实员工信息、邮箱、账号密码、代码等内容。因为内容的吸引力和部分信息的真实性,让攻击目标(受害人)很难发现攻击者的目的。

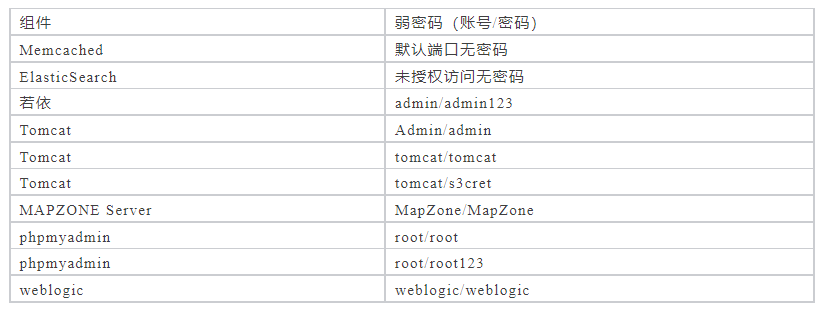

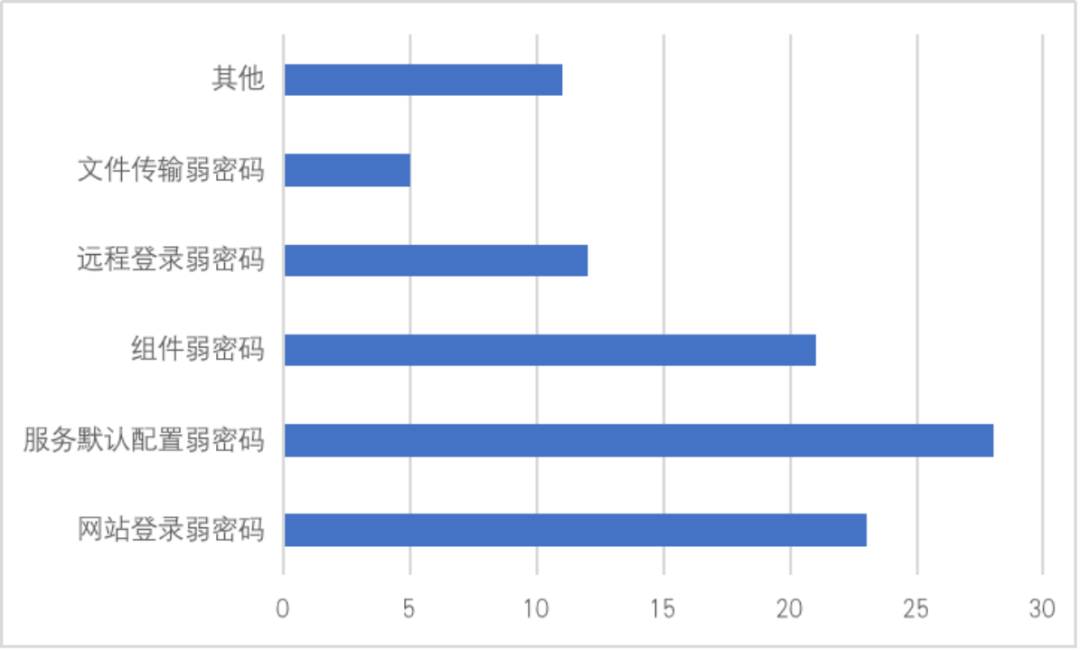

同时,各种弱密码登录入口也是攻击者比较聚焦的。例如网站登录弱密码、常用组件弱密码、常用服务配置弱密码、远程登录弱密码、文件传输弱密码在各类入侵事件中,都是第一波试探性攻击的目标范围。在多次安全事件中,腾讯安全威胁情报中心发现,大多数软件管理、配置、登录的入口,会默认配置一些用户名和密码成为脆弱的入侵点。例如常见的弱密码组件如下所示:

表1 常存在弱密码组件示例

基于某行业历史攻击事件的统计,弱密码类型的分布如下:

图11 某行业弱密码类型

腾讯安全攻击面管理推出免费试用申请

以外部攻击者的视角对企业业务的攻击面进行持续性检测、分析研判,可有效提升企业自身对资产的掌控,并发现未知风险,并采取措施缓解威胁和降低风险。腾讯安全攻击面管理TIX-ASM基于数据挖掘、网络空间测绘、无感知半连接技术、指纹库等技术,提供业界领先的互联网暴露面(服务、端口、组件)与漏洞风险的纵深探测服务,帮助用户快速梳理自身资产并收敛攻击面。

在重保期间,腾讯安全推出TIX-ASM免费试用活动,协助企业进行暴露面收敛和边界防御。有需要的企业可扫描长图二维码,进行领取。