RSA 2023创新沙盒盘点|Pangea:代码内生安全

RSA Conference 2023将于旧金山时间4月24日正式启幕。作为全球网络安全行业创新风向标,一直以来,大会的Innovation Sandbox(创新沙盒)大赛不断为网络安全领域的初创企业提供着创新技术思维的展示平台。

近日,RSA Conference正式公布RSAC 2023创新沙盒竞赛的10名决赛入围者,分别为AnChain.AI、Astrix、DAZZ、Endor Labs、Hidden Layer、Pangea、RELYANCE AI、SafeBase、Valence、Zama。

4月24日(美国旧金山时间),创新沙盒将决出本年度冠军,绿盟君在此立足背景介绍、产品特点、核心能力等,带大家走进入围十强厂商,洞悉创新发展趋势。今天,我们要介绍的厂商是:Pangea。

公司介绍

Pangea成立于2021年,是一家总部位于美国加利福尼亚州的创新型企业,专注于为开发人员提供安全、合规和可靠的云服务。该公司的核心产品包括Vault、Redact、Embargo和Secure Audit Log服务,这些服务均旨在帮助开发人员管理和保护敏感信息,并确保其应用程序在安全和合规方面达到最高标准[2]。

目前Pangea公司规模为10-50人,由Oliver Friedrichs和Sourabh Satish成立,Oliver Friedrichs是安全圈的创业达人,曾建立4家成功的安全公司[3]:Phantom,Immunet,SecurityFocus(Bugtraq)和Secure Network。其中,Phantom提出SOAR平台,曾于2016年跻身RSA创新沙盒十强名单,后在2018年被Splunk收购;Immunet在2013年被Sourcefire收购;SecurityFocus推出了世界上首个互联网预警系统 DeepSight,后被赛门铁克于2002年收购;Secure Networks提出了业界首个漏洞管理解决方案Ballista,后被McAfee收购。Sourabh Satish是Oliver的长期合作伙伴,曾合作创建Phantom,被Splunk收购后担任Splunk副总裁,曾就职赛门铁克、Axent等知名安全公司,安全从业经验丰富,致力于使用机器学习和大数据分析技术解决安全问题。

图1 Pangea公司创始人

(左为Oliver Friedrichs,右为Sourabh Satish)

2022年5月17日,Pangea通过A轮融资筹集了由Ballistic Ventures为主要投资人的5个投资者共计2500万美元融资,同年11月30日,经过B轮融资筹集了由Google Ventures为主要投资人的6个投资者共计2600万美元融资,两轮风投,Pangea已经筹集了5100万美元[1]。

背景介绍

2.1 DevSecOps

DevSecOps最早由Gartner咨询公司研究员David Cearley在2012年首次提出。核心理念为:“安全是整个IT团队(包括开发、测试、运维及安全团队)所有成员的责任,需要贯穿整个业务生命周期的每一个环节”[4]。DevSecOps代表了开发组织在处理安全方面的自然和必要的演变。在过去,安全是在开发周期的最后阶段由单独的安全团队添加到软件中,并由单独的质量保证(QA)团队进行测试,而DevSecOps将应用程序和基础设施安全无缝集成到DevOps流程和工具中,在安全问题出现前解决问题。

2.2 安全左移

“安全左移”是DevSecOps方法中的一个核心概念,也是DevSecOps的重要关注点,它意味着在软件开发的整个生命周期中,从最早的设计和规划阶段就将安全性作为优先考虑因素,确保应用程序和基础设施的安全性与质量。这与传统软件开发方法中的“安全右移”相反,即在开发过程的后期再考虑和解决安全问题,可能会导致更大的风险和成本。现代 CI/CD 流程通常包括八个步骤,如图2所示。安全防护左移不仅有利于降低网络风险,还可以降低成本。IBM 的系统科学研究所发现,在设计过程中解决安全问题,比在实施过程中解决的成本要低六倍。同一项研究还发现,在测试过程中解决安全问题的成本甚至要高出 15 倍[5]。

图 2 CI/CD(持续集成和持续部署)

2.3 Pangea的创新性分析

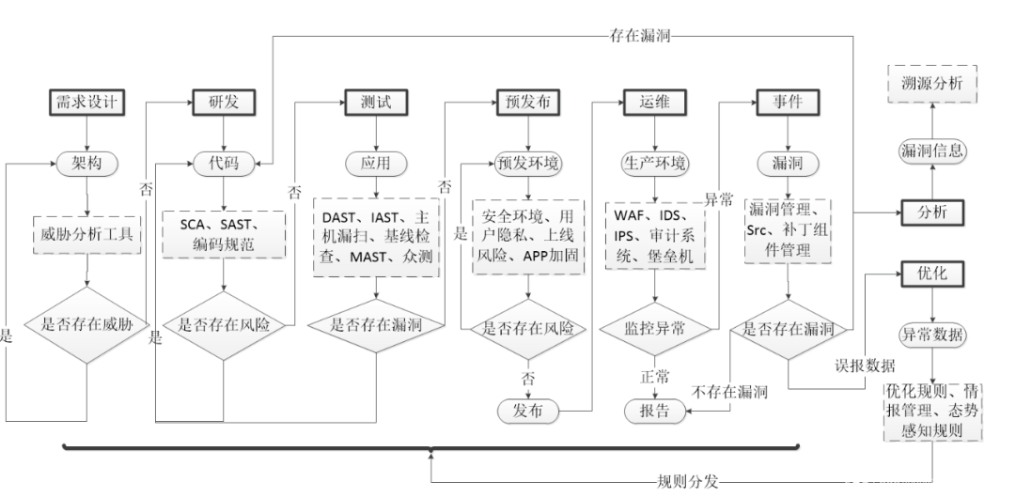

如图3所示,要实施 DevSecOps,一般会在CI/CD 流程中集成各种应用安全测试 (AST) 工具,如:静态代码分析,软件组件分析,动态测试分析测试[6]等,但是这些流程都是在代码开发完成之后的行为,与这些传统的方式不同,Pangea公司重点关注CI/CD流程的第二个阶段--编码阶段,开发人员在编码过程中就可以使用Pangea的API,将安全能力直接集成到代码当中,达到安全左移的目的。可以看到,这种方式相较于传统DevSecOps方法,将安全能力进一步提前到编码环节,进一步降低了安全隐患。

图3 DevSecOps实践方案[6]

产品介绍

Pangea提出SPaaS(安全平台即服务)框架,该框架的思想起源于AWS的PaaS(平台即服务)[7],AWS将大量的微服务(如计算服务、存储服务、分析服务等)API化,开发人员在代码中可以直接调用API来使用对应的服务以此来提升研发效率,AWS则通过API的调用次数来实现精准计费。类似的,通过SPaaS框架,开发人员在编码过程中可以通过API的形式调用Pangea的安全平台为应用程序添加安全功能。

从官网看到,目前Pangea已完成如下8种安全能力的API化,合规性上包括3项能力:Secure Audit Log(审计日志保护)、Redact(数据脱敏)、Embargo(出口限制检查),数据保护上包括1项能力:Vault(敏感数据存储),威胁情报上包括4项能力:文件检查、IP检查、域名检查和URL检查。其中前4项能力为核心能力。并且可以看到Pangea已经在规划和开发更多安全能力的API功能,能力会日趋完备。我们对已API化的安全能力做简单介绍。

图4 Pangea现存和规划中的API能力

3.1 审计日志保护能力的API化

Pangea的Secure Audit Log服务实现了审计日志保护能力的API化。审计日志用于记录应用程序内发生的活动,审计日志事件的重点在于回答“谁在何时做了什么”的问题。审计日志数据通常很大,需要长时间的数据保留期,并需要重要的基础设施来存储和检索事件。通常,审计日志有以下用途:

解决程序问题

在这种情况下,应用程序中进行了配置更改,导致其表现不佳。审计日志可以帮助管理团队查找问题的开始发生时间,找到问题的根因。通常,这些日志不需要长期保留要求。

解决数据丢失问题

在重要客户数据丢失的情况下,审计日志数据可用于快速寻找数据何时被删除、由谁删除的相关线索。这些日志需要更长的保留期和更先进的搜索能力。

解决合规性问题

在大多数情况下,合规性通常是推动应用程序开发人员构建审计日志记录能力的原因。合规性框架要求记录和存储应用程序中的特定活动,时间跨度非常长(1-10年以上)。构建这种满足长期数据保留要求的审计日志记录框架挑战性较大。

Secure Audit Log服务构建完整的日志基础架构,并用简单的API来记录和搜索事件,可满足如下日志存储需求:

1)防篡改。

2)可配置的保留期。可以自定义配置保留日志的时间。

3)日志脱敏。防止在日志中意外泄露敏感信息。Secure Audit Log直接集成到数据脱敏Redact服务中进行数据脱敏。

4)高效的搜索能力。

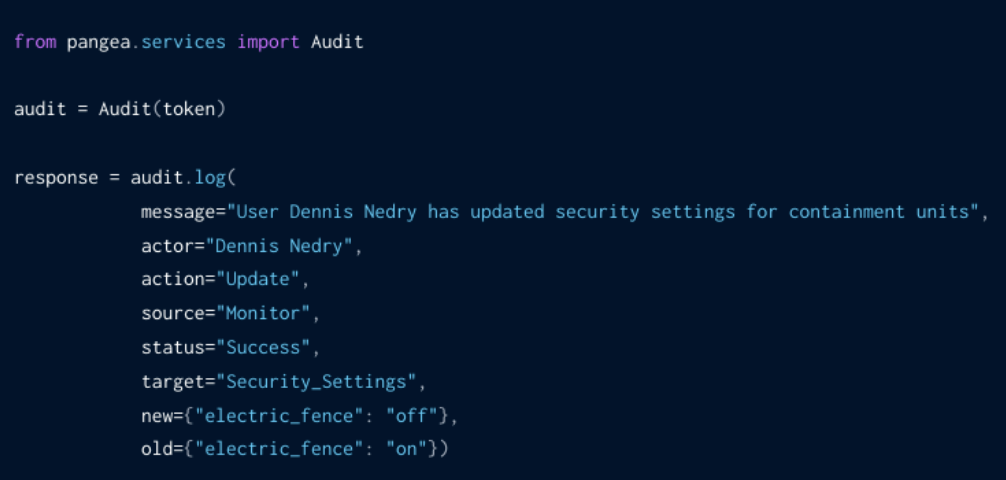

5) SDK。Pangea的SDK使用多种语言编写,可以快速将Secure Audit Log集成到应用程序中。使用样例如下:

图5 Pangea日志存储API样例

可以看到,Secure Audit Log基本满足了企业对于存储审计日志安全性上的所有需求,并且开发了大量的SDK接口,做到主流编程语言的快速集成。

3.2 数据脱敏能力的API化

随着数据安全重要性的提升,大量的法律法规对企业的数据安全治理提出要求。数据脱敏是企业保护隐私数据,同时又保持监管合规,满足合规性的必然选择。在这种背景下,Pangea的Redact服务完成了数据脱敏能力的API化。

Redact服务使用定义好的规则识别个人敏感数据,规则分为两种类型:基于NLP的规则与基于正则的规则。基于NLP的规则通过后台的NLP模型识别敏感数据,由于机制问题,使用人员无法看到NLP规则的细节,而基于正则的规则可以被用户查看。由于规则存在一定误报,Redact服务对每条匹配的记录进行置信度打分,用户可以自定义设置阈值过滤低置信度的匹配结果,更进一步,用户可以自定义配置规则,完善敏感数据的识别能力。

目前Redact已经集成了24条规则用于识别敏感数据,可识别的敏感数据范围主要包括个人身份信息(PII)、支付卡行业(PCI)数据和其他少量敏感信息。并且该服务可以与其他具有数据存储需求的服务(例如Secure Audit Log)进行本地集成的功能。

3.3 出口限制检测能力的API化

对于产品出售,不同国家的法律法规也会做出要求,如出台处罚或禁运令,阻止产品交付到某些国家,因此需要对出口限制做检查。为了应对该需求,Pangea 的Embargo服务通过收集所有已知禁运国家名单和禁运商品名单,通过检查目的IP和商品的方式确定是否应提供服务或商品。

Embargo服务会自动获取官方政府的禁运目录并且动态更新,做到检测能力的实时性,用户可以进一步查看所有的禁运令明细进行校验,并且可以自定义配置禁运信息。

3.4 密钥和凭据管理能力的API化

密钥和凭据作为计算机系统的重要机密信息,需要被妥善管理,Pangea的Vault服务做到了将密钥和凭据管理能力的API化。Vault服务将密钥和机密管理合并为一个服务,每一个Vault条目都是密钥、凭据和Pangea API token的一项,每种类型的条目共享某些相同的属性并且具有某些特定属性,通过该方式Vault服务完成了不同类型机密信息的统一管理。

Vault对于每个条目设置了5个状态:活跃、非活跃、挂起、泄露、销毁,不同转态之前存在不同的转移机制。对于密钥而言,Vault可以生成、导入和管理密钥生命周期,同时可以在不暴露密钥的前提下使用密钥进行加密;类似的,Vault服务允许存储、管理和访问文本字符串形式的机密信息。

Vault服务满足了用户所有可能得对密钥和凭证的需求,接口使用方便,目前支持4种语言的SDK调用。

3.5 威胁情报类能力的API化

威胁情报对于安全重要性不言而喻,在这里我们将所有的威胁情报类的能力做统一介绍。目前Pangea的威胁情报能力来自于第三方,包含文件、IP、域名和URL的威胁情报查询的能力,威胁情报来源较少,详情如下:

文件:ReversingLabs、CrowdStrike

IP:CrowdStrike、Digital Element

域名:CrowdStrike 、DomainTools

URL:CrowdStrike

除了简单的判断对应实体的威胁性,Pangea的威胁情报API还可以用于:IP的地理位置查询、IP的反向域名查询、判断IP是否是代理、判断IP是否是VPN、域名的分类查询等。

总结

Pangea首次提出SPaaS(安全平台即服务)的概念并实现了产品化,目前已经实现了多种安全能力的API,使得安全能力可以直接在编码阶段集成,从案例中可以看到,每个API的功能已经较为完善。在当今“安全左移”的大背景下,Pangea安全能力的API化作为优秀实践已经受到巨大欢迎,从大量的融资金额可以看出,该项能力具有极大的市场空间。其实将安全能力API化并在代码编写过程中集成的需求很强烈,因此笔者认为,Pangea的实践重点在于时效性,将安全需求API化的快速性、完整性、高覆盖性才是Pangea成功的关键。

参考文献

[1] https://www.crunchbase.com/organization/pengea

[2] https://pangea.cloud/news-events/press-releases/rsa-innovation-sandbox/

[3] https://engineering.nyu.edu/oliver-friedrichs

[4] https://www.freebuf.com/articles/243414.html

[5] https://www.paloaltonetworks.com/blog/2019/08/4-practical-steps-shift-left-security/?lang=zh-hans

[6] https://www.anquanke.com/post/id/240752

[7] https://pangea.cloud/docs/blog/introducing-security-platform-as-a-service