近年来,全球APT攻击呈高发态势,无论是攻击组织数量,还是攻击频率都呈井喷式增长。随着全球形势的变化,越来越多APT组织进入公众视野。

相较于传统攻击,APT攻击具有针对性强、组织严密、持续时间长、高隐蔽性和间接攻击等特点,这也使得检测难度大大增加。APT威胁往往可以绕过防火墙、入侵防护等传统的安全机制,悄无声息地从企业或政府机构获取高级机密资料。在不少信息外泄调查报告中可以看到,发生的重大信息数据外泄的受访组织中,有超过60%是在相关执法机构告知后才知道信息外泄的情况。APT已经成为当今公认最具威胁的网络攻击类型。

为了弥补传统安全防御机制在APT攻击下缺乏必要监测能力的短板,绿盟科技推出了绿盟威胁分析系统NSFOCUS Threat Analysis Center(以下简称TAC)。系统可有效检测通过网页、电子邮件或其他的在线文件共享方式进入网络的已知和未知的恶意软件,发现利用0day漏洞的APT攻击线索,保护客户网络免遭0day等攻击造成的各种风险,如敏感信息泄露、基础设施破坏等。

绿盟威胁分析系统TAC具有支持未知威胁检测、不依赖传统签名技术、集成威胁情报能力、低误报、高并发、开放API服务等特性,能够应对来自Web冲浪,钓鱼邮件以及文件共享带来的威胁。系统支持对常见应用协议进行解析,具备多种格式的文件解码能力,内置千万级已知病毒检测能力,并通过动态沙箱检测对高级威胁做到做好“应检尽检”。

图1 虚拟执行过程

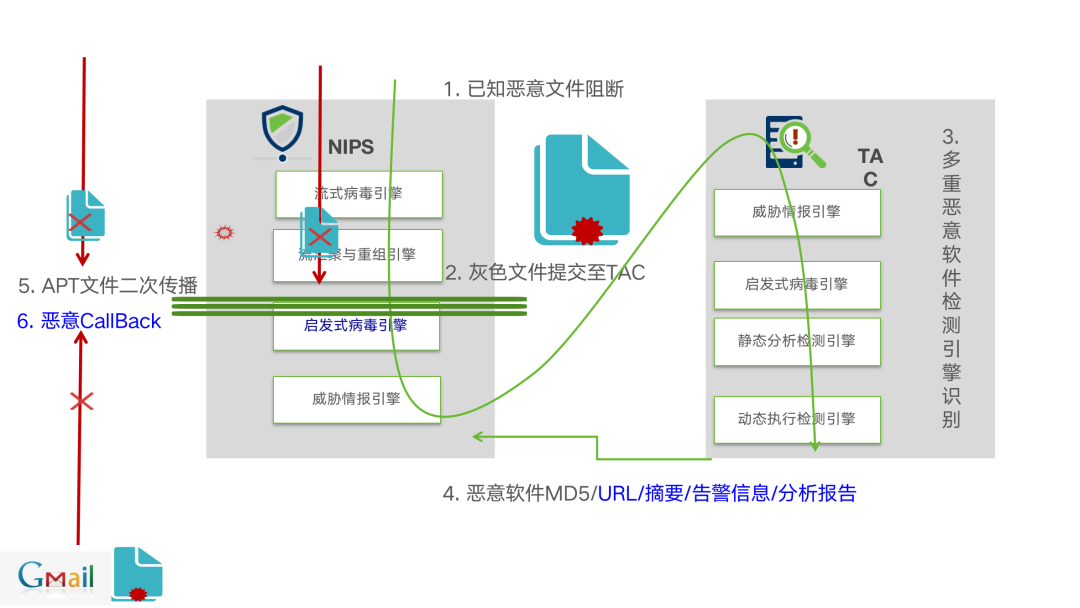

除系统自身的检测能力,为了有效应对APT攻击,该系统还可以分别和绿盟入侵防护系统(以下简称NIPS)和绿盟下一代防火墙(以下简称NF)进行产品联动,形成组合方案,达到1+1>2的效果。

针对已知和未知威胁的定向检测,绿盟入侵防护系统NIPS通过流式扫描引擎或启发式病毒检测发现已知的病毒木马攻击,绿盟威胁分析系统TAC通过静态引擎和虚拟执行发现0day漏洞攻击和未知恶意软件,通过NIPS与TAC进行无缝联动,实现对已知攻击和未知攻击的检测防御,同时能够将未知攻击签名化,加强丰富NIPS签名库能力,对APT攻击实现主动检测防御。

图2 TAC与NIPS联动

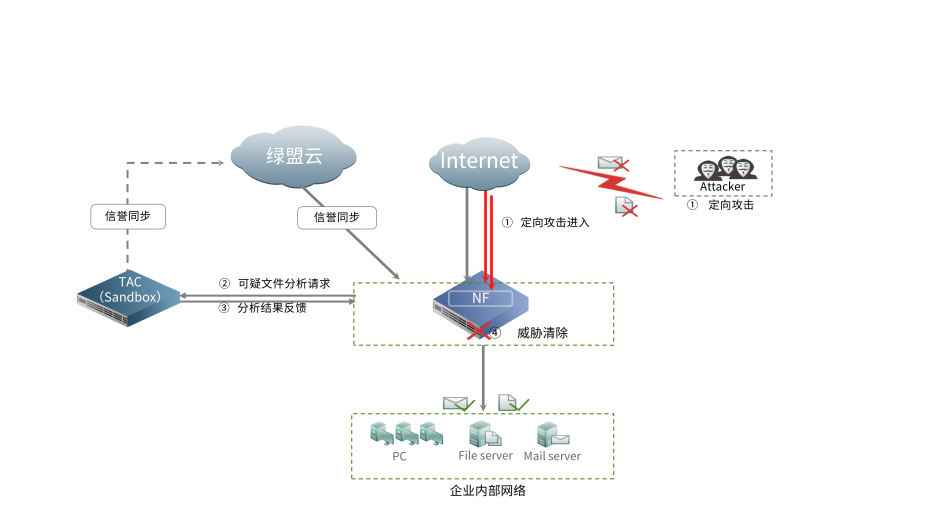

同理,绿盟下一代防火墙NF也可以将流量中传输的文件可疑部分提交给TAC,TAC通过静态引擎和虚拟执行引擎深度分析该软件的执行行为,判别是否具有恶意企图。对于检测到的恶意软件,TAC提取威胁情报反馈给NF设备,NF执行会话重置、告警等操作。借助TAC产品,NF具有了对未知威胁的感知能力;TAC也借助NF,实现了安全检测与阻断的闭环。

图3 TAC与NF联动

目前绿盟TAC系统已广泛应用于政企等行业客户,在全球APT攻击高发的当下,助力用户建立以安全技术与安全管理相结合的纵深防护体系,更好的发现和应对APT攻击。