随着互联网的快速发展,网络安全问题也越来越严峻。其中,恶意“挖矿”攻击已经成为当前最为泛滥的网络威胁之一。

如果你的电脑运行速度突然变慢,CPU占用率居高不下,电脑温度过热,系统崩溃或频繁重新启动,警惕!你的电脑可能中了“挖矿木马”!

国家明令禁止“挖矿”活动

2021年9月,国家发改委等11部门联合印发了《关于整治虚拟货币“挖矿”活动的通知》,明确加强虚拟货币“挖矿”活动上下游全产业链监管,严禁新增虚拟货币“挖矿”项目,加快存量项目有序退出,促进产业结构优化和助力碳达峰、碳中和目标如期实现。

2021年11月,国家发改委于11月10日下午组织召开了虚拟货币“挖矿”治理专题视频会议。会议强调要对各地区虚拟货币“挖矿”活动进行清理整治,严查严处国有单位机房涉及的“挖矿”活动。

2021年11月,国家发改委11月16日举行新闻发布会,重点提及了虚拟货币“挖矿”治理,将以产业式集中式“挖矿”、国有单位涉及“挖矿”和比特币“挖矿”为重点开展全面整治。对执行居民电价的单位,若发现参与虚拟货币“挖矿”活动,将研究对其加征惩罚性电价,形成持续整治虚拟货币“挖矿”活动的高压态势。

“挖矿木马”横行!

近年来,随着虚拟货币价格的一路攀升,利用计算机资源“挖矿”的行为逐渐盛行,挖矿木马种类、数量等呈明显增长的趋势。

在巨大利益的驱使下,为了得到更多的算力资源,黑客往往对全网进行无差别扫描,同时利用多种爆破和漏洞等手段攻击主机。在主机被成功入侵之后,挖矿木马还会向内网渗透,并在被入侵的服务器上持久驻留以获取最大收益。

挖矿会占用CPU或者GPU进行超频计算,耗时也耗电。为了得到更多的算力资源,黑客团伙对全网主机计算资源进行争夺,导致过去一年挖矿木马增长趋势明显。据某云服务厂商统计,在公有云攻击事件中,以挖矿为目的的入侵行为占比54.9%。

“传统检测方法”各有不足

传统的挖矿木马检测识别方法,如静态检测、动态检测、云计算资源检测等,均存在各自的缺陷。

静态检测

最常用的是基于文件hash的云查杀,通过已收录的木马库进行比对,判断文件是否属于挖矿木马;或利用字符串等常量特征,设计识别规则。静态检测方法计算复杂度相对较低,实现简单,但漏报率非常高,很容易对抗。

动态检测

主要检测矿池连接产生的网络相关行为。动态检测方法误报率比较低,但是容易漏报,且动态检测延迟比较高,缺乏实时性。

云计算资源检测

检测CPU和GPU的计算资源占用,并不是专门用作挖矿木马识别,产生告警之后,需要用户自己确认告警是否正常。

多维度分析与定位挖矿行为

基于特定通信协议及行为进行监测和定位:

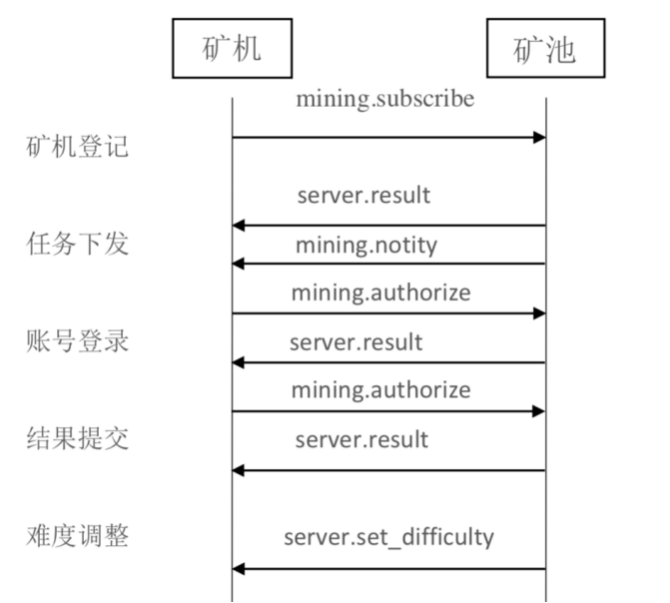

矿机与矿池间一般会采用一些特定的通信协议,如:Stratum、Getwork、Getblocktemplate等;

矿机与矿池间的通信内容一般会带有特殊的字符、行为特征如:“method”、“params”、“mining”、“difficulty”、“blob”等和登记、任务下发、成果提交相关的特征;

通过特征和行为规则的方式,发现挖矿行为,定位矿机。

基于矿池的活跃情报信息,反向定位和监测中招矿机:

通常情况下,服务器类型的设备不会主动对矿池地址发起请求,除非该服务器正在进行挖矿行为;

基于此特性,通过采集流量中的DNS请求和IP地址,并与虚拟币矿池情报库进行对比,可以确认存在的挖矿行为。

基于矿池——矿机不同阶段的通信行为进行动态检测:

通信行为分析主要是针对矿池——矿机之间的不同行为进行分析,在不同阶段对通信包进行动态检测。

其中,DNS是重要的“挖矿”传播渠道,DNS的广泛运用为“挖矿”攻击者提供了一个极其具有吸引力的威胁传播渠道,攻击者使用一些恶意“挖矿”域名或者DNS协议本身进行恶意“挖矿”软件投放、命令和控制(C2)等。

对此,中新赛克推出“DNS安全托管”方案,通过检测、响应、预防三步骤,不仅能够检测和防御包括挖矿、勒索软件、僵尸网络等多种威胁,更重要的是,通过星河DNS安全网关可以实现对告警IP的精准定位,对非法域名访问进行阻断。

检测

通过星河DNS安全网关以及企业安全管理中心对DNS流量进行检测,实时发现主机异常外联行为,结合情报分析威胁行为。

响应

企业内一旦有对应的恶意软件运行,星河DNS安全网关将会阻断这些恶意软件与远控端的通信,有效降低恶意软件的风险,包括阻止恶意软件进一步运行、阻止下载其他恶意模块如内网渗透模块、挖矿模块等。

预防

通过安全产品+云端安全运营服务的方式,有效预防挖矿、僵尸网络等木马病毒。

扫描二维码,升级公司网络安全防护能力