在2022年的RSAC上,威胁情报专家们表示:威胁情报指标由于其性质和目的可能被使用者们误解,所以出现越来越多地声音嘲笑情报指标(indicators)不足以用于防御和分析威胁。在《Evaluating Indicators as Composite Objects》议题中,情报专家进一步探讨了原子型威胁情报指标与复合型威胁情报指标的区别及应用挑战。

什么是威胁情报指标?

美国在2015年颁布的《网络安全信息共享法案(CISA)》中,将“网络威胁指标(Cyber Threat Indicator)”定义为“描述或识别威胁所必需的信息,包括以下类型:

· 恶意侦察,包括为收集与网络安全威胁或安全漏洞相关的技术信息而传输的异常通信模式

· 挫败安全控制或利用安全漏洞的方法

· 安全漏洞,包括似乎表明存在安全漏洞的异常活动

· 使用户能够合法访问信息系统或信息系统存储、处理或传输信息以无意中实现安全控制或安全漏洞利用的方法

· 恶意网络命令和控制

· 事件造成的实际或潜在伤害,包括因特定网络安全威胁而泄露的信息的描述

· 网络安全威胁的任何其他属性,如果法律并不禁止披露该属性

· 其任何组合(S.754102(7))

美方STIX (结构化威胁信息表达式)2.1标准中,将indicator定义为:一种可用于检测可疑或恶意网络活动的模式。例如,一个Indicator可以用来表示一组恶意域名,并使用STIX模式语言来描述这些恶意域名的相关信息。

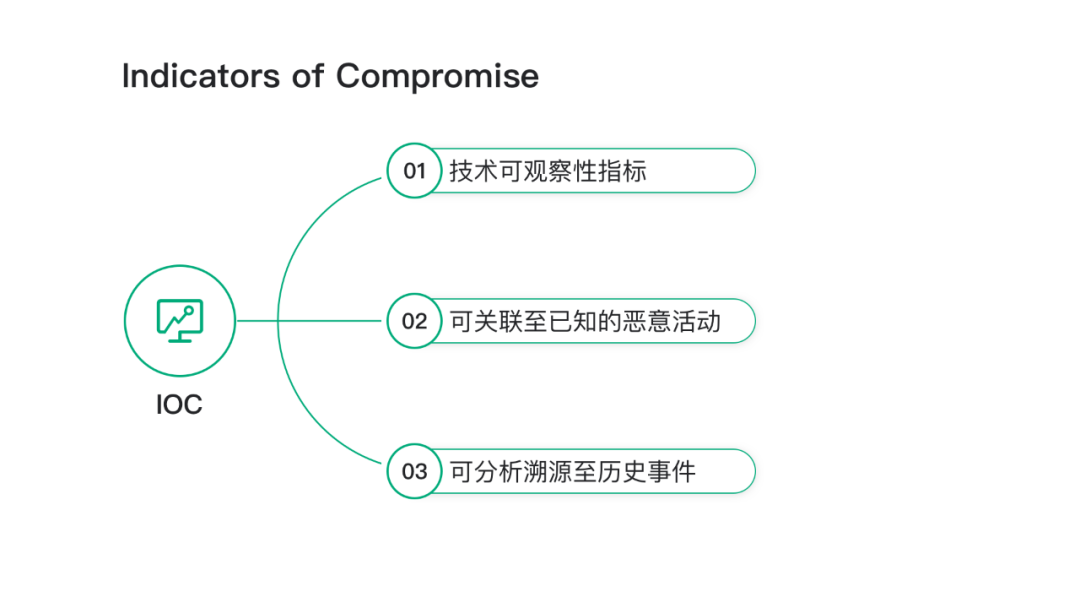

Gigamon情报专家Joe Slowik在RSA大会中表示:理想的IoC应由以下3方面构成:

· 技术可观察性指标(Technical Observable)通常包括网络上可观察到的域名、URL、IP或主机活动中出现的文件、进程等

· 可关联至已知的恶意活动(Related to Known Malicious Activity):IOC可提供丰富情报上下文信息,并且可以直接应用于事件响应流程中

· 可分析溯源至历史事件(Linked to Historical Event and Analysis)关联“历史事件”IOC可以为“未来”所用,并将安全防护活动中发挥重要作用

总体来说,失陷检测情报(Indicator of Compromise)可以用来发现已成功入侵的事件,通过快速精准地识别被攻击者控制的内部主机,支撑用户及时响应,遏制危害继续发展,最终控制实际损失。失陷检测情报包括但不限于与远控服务器或恶意软件下载相关联的IP地址、域名和URL等。

不同类型的威胁情报指标特性

·原子型威胁指标(Indicators as Atomic Objects):它是单一的,未经过多种技术手段富化情报的上下文。情报上下文的缺乏(例如,威胁指标关联的攻击团伙、恶意家族、具体的威胁类型、风险严重程度、攻击者的远控模式等)将导致威胁指标无法提供辅助安全运营团队/情报分析团队的决策。例如,当某一个IP只能反映出“这个IP不安全”,但不知道为什么不安全,缺乏相应的情报证据,则这个IP就没有更多情报分享与决策的意义。

·复合型威胁指标:需要在“打碎原子型Indicator”的基础上,从多个维度对IOC进行分析。分析师从多角度技术研究找到它们所能反应的各类特征时,需要考虑以下内容:

“IoC是如何存在的”:攻击者是如何使用这个IOC;

“IoC被使用的方式”:攻击者使用某些文档是作为攻击诱饵或使用匿踪IP等;

“IoC反映了怎样的攻击行为”:该IOC背后对应的攻击行为是APT定向攻击还是勒索软件/挖矿木马/僵尸网络等:

如果已知IOC能帮助对未知的风险,或者最新的攻击行为做出良好的事件响应,让新发现的攻击活动和已经有答案的攻击行为联系起来,IOC真正作用才会充分发挥出来。

威胁指标的应用挑战

现今的网络安全状况是企业中存在大量的失陷主机,这些失陷主机被黑客远程控制,进行特定目的的操控,如信息窃取、文件删除、敲诈勒索、破坏性行为或特定应用的指令伪造等,对企业的知识产权、系统及数据安全甚至品牌声誉都会造成巨大的影响。这些威胁是安全运营中需要最早发现并及时处置的,而组织在应用威胁指标以上问题时,需要留意以下挑战:

· 分辨IoC背后是攻击者本身的技术水平较高,还是攻击者使用的恶意工具足够复杂(例如攻击者水平低,通过购买恶意软件来进行攻击);

· 同一种恶意软件被不同组织同时使用带来的溯源困扰;

· “富化上下文”后的IOC存在一定程度的自身局限性,单纯使用它并不能解决所有问题。

360如何助力客户应用IoC

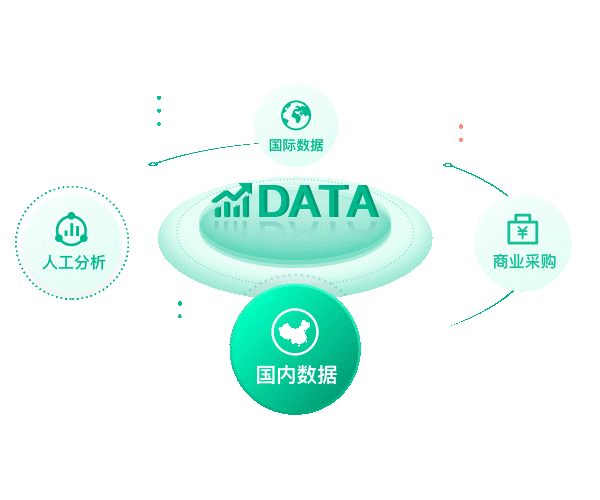

360威胁情报中心是依托以云端安全大脑为核心的数字安全能力体系,汇聚国内众多资深情报专家、安全研究员和攻防专家,打造了业内领先的情报专家团队和智能化情报生产运营流程,整合360内部各个安全研究团队的分析成果,建立了全天候情报感知体系。

·专业的情报运营与管理体系

360威胁情报中心结合360强大的安全大数据能力和多年攻防对抗经验,可在云端持续生产出在相关性、及时性、准确性、完整性、独特性等方面具有明显优势的高质量情报。

360威胁情报中心云端支持标准化汇聚、管理与下发:内外部18类情报对象(攻击模式、攻击组织团伙、攻击者基础设施、事件报告、样本及分析报告、检测指标、利用漏洞、处置及响应建议等对象),支持从APT攻击到挖矿勒索事件以及黑灰产钓鱼信息窃取等50余种恶意类型情报的分类,满足不同场景的情报应用。

·丰富的情报上下文

区别于依赖国外采购数据的组织,360威胁情报核心来自于国内真实攻击事件,与国内客户相关性更强,并提供更合理、更精准的生命周期管理。基于360安全大脑成熟的协同机制,可以做到攻击首次发生到情报推送的小时级运营,保障对最新威胁的检测效果。

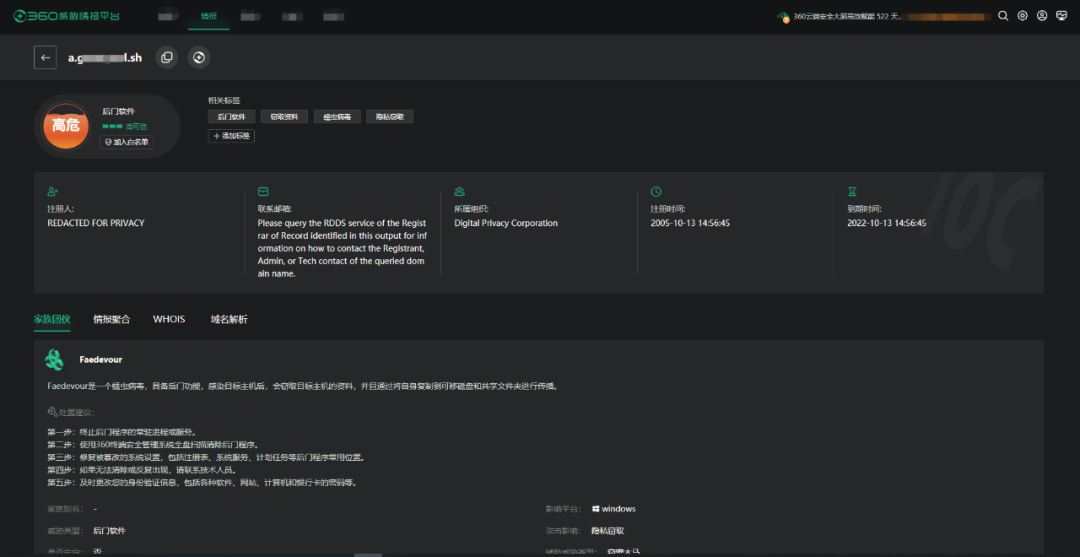

例如, 360 失陷检测情报致力于实时发现组织内部的攻击立足点,及时处置可以防止内部横向渗透并控制实际损失。它提供丰富的上下文信息包括:如威胁类型(APT攻击、勒索软件、挖矿软件、窃密木马、黑客工具、后门软件及僵尸网络等)、恶意家族(上千种恶意家族,并关联的恶意家族/攻击团伙常见操作系统,如Windows,Linux,Android等)、攻击团伙、攻击影响、技战术特点、传播方式等,快速制定风险消除和事件响应策略。它适用于防御类产品,通过高精度的情报阻断攻击者的控制信道,阻止入侵的进一步发展。

情报应用与重磅更新

目前,360 政企安全集团基于实战化的威胁情报经验,已服务政府、金融、能源、运营商、电力等行业的头部客户。随之数字化环境威胁的复杂变化,360 威胁情报中心即将重磅推出 失陷威胁情报3.0版本,它不仅在之前丰富上下文的基础上,提高了覆盖的威胁数量,新增多维度的黑灰产相关情报。

未来,360政企安全集团将致力于把威胁情报能力以更加智能化的方式服务于客户和生态合作伙伴,助力整体提升我国应对数字时代高级威胁的安全能力。