安芯网盾内存安全周报专栏,希望帮助企业更好的理解内存安全相关问题。让用户更好的认识、发现问题,防止外部入侵等威胁、有效的对系统进行安全设计,以实时防御并终止无文件攻击、0day /Nday攻击、缓冲区溢出攻击、基于内存的攻击等恶意行为。

权限提升位列微软漏洞榜首(5.25)

BeyondTrust发布了一份微软漏洞分类报告,包括近六年的趋势分析,为我们提供了对不断演变的威胁格局的全面了解。

详细情况

该报告分析了微软去年全年公开发布的安全公告中的数据,将帮助组织更好地理解和解决微软生态系统中的风险。

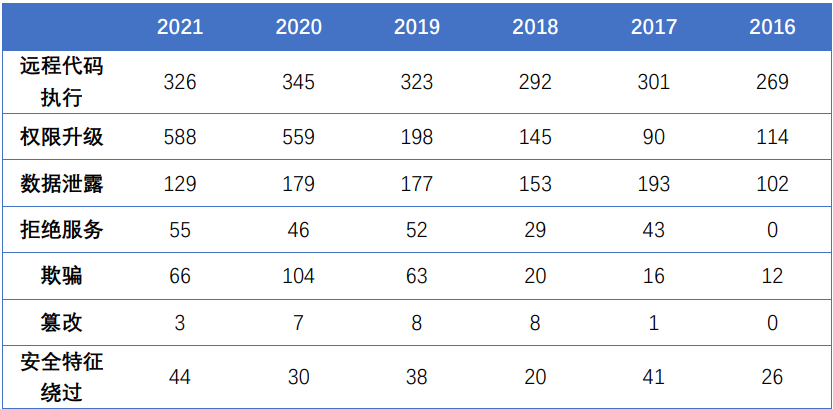

微软将适用于一个或多个产品的漏洞分为以下主要类别:远程代码执行、权限提升、安全特征绕过、篡改、信息泄露、拒绝服务和欺骗。

微软漏洞类别(2016-2021)

数据来源:BeyoundTrust

- 权限提升(Elevation of Privilege)连续两年成为头号漏洞类别,占2021年所有漏洞的49%。

- 在2021年报告的326个远程代码执行漏洞中,有35个的CVSS评分高于0。

- 报告中详细列出的大多数影响较大的漏洞都凸显出本地部署技术的风险,向云部署的转移可以提高组织的安全性。

- IE和Edge的漏洞在2021年达到了创纪录的349个,大约是2020年的4倍。

Petri IT知识库编辑主任Russell Smith一直强烈主张限制对管理员权限的访问。他表示,尽管使用标准用户权限来保护系统和数据非常重要,但在Windows上进行本地管理仍然是不可能的,组织机构需要以灵活和安全的方式管理端点的权限访问以降低业务风险,同时保证工作的顺利完成。

BeyondTrust首席安全官Morey Haber表示,微软转向通用漏洞评分系统(CVSS),使漏洞更容易与利用受影响服务的第三方应用程序进行交叉引用。

“然而,这是一种权衡,因为无法确定管理权限对关键漏洞的影响。但过度特权的持续威胁是显而易见的。随着云部署导致的权限攻击风险的增加,删除管理员权限仍然是减少组织风险面的关键步骤。可以通过采用最低特权策略和在整个环境中启用零信任架构来实现。”

由于微软的漏洞数量一直居高不下,确保端点安全比以往任何时候都更加重要。

参考链接

https://www.helpnetsecurity.com/2022/05/25/microsoft-vulnerabilities-breakdown/?web_view=true