化被动为主动,实现高级威胁防御

为了应对传统网络安全防御体系静态不变的特点,国内外的科研和技术团队相继展开了技术研究和创新工作,其中包括MTD(移动目标防御体系)、网络空间拟态防御理论、动态赋能网络空间防御体系等。

相较于传统的安全防御方法,主动防御中的拟态防御技术融合多种主动防御要素,在保证业务功能等价的情况下,可控地选择执行硬件和软件异构执行体,同时随机的变换被保护目标,使攻击者无法捕捉到目标的硬件执行环境和软件工作状态,以达到增强系统安全性的目的。

精准画像,主动防御

绿盟高级威胁狩猎系统(NSFOCUS Advanced Threat Hunting System,简称ATH),是一款以欺骗防御技术为核心,对网络中潜在威胁进行检测和发现的安全攻防产品,遵循绿盟智慧安全3.0理念,以体系化建设为指引,通过设下诱饵来捕获攻击者,并结合威胁情报,对攻击者进行精准攻击刻画及追踪溯源,发现更多威胁,保护政企行业用户资产安全。

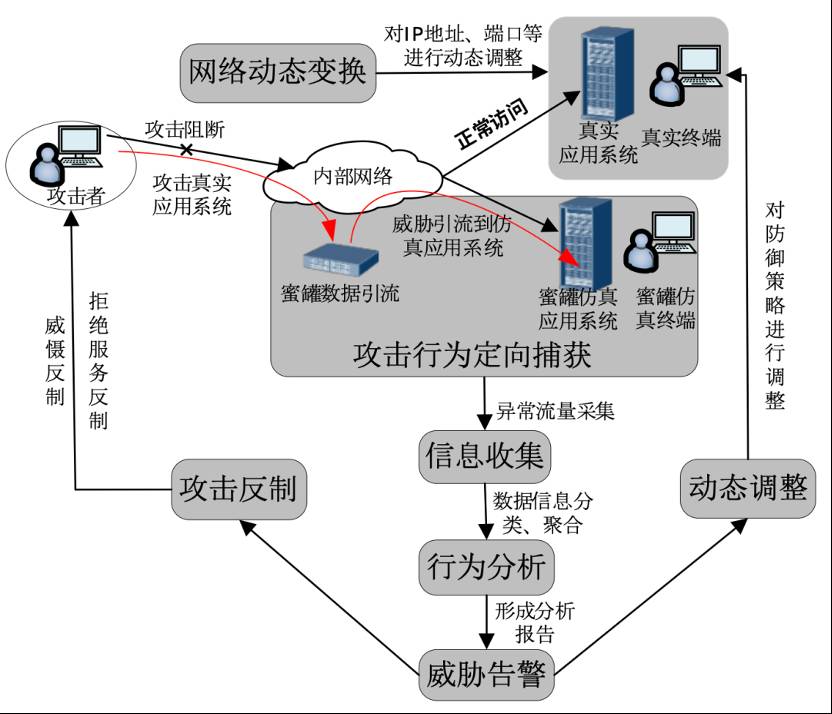

图1 主动防御机制图

该系统采用欺骗防御的思想,从网络层、计算环境层、应用层出发动态变换真实主机的网络地址、端口等系统信息,在网络中伪装出大量虚构主机,主动散播虚构系统信息,诱导并捕获网络中入侵或潜伏的未知特征病毒、木马;将诱捕到的攻击流量进行分类和采集,对捕获的攻击日志、流量协议从攻击设备、位置信息、资产信息等不同维度进行分析,形成相应维度的威胁报表和告警信息;随后对防御策略进行调整,适当时进行追踪溯源。

动态变换,扰乱攻击行为

通过将系统的配置进行调整,对IP地址、端口进行周期或者非周期性变换,达到扰乱攻击者攻击行为的目的。采用网络地址和服务端口跳变,实现网络拓扑的动态变化,通过地址变换,达到网络的隐真示假,让攻击者无法准确获取网络的真实情况和有效信息。

图2 网络地址动态变换图

攻击诱捕,定向捕获

行为捕获主要分为对主机攻击行为和应用攻击行为进行攻击诱捕,并记录攻击的全过程。集中收集所捕获到的数据,将捕获到的数据汇集并存储到一个中心数据库中,通过大数据、机器学习等技术对数据进行综合分析,捕获到的数据用于研究攻击者的工具、策略和动机。

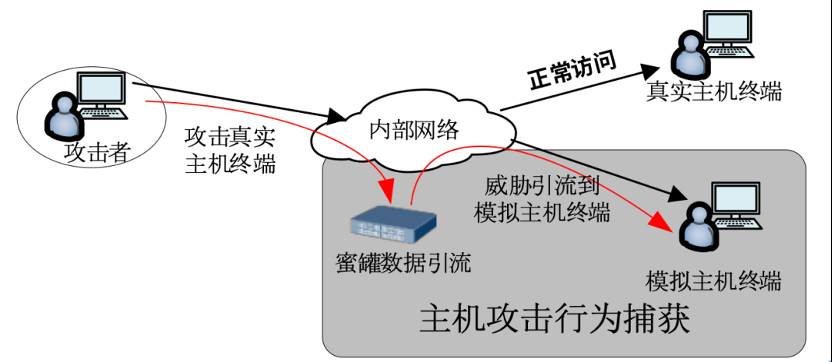

主机攻击行为捕获

在内网中模拟大量的主机终端,扰乱攻击者视角,增大攻击难度。监控和记录攻击者在网络内的所有行为,通过蜜罐数据引流技术将攻击者的攻击引流到模拟的主机终端上,虚构的操作系统形成蜜罐陷阱,对攻击者访问虚构主机做响应并实施捕获,捕获的数据包括攻击IP地址、地理位置、开放端口等与攻击者相关的所有数据。集中收集所捕获到的数据,用于后续的攻击行为分析。

图3 主机攻击行为捕获图

应用攻击行为捕获

对内部网络进行布阵仿真,采用网络地址转换、ARP欺骗等技术,在内网部署大量高交互蜜罐系统、蜜罐仿真应用系统,扰乱攻击者视角,增大攻击难度。监控和记录攻击者在网络内的所有行为,当攻击者攻击真实应用系统时,利用蜜罐数据引流技术,将威胁引流到蜜罐仿真应用系统中,并实施行为捕获和记录。攻击记录包括入侵者五元组,入侵时间,入侵具体业务(如ssh 执行的命令,mysql 操作的数据库等)以及上传下载文件记录。

图4 应用攻击行为捕获图

捕获数据行为分析

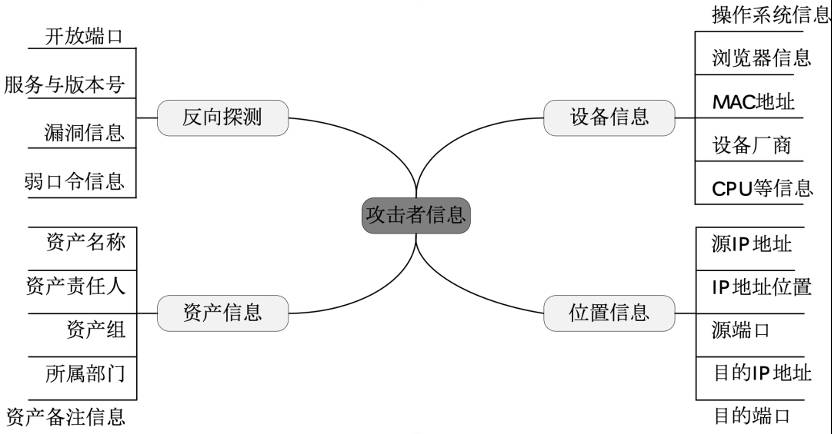

通过将捕获到的异常数据进行行为分析。对捕获到的攻击方法、攻击手段、攻击日志、流量协议等数据,从攻击设备、位置信息、资产信息等不同维度进行分析,并进行反向探测与漏洞扫描,得到其开放端口、服务与版本号、弱口令等信息。

图5 攻击分析报告类型图

数据分析,策略调整

对数据进行攻击日志、流量协议等进行分析,将详细日志发送给系统中其他安全设备,为网络安全整体决策提供有效依据。通过与防火墙设备联动对已被入侵的网络地址和端口进行流量切断和关闭,使其无法访问业务系统;通过与防病毒软件进行联动,提取病毒的特征码,实时更新病毒库,对网络中的病毒进行查杀;通过与入侵检测系统进行联动,对与此次入侵行为相似的异常数据流量进行控制,调整相应安全策略。

行为分析,追踪溯源

通过行为分析结果,可对指定攻击者发起、木马诱骗、漏洞攻击等不同程度的攻击追踪溯源。

木马诱骗:可使攻击者下载某个文件时,替换成木马文件,诱骗攻击者下载安装,对指定的某个攻击源IP地址发起木马诱骗。

漏洞攻击:可对攻击者发起漏洞攻击,扫描攻击源IP地址,探测攻击者主机的开放端口信息、弱口令、漏洞等。

产品优势

1.化被动为主动,实现高级威胁防御

依托系统的感知节点、诱饵、狩猎网络的高交互性,诱导攻击者深度入侵系统,对整个攻击事件进行复现,清晰掌握攻击轨迹和行为细节,结合设备指纹和攻击者画像等技术实现攻击溯源,真正做到化被动防御为主动防御。

2.提高攻击成本,拖延攻击者时间

通过克隆业务的高仿真感知节点,混淆攻击者的攻击目标,让攻击者无法命中真实业务系统,提高攻击者的攻击成本,主动暴漏攻击者的身份、攻击手法、攻击目的等,从而实现攻击隔离。

3.精准威胁溯源与攻击取证

通过对捕获的攻击日志、流量协议从攻击设备、位置信息、资产信息等不同维度进行分析,形成相应维度的威胁报表和告警信息,有效发现利用0day漏洞的APT攻击行为,保护客户网络免遭0day等攻击造成的各种风险。