全文共1142字,阅读大约需3分钟。

新冠疫情爆发以来,远程办公、协同办公的需求大增,大量相关服务暴露在互联网上,很多都存在安全漏洞。由于这些应用深度参与到企业生产过程中,它们的暴露风险对企业运作、业务运行有重要影响,在《2021网络空间测绘年报》中,我们对Confluence、Jira为代表的协同办公应用及用于远程连接的 SoniaWall SSL-VPN 进行测绘分析,探讨它们可能存在的风险。

协同办公应用往往承载着企业许多重要的机密信息,例如企业的项目规划,经营数据,人员信息,服务资产信息等等。一旦曝出相关漏洞,往往会导致大量的敏感信息的泄露。信息泄露的后果可能不仅仅包括机密信息的泄露,对企业而言,也可能影响声誉和商业经营。据IBM发布的全球数据泄露成本报告显示,企业数据泄露的成本在5年内上升了12%,平均成本已达392万美元。

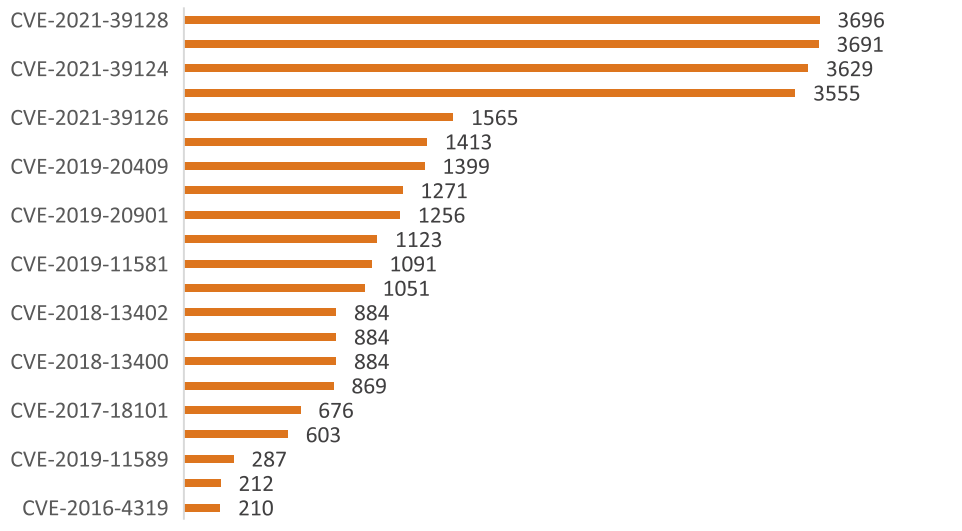

我们针对目前市面上常见的两款协同办公软件 Confluence和Jira,从资产分布、版本分布以及脆弱性几个角度进行了风险分析。其中Confluence资产暴露数量1799个,Jira资产暴露数据4131个。端口主要分布于8090,以及9090,占比均超过7成以上,这两个端口都是服务默认配置的端口。在已识别出版本的资产中,大部分资产都没有升级到最新版本,存在着被已知脆弱性攻击利用的风险。其中命中CVE-2021-26084漏洞资产占比近Confluence 总资产的47%;命中CVE-2021-39128、CVE-2017-17113、CVE-2021-39124、CVE-2021-26070漏洞的资产均超过Jira 总资产数的86%以上,两者的脆弱性分布如图1和图2所示:

图1 Confluence 脆弱性分布情况

图2 Jira 脆弱性分布情况

在VPN风险部分中,我们将以SonicWall的VPN产品为例,对暴露在互联网上的SonicWall SSL-VPN服务进行发现与识别,基于所发生过的安全事件和其脆弱性列表,对SonicWall SSL-VPN的脆弱性进行分析。根据《Global Market Insights 2020》调查,到2026 年,全球VPN市场预计将同比增长12%,价值700亿美元。由于VPN产品在企业网络中的重要性,其安全性常被黑客关注,尤其是销量靠前的产品,一旦曝出相关漏洞,往往评分较高,波及范围较广,例如已经被黑客工具化的数个VPN 漏洞,Pulse Secure “Connect” VPN(CVE-2019-11510)、Fortinet FortiOS VPN(CVE-2018-13379) 和Palo Alto Networks “Global Protect” VPN(CVE-2019-1579),这些漏洞至今仍能对企业安全造成严重危害。

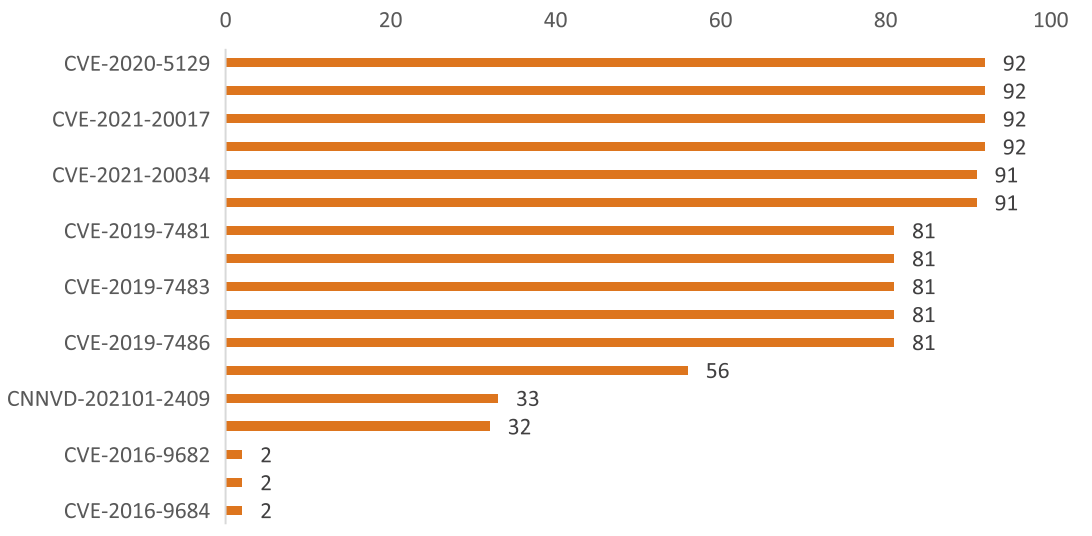

通过对国内暴露的SoniaWall SSL-VPN资产进行静态和动态的脆弱性分析,发现2019、2020、2021年曝出的CVE影响面较大,占已知资产的44%-50%,其中有CVSS2.x评分9.0的CVE-2020- 5146和CVSS2.x评分10.0 的CVE-2016-9682、CVE-2016-9683、CVE-2016-9684,脆弱性分布如图3所示。

图3 SoniaWall SSL-VPN 资产脆弱性分布

总结来说,蔓延全球的新冠疫情加速了远程协同办公应用生态的发展,推动了生产方式和合作模式的转型,这一趋势在可预见的未来将继续发展。然而,以上对协同办公应用和VPN 应用的测绘分析发现,无论是Confluence、Jira还是SoniaWall SSL-VPN,都存在一定程度的脆弱性。显而易见的是,这些暴露资产的漏洞一旦被攻击者恶意利用,将会对相关业务造成损失,甚至可能导致长期的数据泄露等严重后果。因此,我们建议相关用户在使用这些产品时及时升级产品或更新补丁,避免受到漏洞影响,造成不必要的损失。