一、事件概要

近期,绿盟科技伏影实验室捕获到了大量针对乌克兰的钓鱼文件攻击活动,关联恶意文件包括pdf、doc、cpl、lnk等类型。经过分析,我们确认这一系列钓鱼活动均来自APT组织Lorec53(中文名称:洛瑞熊)。该组织在2021年底至2022年2月的期间内,使用多种攻击手法,对乌克兰国防部、财政部、大使馆、国企、公众医疗设施等关键国家机构投递多种钓鱼文件,进行以收集组织人员信息为主的网络攻击活动。

二、织背景

Lorec53(中文名称:洛瑞熊)是由绿盟科技伏影实验室首先确认并命名的新型APT组织,活跃在东欧地区。乌克兰计算机应急响应中心在近期的报告(https://cert.gov.ua/article/18419)中将该组织编号为UAC-0056。绿盟科技伏影实验室发现该组织可捕获的间谍木马投放活动最早出现在2020年,并在2021年初开始组织针对乌克兰与格鲁吉亚的大规模网络间谍攻击活动。

Lorec53在攻击工具、域名注册信息、资产位置等方面暴露了大量俄语黑客特征,其攻击目标也与俄罗斯的国家利益关系密切。研究Lorec53的发展轨迹发现,该组织疑似受到其他高级间谍组织的雇佣,通过承接国家级间谍攻击业务或出售政府部门机密文档来获取收益。

Lorec53有较强的渗透能力,攻击手法多变,能够组织大规模高密度的钓鱼攻击活动,还善于借鉴其他组织的社会工程学技术与网络资源管理方式。

目前,受Lorec53组织攻击影响的受害者包括伊朗国家银行用户、格鲁吉亚防疫与卫生部门、乌克兰国防部、总统府、内政部、边防局等国家部门。

三、事件总览

Lorec53本轮攻击行动持续时间较长,攻击目标十分广泛,且攻击手法带有明显的组织特征。

Lorec53在本轮攻击中延续了以往的诱饵设计手法,构建了包括掩盖部分信息的乌克兰语政府文档、带有乌克兰语标题和伪装扩展名的快捷方式文件、带有乌克兰语文件名的cpl文件等钓鱼诱饵,并伪装成具有公信力的组织成员分发这些诱饵。

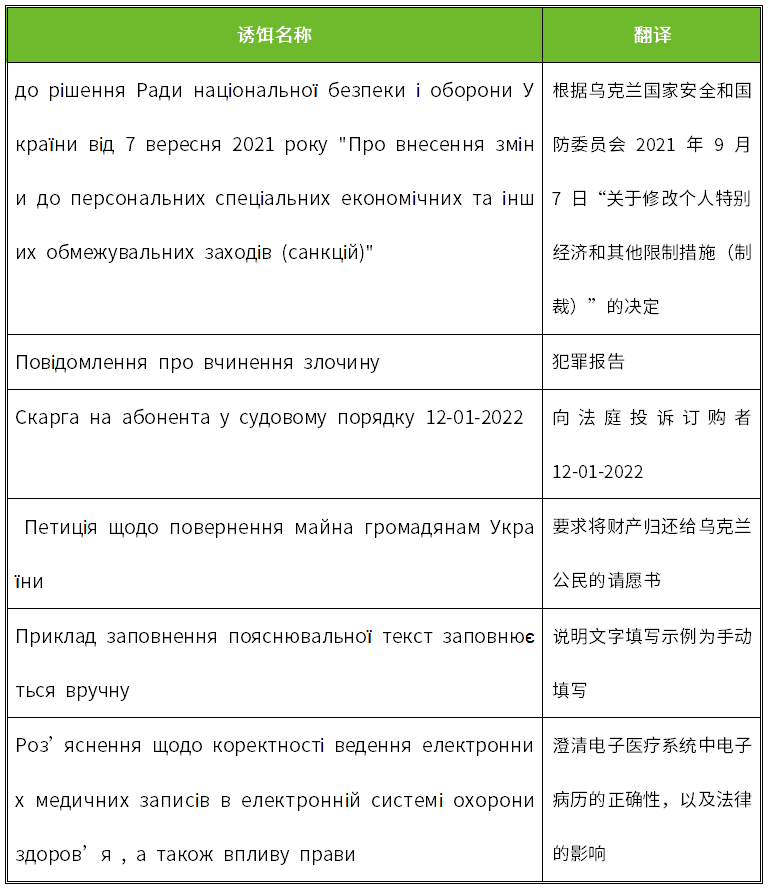

部分钓鱼诱饵名称与翻译

这一系列钓鱼攻击活动中,Lorec53攻击者主要使用了3237.site、stun.site、eumr.site三个域名,作为各类钓鱼文件的下载服务器。site域是Lorec53的常用域之一。截至2月11日,部分URL仍可访问并且能够传递载荷文件,说明本轮攻击活动仍在持续中。

Lorec53在本次一系列攻击中,将收集到的乌克兰关键设施邮箱直接写入了诱饵文本中。根据Lorec53既往行为判断,这样的操作可能是用于增加诱饵的可信度。该特征也为调查人员确认攻击覆盖面提供了依据。

部分钓鱼邮件中的邮件地址与对应组织

Lorec53这次依然使用了已知的木马程序,包括LorecDocStealer(又名OutSteel)、LorecCPL、SaintBot,并尽可能地对这些木马程序进行了壳封装。

四、总结

本次发现的多起攻击事件,都是Lorec53(洛瑞熊)在2021年底至2022年2月不同时间段内执行的针对乌克兰政府部门、军队、国企的大规模网络攻击活动的一部分。这些攻击事件主要目的仍为前期探测与信息收集,并且在各个阶段都显示了Lorec53的鲜明特征。

本次捕获的钓鱼诱饵表明,Lorec53在运营国家级网络攻击活动时,确实继承了该组织的雇佣军黑客行为特征。Lorec53会批量制作、定期调整钓鱼诱饵的内容,搭配灵活的下载服务器地址和CnC地址,对暴露在外的乌克兰关键机构的邮箱进行无差别的骚扰和攻击。这种大规模投放的攻击思路与Lorec53早期作为邮件僵尸网络运营者的运营思路较为相似。

当前,针对乌克兰地区的网络间谍活动的活跃度明显上升,绿盟科技伏影实验室将持续关注Lorec53组织的活动进展。

关于绿盟科技伏影实验室

研究目标包括Botnet、APT高级威胁,DDoS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁及新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。