近期,伏影实验室捕捉到多个以护照扫描文件作为诱饵的网络钓鱼活动。经过分析,我们确认该活动来自APT组织Evilnum,是其长期以来针对金融目标犯罪活动的延续。Evilnum攻击者在本次钓鱼活动中构建了新型攻击流程,并通过NSIS包装、签名、隐写术等操作实现免杀,最终投递一种新型木马程序AgentVX,展现了较高技术水平。

组织信息

Evilnum是一个在2018年被发现的APT组织,活跃于英国和欧盟国家,主要攻击目标为金融科技公司。组织名称Evilnum来自同名的木马程序,亦被卡巴斯基称为DeathStalker。

Evilnum的代表性攻击手段是将恶意程序伪装成客户的身份证明文件,欺骗金融公司工作人员运行这些程序,进而通过植入间谍木马获得受害者主机上高价值信息。

组织归因

本次网络钓鱼活动在攻击目标、初始载荷形式、诱饵内容、隐写术图片、域名形式等方面与已知APT组织Evilnum的特征高度相似,因此可以判断本次活动由Evilnum组织发起。

01

攻击目标

分析表明,本次攻击活动的目标为英国与欧盟国家(本例中为丹麦)的从事公民身份验证事务的工作人员,这样的事务主要集中于金融性质的企业中。

这一特征与Evilnum组织的活动高度重合。已披露的对Evilnum组织的分析报告(https://www.welivesecurity.com/2020/07/09/more-evil-deep-look-evilnum-toolset/)中,该组织的主要攻击目标为“位于英国和其他欧盟国家的金融科技公司”,以窃取这些公司的内部文档或密码为目的。

02

初始载荷

本次攻击活动的初始载荷是lnk格式的恶意文件。这同样是Evilnum组织滥用的载荷类型。

本次发现的Evilnum投放的诱饵文件分别名为

“HANSENThomasPassport.pdf.lnk”和“MyProofofIdentity_HPSCAN_20200428104555829.pdf.lnk”,是一种带有混淆cmd命令的恶意快捷方式文件。

Evilnum组织通常会将多个恶意的lnk文件打包为压缩文件,并通过Google Drive等网盘服务进行传播。这些恶意lnk文件都带有双重扩展名,试图伪装成png、jpg、pdf等文件格式。用户打开压缩包中任意的lnk文件都会导致木马程序的执行。

03

诱饵图片

本次攻击活动中,攻击者分别利用了一位英国公民和丹麦公民的护照内容作为诱饵。为了提高真实性,这些诱饵内容使用了真实的护照照片。这种诱饵利用方式与Evilnum的行动特征一致。

本次活动中的诱饵文件会显示分别来自英国和丹麦的两位公民的护照照片:

Evilnum组织会将从其他渠道获取到的能够证明公民身份的图像作为诱饵,以迷惑受害者。已发现的被Evilnum使用的证件类型包括护照、驾照、银行卡、身份卡、账单等。

04

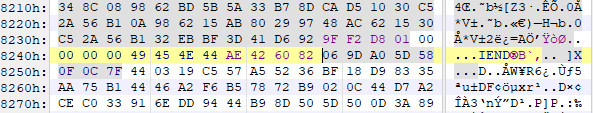

隐写术

本次攻击活动中,攻击者使用了隐写术,将加密后的木马程序放入图片文件当中。

隐写图片提取过程中使用的算法与逻辑见下图:

已知的Evilnum活动中(https://securelist.com/what-did-deathstalker-hide-between-two-ferns/99616/),隐写术也是该组织攻击者的常用技术。Evilnum曾使用png图片作为中间文件,传递混淆的PowerShell脚本。

05

域名形式

本次攻击活动中,攻击者使用的域名包括cdn.cjsassets[.]com和cdn.avbcloud[.]com,分别作为其下载服务器与CnC服务器。这种以cdn作为三级域名的思路也出现在Evilnum既往活动中(https://www.welivesecurity.com/2020/07/09/more-evil-deep-look-evilnum-toolset/)。