背景概述

WannaCry最早出现于2017年,由于利用了“永恒之蓝”漏洞进行传播,造成了全球大量主机被勒索,对网络安全造成了非常大的威胁。病毒在运行后首先会尝试访问域名”www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com”,如果能够成功访问则会终止恶意行为,最终由英国的安全研究员MalwareTech在注册了作为病毒开关的域名后,停止了加密及传播,从而结束了这场灾难。

新型变种

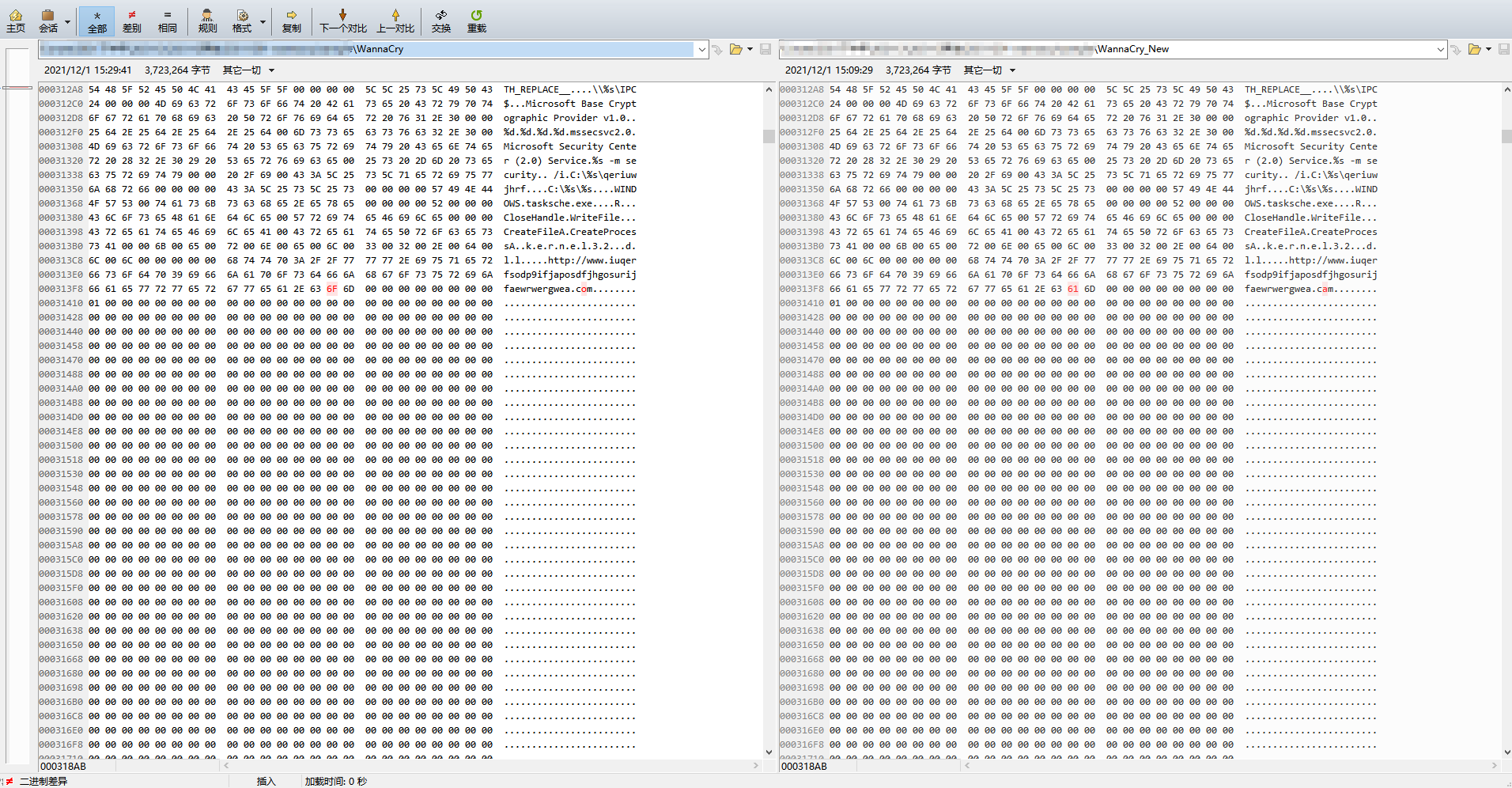

而在近日,深信服终端安全团队捕获到了在野的WannaCry变种,其唯一的变化就是将作为开关的域名改为了”www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]cam”,如下:

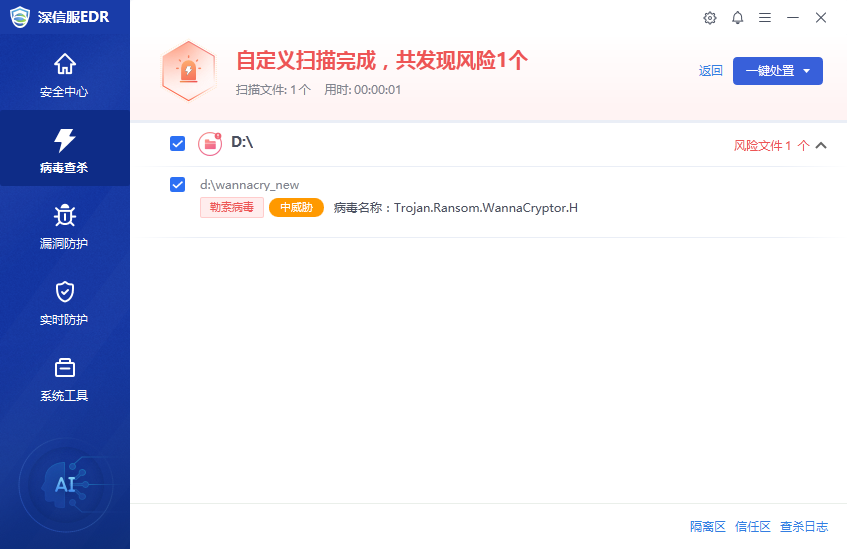

由于该域名无法访问,因此病毒运行后将会继续执行恶意行为:

可以看到,变种与原版本相比,其实只有一个字节的区别,因此可以推测新变种作者很有可能并没有病毒源码,只是对编译好的二进制文件进行了修改。我们无法知道这次修改是否有意为之,但确实使病毒重新具备了传播及加密的能力,不排除存在大量传播的可能。

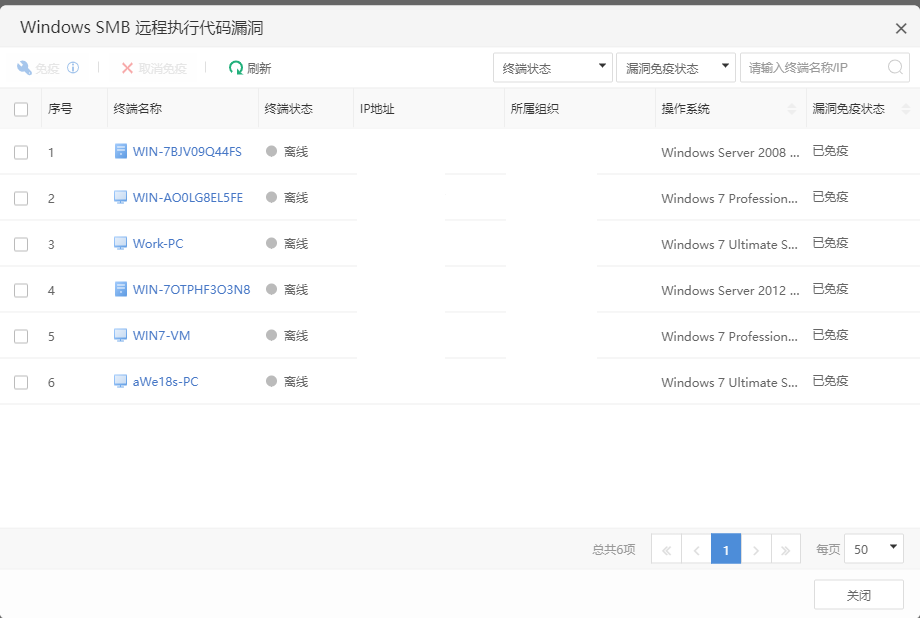

深信服EDR轻补丁

目前EDR轻补丁已支持防护WannaCry此次变种利用的漏洞,终端无需重启,一键防护:

1、无需下载补丁、重启服务,过程轻量化;

2、自动修复高危漏洞,无感知快速修复,保障业务连续性;

3、支持停更Windows系统高危漏洞、最新0day漏洞防护;

4、基于内存修复,节省性能,管理平台可统一控制;

深信服安全产品解决方案

1. 深信服安全感知管理平台SIP、下一代防火墙AF、终端响应检测平台EDR用户,建议及时升级最新版本,并接入安全云脑,使用云查服务以及时检测防御新威胁;

2.深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

3.深信服安全产品集成深信服SAVE人工智能检测引擎,拥有强大的泛化能力,精准防御未知病毒;

4.深信服推出安全运营服务,通过以“人机共智”的服务模式帮助用户快速提高安全能力。针对此类威胁,安全运营服务提供安全设备策略检查、安全威胁检查、相关漏洞检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。

日常加固

1.日常生活工作中的重要的数据文件资料设置相应的访问权限,关闭不必要的文件共享功能并且定期进行非本地备份;

2.使用高强度的主机密码,并避免多台设备使用相同密码,不要对外网直接映射3389等端口,防止暴力破解;

3.避免打开来历不明的邮件、链接和网址附件等,尽量不要在非官方渠道下载非正版的应用软件,发现文件类型与图标不相符时应先使用安全软件对文件进行查杀;

4.定期检测系统漏洞并且及时进行补丁修复。