1.1 背景情况

Agent Tesla 是一种目前最流行的远程访问木马 (RAT)之一,它是高度可定制的,在许多黑客论坛、平台上进行售卖,目前AgentTesl跻身威胁指数报告排行榜前三位。

AgentTesla最初于2014年在一个土耳其语网站上作为一个简单的键盘记录器进行出售,其后的时间来其开发团队为其不断进行更新迭代,随着功能不断增强,已经成为能够盗取浏览器、FTP、VPN、邮箱和 WIFI 等多种敏感信息的专业窃密软件。

发展时间线

- 2014年 首次公开在官网进行售卖

- 2017年 采用 http 协议进行传输数据

- 2018年 开始采用 smtp 进行数据传输

- 2020年 添加获取 WIFI 信息功能,可窃取 WIFI 密码等信息

AgentTesla攻击手法和窃密方式

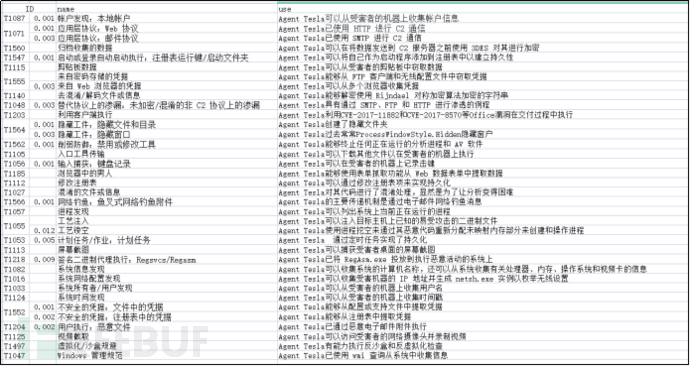

图:Agent Tesla相关ATT&CK表

1.2 事件情况

中睿天下安全团队近期巡检中出现大量使用AgentTesla的邮件恶意攻击事件,网络犯罪分子借新闻事件诱骗毫无戒心的受害者点击受感染链接,手段十分狡猾诡诈。犯罪分子正专注于窃取用户的个人和业务数据,以从中牟利。

我中心情报团队对2021年目前已发现的21074个AgentTesla恶意软件的样本进行批量分析,获取其中黑产邮箱进行测试筛选后,最终选择定位了82个数据未被及时清除的邮箱进行爬取,其中存在一个全年未清理过邮件的黑产回传邮箱,其中收取到的密码数有52018条。

这82个邮箱中的密码数据,经处理后最终获取到无重复的密码数据10万条。除密码数据外还存在部分从目标设备拖走的cookie、数据库文件不做分析。

1.3 账号分析

我中心对攻击者窃取的用户数据进行分析:

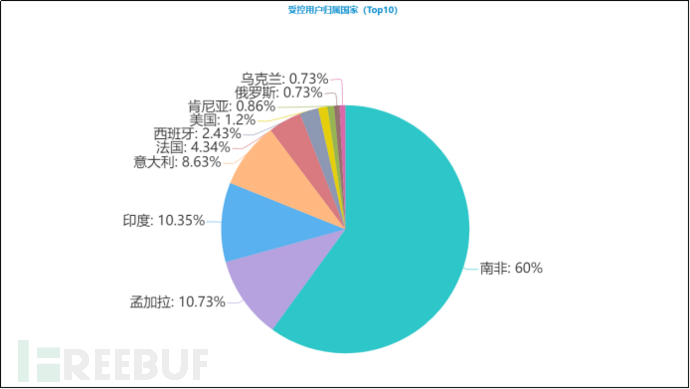

1.3.1 通过受害者的数据回传IP,将收集到账号进行国家分类

发现泄密IP分布在48个国家地区,其中南非地区泄密情况最为严重,占总体泄露的40%以上,具体分布如下:

图:受控用户归属国家(Top10)

1.3.2 重点机构和特殊应用泄密情况

1.3.2.1 重点机构泄密情况:

重点机构泄密情况占总泄密量的8.04%,其中政府泄露的数据最多,占重点机构总体泄漏事件的60.6%。其它受影响的重点行业包括银行(17.62%)、教育(19.92%)、军事(0.14%)以及航空(1.72%)。

图:重点机构泄密情况 - 重点分布

1.3.2.2 特殊应用泄密情况:

我们对10万条黑产组织窃取的账号密码所属应用进行分析,大致分为邮箱账号、社交平台账号和手机应用账号,其中:

1.3.2.2.1 邮箱账号

共计窃取邮箱账号9504个,所属不同邮件服务器共计2069个

其中政府的邮箱密码数7个、google(gamil)邮箱密码数3373、outlook密码数26个、163密码数70个、Bangla.net密码数893个、aruba密码数767个、vodamail密码数1587个,这几个邮箱服务器的在总密码数中占比70%以上,剩余2062个邮箱密码数2788个,占比29.31%。

图:邮箱账号泄密情况

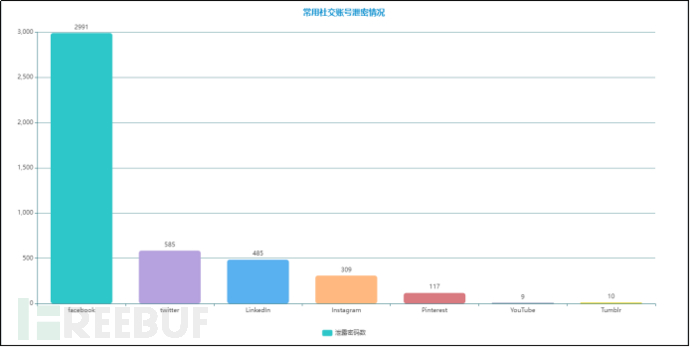

1.3.2.2.2 常见社交账号泄露情况

通过对全球社交网站Top10的检索发现: 泄露的facebook网站数据2991条、泄露的twitter网站数据585条、泄露的LinkedIn网站数据485条、泄露的Instagram网站数据309条、泄露的Pinterest网站数据117条。具体分布如下:

图:常用社交账号泄密分布

1.3.2.2.3 手机应用

共计窃取APP账号密码2563条,涉及223个APP,其中泄露最多的安卓密码883条占比34.45%和Facebook_APP密码582条占比22.71%,这两个泄露的密码数,占安卓泄露密码总数的57%。其他应用分布如下

图:手机应用泄密情况

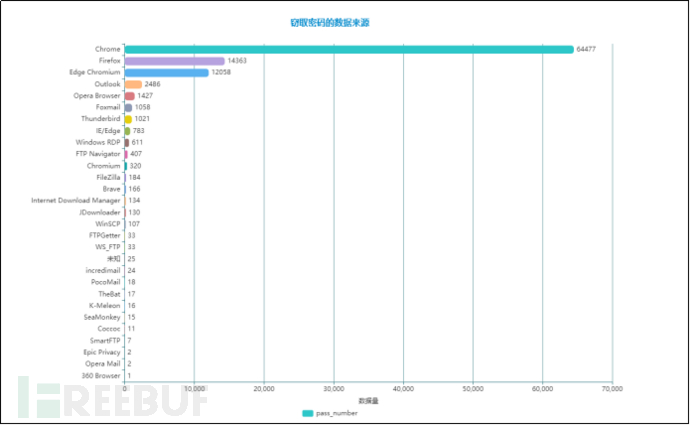

1.3.3 账号来源渠道

攻击者获取账号信息主要来源为 浏览器/邮箱;主要涉及到的应用有 Chrome(64.47%)/Firefox(14.36%)/Edge Chromium(12.05%)/Opera Browser(1.42%)/IE(0.78%)、 Outlook(2.48%)/Foxmail(1.05%) 、 Windows RDP(0.61%) ,具体分布情况如下图所示:

图:攻击者窃取密码的来源应用分布

1.3.4 国内用户受控情况

国内被控、窃密的情况较少,其中发现的中马IP一共22个,涉及8个省份,被控者最多的地区为浙江省为6个,虽然香港只有2个IP中马,但共计回传了63个账号密码。

图:国内受害者分布

1.3.5 其他情况

对数据进行分析时,在密码数据中发现大量安卓相关URL,怀疑出现 Agent Tesla移动端窃密变种,在进行数据深入挖掘后,排除Agent Tesla安卓变种的可能性,数据来源于被控终端登录谷歌账号从手机同步的数据一并被窃取。

图:安卓相关应用密码数据

图:做数据回传的原始邮件

1.4 危害分析

1.4.1 针对于个人受害者:

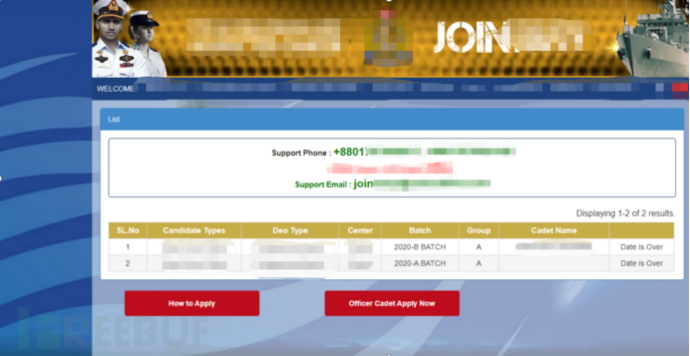

对主机名为DESKTOP-LK***IB的单体受害者进行分析:

发现其泄露信息包括但不限于:google、outlook、skype、xiaomi、live、huawei、facebook、apple、twitter、某国海军报名账号、各招聘网站账号、各学校申报账号。

其中泄露的关键信息有:姓名、照片、各种毕业证护照身*份证等证件信息和证件照片、还有社交婚恋等网站泄露的一系列基础信息。如下图:

攻击者可以轻而易举的使用这些信息在互联网上伪装成该受害者进行下一步行为。

图:某国海军报名账号

图:招聘网站泄露个人照片、工作情况等信息

图:报考各大学的研究生时提交的证件信息,都保存在各大学的报考账号里

对其他单体受害者进行分析:

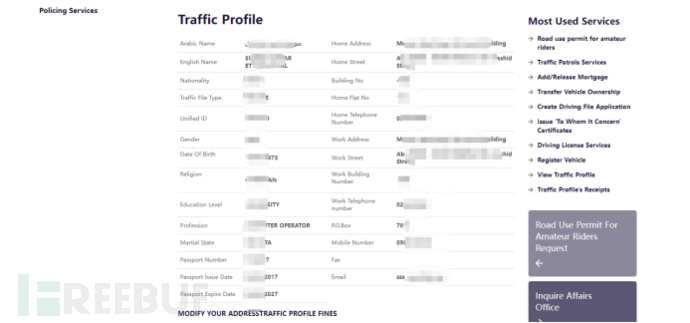

从受害者中发现有某国地区警察总署的账号密码泄露,其中包括在警署登记的护照、驾照、居住地、社会统一标识、宗教、学校、职业、住址、工作地址、手机、邮件等全部基础信息。

图:某国地区警察总署

从受害者中发现有车辆缴费系统的账户,泄露了车辆注册信息、行程(收费站):

图:车辆缴费系统

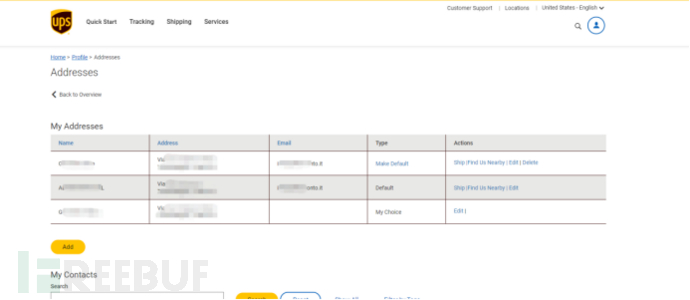

从受害者中发现有快递网站的账户,其中能获得的数据有收货地址、姓名、快递的跟踪信息等:

图:UPS快递网站

1.4.2 针对的企业危害

当个人电脑失窃后,其中存储的办公数据、登录过的公司后台相应的都会被黑产组织窃取利用,如:在密码数据中抽取的,国外某公司项目管理网站:

网站中所包含的项目进度、公司情况、出勤情况和员工行程、员工信息和照片、顾客信息和联系方式,公司设备详细信息等均可被黑客利用。

图:客户信息

图:项目情况

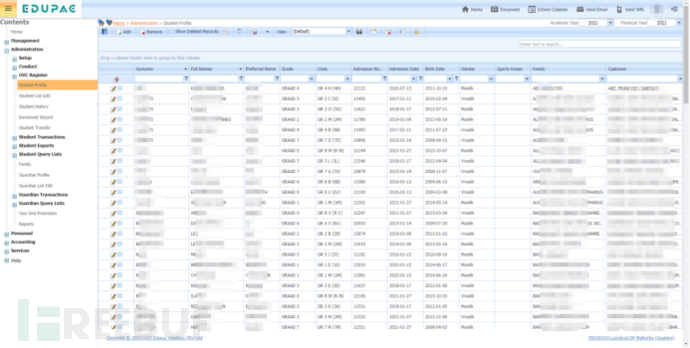

某受害者被窃密码中,关于公司的管理系统管理员账户泄露导致该学校近千名学生的个人信息-家庭信息泄露:

图:某学校后台管理系统

从受害者中发现国内某大学的教职工账户,其中可泄露信息包括个人经历、家庭成员、公积金、科研成果论文等。

图:某大学教职工OA

除教职工账户外还包括可登录的对公邮箱(非法攻击者常利用被控的位于高可信域的邮箱进行钓鱼,使得目标更容易相信欺骗内容,通过非法攻击者此类操作后,国内各安全团队通过情报共享后,会使得复旦大学邮件域名在互联网上的可信度降低,严重情况下会在特定时间段内将该域名写入黑名单):

图:某大学某对公邮箱

个人电脑远程登录公司电脑或服务器,密码保存后被黑产组织窃取,对方可以直接登录进入服务器。

图:Windows RDP密码

除此之外,部分企业的邮箱放置在公网,员工电脑被控后,其设备上登录企业邮箱一并失窃,包括其中内部交流中携带的密码信息、源码数据,和客户邮件沟通时携带的客户信息等。

1.5 结语

通过对Agent Tesla的分析发现,犯罪分子正专注于窃取用户的个人和业务数据,随着数据交易的常态化,勒索软件开发市场的规模化,数据衍生服务的体系化,在低成本高收益的诱惑下,个人、企业、政府的核心数据保护均面临着巨大的风险。

网络安全与每个人息息相关,其重要性越来越凸显,因此维护网络安全是全社会的共同责任。

1.5.1 防范建议

由于Agent Tesla主要通过邮件钓鱼的方式攻击,通常表现形式为1、邮件内的可执行文件或压缩包。2、跳转的下载链接。

建议:

- 不要随意下载非正版的应用软件、非官方游戏、注册机等。

- 工作中要及时进行系统更新和漏洞修复。

- 收邮件时要确认发件来源是否可靠,不要随意点击或者复制邮件中的网址,不要轻易下载来源不明的附件。

- 发现网络异常要提高警惕并及时采取应对措施。