近日,腾讯安全科恩实验室ApkPecker上线了自动化脱壳服务,帮助安全人员更好地进行安全审计。经过大规模测试结果显示, ApkPecker的脱壳成功率超过了85%。

移动应用脱壳是移动应用逆向及恶意应用分析最基本的操作,主要为在移动应用安全审计和病毒分析的过程中,帮助安全人员脱掉应用的壳代码,从而去分析其关键代码。移动应用脱壳有助于开发者及时发现应用开发代码本身存在的安全问题以及审查发现恶意行为。企业尤其是规模较大的企业经常需要采用第三方供应链提供的应用安全开发及加固服务,安全人员需要对其安全性进行校验,移动应用脱壳就是其中的必经步骤。

常规而言,安全人员一般采用手动方式进行脱壳,一是受制于安全研究人员本身水平的高低,二是其中有大量重复性工作,耗费企业安全人力。而市面上现有的自动脱壳工具不能解决DEX虚拟化的加固方案,并且厂商自定义的解释器会定期更换Opcode映射表,导致很多自动脱壳服务无法完整有效的还原DEX代码。

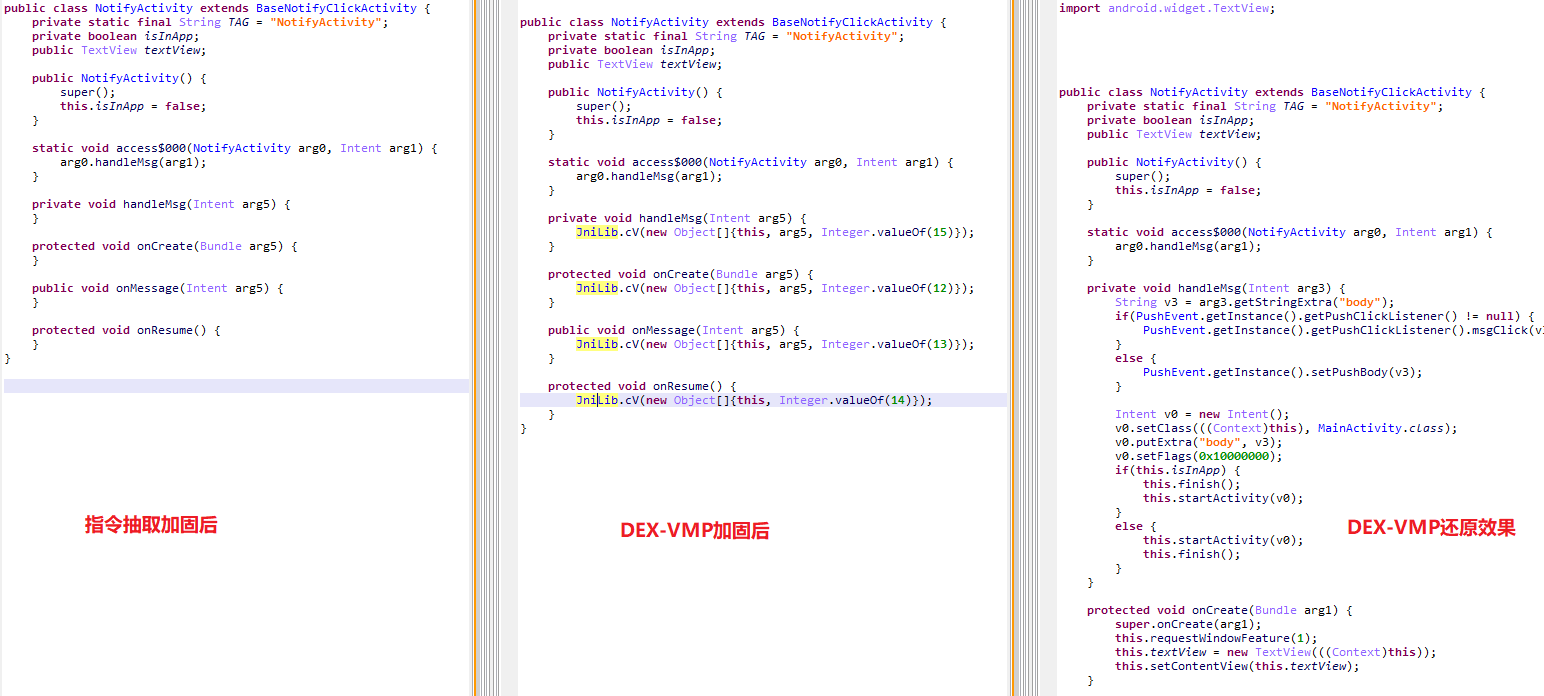

基于这个洞察,腾讯安全科恩实验室根据多年安全攻防研究经验,推出先进的自动化脱壳方案,支持恢复常见的DEX加密和指令抽取等类型的加固。同时,针对厂商的DEX虚拟化保护(DEX-VMP), ApkPecker也进行了针对性脱壳和恢复。

ApkPecker在确定厂商字节码格式的基础上,通过AI学习厂商解释器二进制中opcode handler的运行时行为,从而自动化恢复出厂商解释器的opcode语义,还原出原始Dalvik字节码,并重写DEX文件。ApkPekcer的脱壳方案解决了opcode handler识别的难点,自动化还原被DEX-VMP保护的代码,提高了脱壳的完整度和自动化程度。经过大规模测试结果显示,ApkPecker的脱壳成功率超过了85%。

(ApkPecker对指令抽取和DEX-VMP的脱壳效果)

ApkPecker是腾讯安全科恩实验室研发的一款全自动的Android 应用漏洞扫描工具,该系统通过Android应用生命周期建模和应用攻击面建模,采用静态数据流分析和污点分析的技术,提高漏洞发现的准确率。ApkPecker能够输出高质量漏洞扫描报告,提供高品质漏洞信息以及漏洞触发完整路径,精准定位漏洞并提供修复建议,帮助移动安全人员解决现有痛点,提升应用安全性。

此次上线的自动化APK脱壳服务,也是其整体能力的又一次升级。Apkpecke致力于成为安全研究人员的数字助手,广大移动应用开发商可以借助ApkPecker对各种移动应用风险进行有力的防御,建立从APP开发到用户交互的产品全生命周期的安全管理,开展安全风险检测与控制,为用户的手机信息、财产安全保驾护航。