近年来,随着勒索病毒攻击事件的激增,企业也逐渐开始重视信息安全防护的加强,除了部署各层安全防护软件外,同时也加强了容灾和备份;加上企业云概念的普及,很多企业用户都会应用虚拟机来承载服务器业务,并定期进行快照备份,即使虚拟机终端遭到入侵加密,也可以快速恢复数据和业务,降低损失。

看起来虚拟化平台似乎无惧勒索病毒的威胁,然而,快照恢复后是否安全其实取决于快照的时间节点,很可能恢复快照后系统中仍然残留了勒索病毒和攻击者的后门程序,仍然是一颗“定时炸弹”。

深信服终端安全团队在一次云端威胁分析中,就发现了这样一个案例......

初现端倪

深信服终端安全专家日常对云端查杀日志进行定期巡检,通过云端数据过滤定位到真实勒索检出,从而提醒用户加强勒索防护措施。在今年一月份的巡查中,发现了一条高可疑的检出,威胁文件的路径“music”是勒索攻击中常见的病毒上传路径:

| 威胁名称 | 检出哈希 | 检出路径 |

| Ransom.Win32.Save.a | 2A927D16419D8724D1F9677CEF0A8961 | c:\users\temp\music\jeepers creepers - dix\dix_low_local.exe |

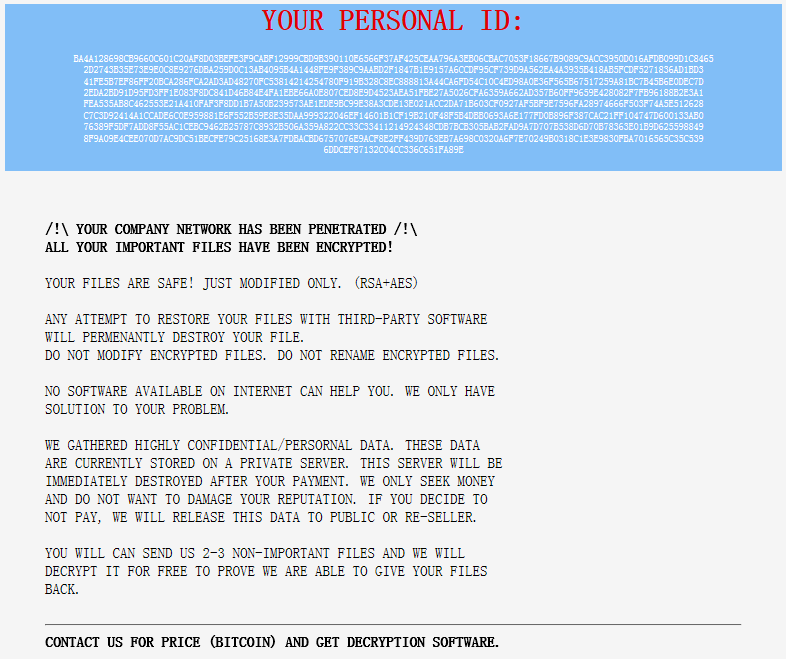

通过安全云脑威胁情报获取到对应的样本文件,安全专家在本地进行了行为分析,证实确实为勒索病毒,该勒索病毒名为MedusaLocker,目前没有公开的解密工具:

于是安全专家联系到对应的用户对EDR管理平台和告警终端进行详细排查。

水落石出

首先通过对EDR管理平台检测日志的分析,发现产生告警的是一台虚拟机服务器,与勒索病毒一同被检出的还有大量黑客工具文件,包括mimikatz、NetworkTool等内网横向工具,检出时间在1月27日晚九点左右:

于是安全专家登录了对应的服务器进行溯源检查,一顿操作猛如虎,一看什么也没有......

从系统日志到创建文件都没有遗留下入侵痕迹,分析人员差一点就要佩服攻击者的反溯源能力超群了,最后检查EDR日志时发现,该虚拟机上的EDR安装于1月27日上午十点:

于是向用户询问该服务器的详细情况,得知该服务器曾遭到过加密,运维人员对其进行了快照恢复,没想到恢复快照的时间节点已经遭到了黑客入侵,仍然残留了黑客工具和勒索病毒,好在恢复后安装了深信服EDR进行了全面的查杀,及时清扫了这颗“定时炸弹”。

同时,EDR还封堵了大量对该服务器发起暴力破解的外网IP:

事件终了,安全专家向用户提出了针对勒索病毒防护的加固建议,同时也提醒大家,虚拟机虽然能及时恢复备份或快照重建业务,但仍然不能完全规避勒索攻击风险,部署终端安全软件进行专业防护同样重要。

深信服解决方案

针对勒索病毒肆虐,严重影响用户业务安全问题,深信服已有完整的解决方案:

深信服EDR产品基于勒索病毒攻击链,从预防、防护、检测与响应整个生命周期进行全面防护。

预防:通过安全基线检查、漏洞检测与修复等提前识别系统脆弱面,并封堵勒索病毒攻击入口。

防护:开启RDP爆破检测、无文件防护、勒索诱饵防护以及远程登录保护等安全策略,对勒索病毒的各种攻击手段进行针对性的对抗与防护。

检测与响应:通过 SAVE 人工智能引擎进行文件实时检测、全网威胁定位、网端云联动等对勒索病毒进行全网快速定位、处置与阻断,阻止威胁爆破。深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

勒索病毒日常防范建议

及时升级系统和应用,修复常见高危漏洞;

对重要的数据文件定期进行异地多介质备份;

不要点击来源不明的邮件附件,不从不明网站下载软件;

尽量关闭不必要的文件共享权限;

更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃;

如果业务上无需使用RDP的,建议关闭RDP,尽量避免直接对外网映射RDP服务。