4月13日,一名印度安全研究员公布了一个远程代码执行的0day漏洞,攻击者可通过构造特制web页面并诱导受害者访问来利用此漏洞获得远程代码执行。

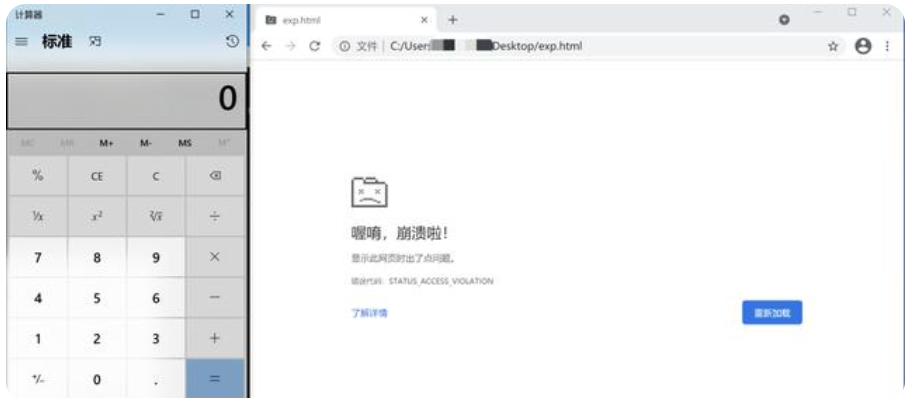

该漏洞存在于 V8 JavaScript 引擎中,在基于Chromium的浏览器中加载PoC HTML文件及其相应的JavaScript文件时,它将利用此漏洞启动Windows计算器(calc.exe)程序。

此漏洞一出,立刻引起大家的恐慌和注意。

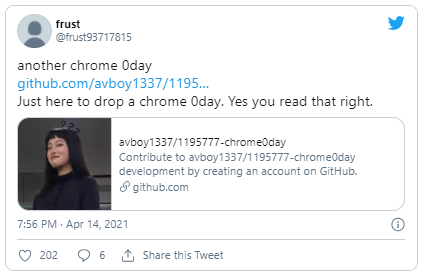

第二天,也就是4月14日,紧接着一个名为frust的安全人员在twitter上公布了chrome的另一个0day漏洞,并发布PoC,该漏洞会导致在GoogleChrome89.0.4389.128和MicrosoftEdge 89.0.774.76上启动记事本,这是这两种浏览器的最新版本。

据悉该漏洞影响到当前版本的谷歌Chrome、Edge以及其他可能基于Chromium的浏览器。

值得注意的是由于Chrome自身拥有沙箱保护,这两个漏洞在沙箱内无法被成功利用,一般情况下,仍然需要配合提权或沙箱逃逸漏洞才行达到沙箱外代码执行的目的。

但是仍然有不少基于v8等组件的软件,尤其是未开启沙箱保护的软件,面临着潜在的安全风险。

因此敦促各大软件厂商、终端用户、监管机构等及时采取更新、防范措施;使用Chrome的用户需及时更新,使用其他Chrome内核浏览器的用户则需要提高安全意识,防范攻击。

公众号ID:ikanxue

官方微博:看雪安全

商务合作:wsc@kanxue.com