据外媒消息,谷歌近日宣布,Chrome 浏览器再次屏蔽了7个 TCP 端口,防止黑客利用 NAT Slipstreaming 2.0 漏洞进行攻击。

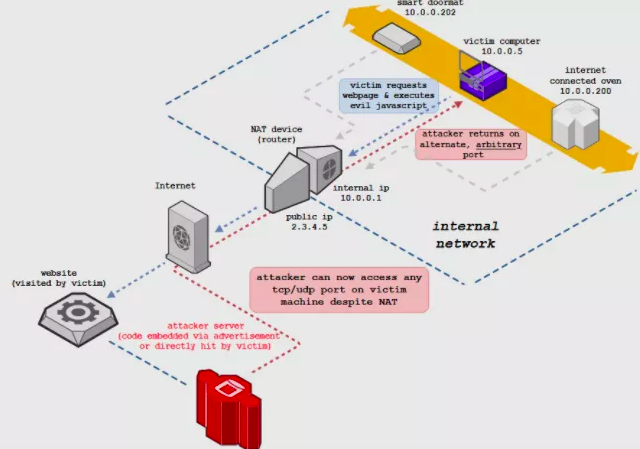

NAT Slipstreaming是一种全新的数据包注入技术,可攻击所有主流浏览器。于 2020 年 10 月 31 日由网络安全工程师 Samy Kamkar 发现。攻击者利用恶意网站诱导用户进行点击,当目标用户访问该链接时,就会触发网关打开受害者设备上的任意 TCP/UDP 端口,绕过基于浏览器的端口限制。

在这个漏洞首次被发现时,谷歌就表示会阻止 HTTP、HTTPS 访问 5060、5061 这两个 TCP 端口。

NAT Streaming 2.0 攻击示例

上周早些时候,物联网安全公司的安全研究人员宣布,他们与Kamkar合作,使用名为NAT Slipstreaming 2.0的新版本扩展了原始攻击。2.0版本取代了H.323多媒体协议上的SIP和piggybacks,可在内部网络内部打开相同的隧道并绕过防火墙和NAT表。

谷歌近日发公告表示,为了防止进一步的攻击,Chrome浏览器将阻止HTTP、HTTPS和FTP访问69、137、161、1719、1720、1723和6566 TCP端口,以防止这些端口被类似方法进行利用。

目前,87.0.4280.117及更高版本的Chrome版本的都已激活该阻止功能。

更新之后,Chrome 用户会在尝试通过上述端口连接相关网站时看到一条消息提示,指出因“ERR_UNSAFE_PORT”错误而无法继续进行访问。

如果你要使用的网站正好基于上述端口,还请及时切换到其它安全的端口,以避免 NAT Slipstream 之类的网络攻击。

除了Chrome 浏览器,火狐、Edge 最新版本浏览器也进行了针对该漏洞的修补。

公众号ID:ikanxue

官方微博:看雪安全

商务合作:wsc@kanxue.com