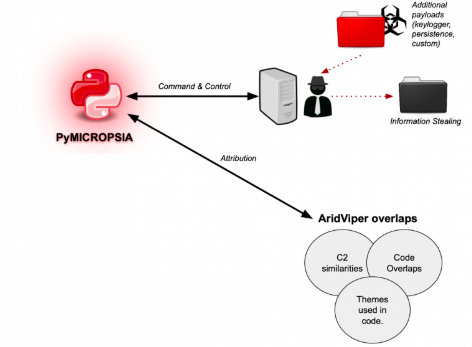

近期,研究人员在追踪调查一个名为AridViper的黑客组织(也称为Desert Falcon或APT-C-23)时,发现了一款名为PyMICROPSIA的新型木马,可能会被用来感染运行Linux和macOS系统的电脑。

根据卡巴斯基全球研究和分析小组称,这个阿拉伯黑客组织的攻击目标主要集中在中东地区,如巴勒斯坦、印度、土耳其等国家,从2011年开始活跃,截止2015年,他们已经攻击了超过3000次。

PyMICROPSIA

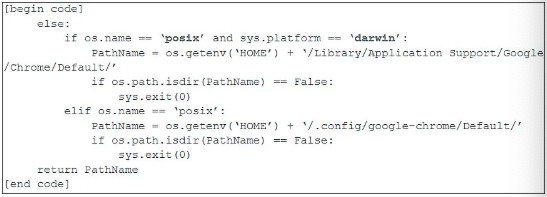

PyMICROPSIA恶意软件基于Pytho写成,攻击目标专门针对由PyInstaller生成Windows二进制文件的Windows系统。但研究人员发现其代码中包含一些有趣的片段,用于检查其他操作系统,如“POSIX”或“达尔文”。

当然,也有可能是由恶意软件的开发人员在从其他“项目”复制粘贴代码时引入的,并且很可能在PyMICROPSIA木马的未来版本中被删除。

研究人员从攻击者的C2服务器下载的恶意样本分析中发现,这款恶意软件有一长串功能,包括数据窃取、设备控制和附加有效载荷传递功能。功能的完整列表包括但不限于:

文件上传、有效载荷下载和执行、偷盗浏览器凭证、清除浏览历史记录和配置文件、拍截图。键盘记录、压缩RAR文件以获取被盗信息、收集过程信息和销毁过程、收集文件列表信息、删除文件、重启机、收集Outlook.ost文件、删除和禁用Outlook进程、删除、创建、压缩和解压缩文件和文件夹、从USB驱动器中收集信息,包括文件外传、录音、执行命令。

PyMICROPSIA将Python库用于多种用途,从信息和文件窃取到Windows进程、文件系统和注册表交互。

使用GetAsyncKeyStateAPI实现的密钥记录功能是PyMICROPSIA从C2服务器下载的单独有效负载的一部分。下载的有效载荷还用于通过删除受损害计算机Windows启动文件夹中的.INK快捷方式来获得持久性。

不过,PyMICROPSIA还会设置专门的注册表项,以便在系统重新启动后重新启动恶意软件。

来源:bleepingcomputer