APT30-网络间谍活动分析

from:https://www2.fireeye.com/rs/fireye/images/rpt-apt30.pdf

0x00 介绍

APT30非常擅长执行长期的网络攻击活动,并且从2005年开始,这个黑客组织就一直成功地维护着相关的攻击工具,攻击策略和基础设施。

木马的主要攻击目标是位于东南亚和印度的组织机构,我们怀疑这个网络间谍活动是一次地区性的攻击活动。通过分析木马,我们发现这次间谍活动已经持续了数十年,受攻击的目标大多是政府和商业组织;黑客想要窃取这些组织所掌握的地区性政治,经济和军事情报。

我们把这个黑客小组叫做APT30。他们之所以可怕不是因为他们有能力发动长期的间谍活动,或者是地区性攻击行动;而是因为他们至少从2005年开始,就一直成功地维护着相关的攻击工具,制订着攻击策略,并隐藏着基础设施。

我们通过分析APT30,大致地了解了这个小组的入侵行动,确定了他们是怎样在不改变作案方法的情况下,持续性地渗透某一地区的大量组织机构。根据我们对木马的研究,我们估测了APT30小组的运作方式:他们首先合作确定目标的优先级,并根据计划开发木马。他们的主要任务是从目标手中窃取大量的敏感信息,攻击目标可能包括政府的机密网络,以及其他通过正规途径无法访问的网络。虽然并不是只有APT30在尝试侵染隔离网络(air-gapped networks),但是他们却早在2005年时,就考虑到了这种方案,远远地领先于其他的黑客组织。

根据APT30的行动计划和维护能力,以及他们的地区性目标选择和攻击任务,我们有理由相信这个黑客组织的背后有国家的支持,在本文中,我们没有研究是行动的幕后推手,而是全面分析了这个黑客小组的发展计划。

0x01 关键发现

APT30持续开发并改进着一系列的集成工具,并且他们在这10年中重复使用了一些基础设施,由此可见,他们的任务是长期的。在这一套工具中包括下载器,后门,中央控制器,几个可以感染移动设备和隔离网络的组件。APT30常常是自己注册DNS域名,然后用作木马的C2域名。我们发现,有些木马中的恶意域名已经使用了很多年。

APT30的工作流程是有结构、有组织的。由此推断,这个黑客组织的各个小组之间互有合作;并且使用的木马开发方法也是一致的。这个黑客组织(或者说是支持他们的开发者)有系统地记录并跟踪着木马的版本开发。木马中应用了互斥量和事件,来确保在给定时间中,只有一个木马是运行中的。木马的版本信息储存到了二进制中。木马在C2通信时会检查版本,这样木马就能时刻更新到最新的版本。

APT30使用了BACKSPACE后门,也就是“Lecna”。我们通过分析这个后门的控制器软件,发现黑客会安排目标的优先级,也有可能会变换目标。BACKSPACE的C2通信过程分为两个阶段:首先受害设备会联系一个初始的C2服务器来判断自己是否连接到黑客的主控制器。由于控制器本身使用了一个GUI,所以黑客可用通过这个GUI来安排主机的优先级,给受害设备添加注释,并设置警告,确定某些主机的上线时间。最后,控制器太初一个新的对话框,提示当前“用户”登录。

这个黑客组织的主要目的是窃取政府的敏感信息。APT30使用的木马都具备窃取敏感信息的能力(例如特定的文件类型),在某些情况下,木马也会感染可移动设备,然后以此作为跳板,感染其他的隔离网络。某些木马具备“隐藏”模式,能长期休眠在受害主机上。

APT30的主要目标是持有大量政府类情报的组织机构。其中多数受害组织位于东南亚。他们在攻击中使用了大量的社会工程方法,由此说明,这个黑客组织比较感兴趣的方面包括:地区政治、军事和经济问题、领土争端问题的记者。

0x02 APT30:长期发展

| 域名 | 域名注册日期 | 早期样本的编译日期 | 近期样本的编译日期 |

|---|---|---|---|

| km-nyc.com | 2004年3月11日 | 2005年3月11日 | 2014年5月11日 |

| km153.com | 2007年8月30日 | 2007年9月4日 | 2014年5月11日 |

我们分析了ATP30使用的木马和域名的注册时间,结果发现,这个黑客组织已经运营了10多年。我们现在已知APT30最早在2004年注册了相关的域名,而最先使用这些域名的木马是在2005年编译的。

一般来说,黑客组织注册的恶意域名都只会使用几年,然后弃用。但是,APT30注册的某些域名已经使用了5年,截止到2014年末,他们还在使用着早期注册的一些域名。

比如BACKSPACE木马(md5 哈希b2138a57f723326eda5a26d2dec56851)是在2005年3月11日,00:44:47编译的。这个样本使用的C2域名是www.km-nyc[.]com。近期在2014年11月5日,05:57:26编译的BACKSPACE木马 (md5 hash 38a61bbc26af6492fc1957ac9b05e435).也把这个域名用做了一个二级域名。

在这么长的行动历史中,APT30只使用了有限的工具和后门。其中一个原因可能是,既然以前的方案都成功了也就没有必要指定新的方案和计划。虽然,在这么多年中,APT30也使用了一些其他的支持工具(如用于部署后门的投放器、下载器),但是他们的主要工具却没有改变过:也就是BACKSPACE后门和NETEAGLE后门,以及用于感染可移动设备的工具(SHIPSHAPE,SPACESHIP, 和FLASHFLOOD),在隔离网络上窃取数据。

虽然,很多其他的黑客组织会选择最新的、更灵活的具有更多功能的工具。但是,APT30选择长期投资和开发一套工具。这就说明APT30(或者说给他们提供工具的开发者)有能力修改他们的源代码,使之适应当前的需求和目标环境。第一版BACKSPACE后门最早可以追溯到2005年,现在黑客还在使用BACKSPACE系列的后门。可能是因为BACKSPACE本身的框架非常灵活,也可以进行模块开发;所以能够被多次修改开发出多种变体。

APT30在执行长期任务时,使用的都是已有的工具。

FireEye已经识别了两个主要的BACKSPACE代码分支(“ZJ”和“ZR”),这两个代码的编译命令都略有不同。此外,虽然BACKSPACE的安装方式(如EXE程序,DLL文件,以及可以解压出DLL文件的EXE)和维护方法(如,利用Startup文件夹中的捷径(.link)文件,作为DLL服务文件)有很多,并且也会新增一些其他功能,但是核心功能都是一致的。

NETEAGLE后门的编译时间最早是在2008年,最近的编译时间是2013;这个后门的优化和修改模式都是类似的,其中有两个主要的变体的开发模式也是类似的(我们称之为“Scout” 和“Norton”)。如同BACKSPCE,不同的NETEAGLE变体具体的部署和功能也有可能不同,也可能会有附加的功能和优化,但是核心功能都是一致的。

APT3一直都是在修改已有的工具而没有,这点表明APT30的任务是长期一致的,所以他们只需要修改自己的工具就能胜任长期的任务。

0x03 专业的开发工具:APT30的开发方法具有一致性和组织性

除了APT30长期使用的工具,在多数情况下,其他工具的作用可能不同,但是开发特征都具有一致性。这些工具都具有精密的版本管理系统,也会使用相同的版本检测方法和更新方法;这样就能保证在同一时间中只有一个工具在受害设备上运行。由此可见,APT30的行动非常紧凑,效率也很高。

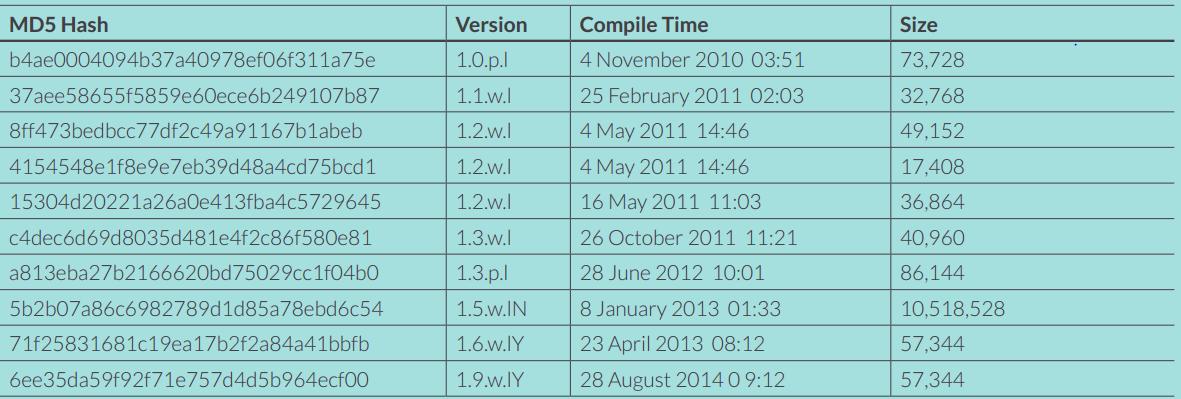

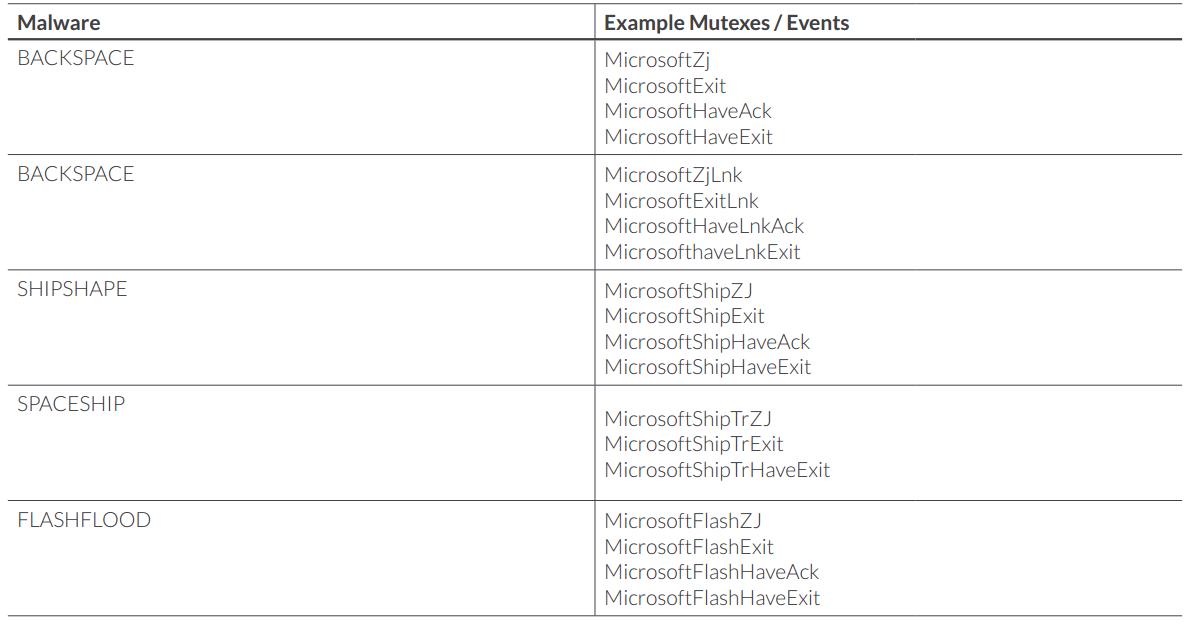

BACKSPACE, NETEAGLE, SHIPSHAPE和SPACESHIP都保有内部的版本号,并能检查版本号;如果版本不是要求的版本,木马就会自动更新。我们怀疑某些木马的版本字符串中还描述了木马的其他属性。例如,一个BACKSPACE (“ZRLnk”)变体的版本字符串中,前两位表示的就是木马的版本号。下一个字符可能说明的是图标类型和漏洞文档的类型(如“p”代表的 是Acrobat Reader / PDF文件,“w”代表的是Microsoft Word)。最后,下一个字符可能说明木马使用了捷径(.lnk)文件来维持木马。

表1-ZRLnk的历史版本

APT30有可能是自己开发工具,也可能有开发者在支持他们

根据版本号,我们发现BACKSPACEH后门的”ZJ”变体具有最长的修改历史。我们对55个ZJ样本进行了分析,版本涵盖了1.2到20.50,时间跨度有8年(编译时间从2005年到2012年)。

除了版本控制,APT30还采用了相同的方法来管理多数木马(BACKSPACE, SHIPSHAPE, SPACESHIP, 和FLASHFLOOD)的执行,并保证一段时间中只运行一个木马,这样做可能是为了降低木马被检测到的几率。互斥量和事件的命名方式也有规律,多数名称中都包含‘Microsoft’ 或 ‘ZJ’ 。木马在执行时会创建互斥量,用来确保在这段时间中只能运行这个木马。事件和互斥量的命名方式是一样的,事件是为了给木马和相关的线程发送信号,进行退出。

木马的版本划分说明木马的开发环境具有鲜明的机构和良好的管理。同样,在一段时间中只运行一个木马,说明这个黑客组织是相当专业的。我们推测这些黑客更倾向在受害设备上安装最新版的工具。我们还判断他们可能会大规模地开展行动,希望从木马的自动管理中收益。

虽然我们目前还没有发现其他的黑客使用了任何本文中提到的这些工具,但是我们不能保证这些工具专属于APT30.这些工具在不断地更新中任然没有改变核心功能,说明APT30掌握有可用的开发资源,能用于修改和定制自己需要的木马。也就是说,APT30要么是自己负责工具的开发,要么就是其他的开发者在专门支持他们。

表2-进程执行和版本控制中使用的互斥量和事件

0x04 为了平衡隐秘性和规模性,木马的C2通信分为了两个阶段

BACKSPACE后门和NETEAGLE后门使用了两个阶段的C2服务器。后门首先与 阶段1的C2位置通信,通常是一个或多个C2域名。与阶段1 C2的交互是完全自动的;也就是说,阶段1 C2不支持黑客与受害主机之间进行任何交互通信。BACKSPACE和NETEAGLE都会使用HTTP请求与阶段1 C2交互,请求URI下载包含基础指令和信息(包括阶段2的C2位置)的文件,或者是下载并执行额外的二进制。受害主机可能会提示阶段2 C2(如传输关于受害主机的数据),只有接收到指令需要这样操作的主机才会创建完整的连接到BACKSPACE控制器。一旦木马连接到了控制器,黑客就能直接操作受害主机。

黑客利用这种分阶段方法,混淆了自己与受害人之间的关联。这样他们就能方便的管理大量的受害人;新感染的主机可以自动与阶段1 C2服务器交互,直至黑客选中了特定的主机进行阶段2的交互。

下表中列出了BACKSPACE样本(md5 哈希6ee35da59f92f71e757d4d5b964ecf00)可能请求的URI,以及每个文件的目的。完整的URI格式是hxxp://<c2_domain>/<path>/<file>, 其中