1.1 漏洞态势综述

总体看七月份的新增漏洞呈上升趋势,新增高危漏洞79个,主要分布在Microsoft、Adobe、Cisco、Rittal、Advantech、Phoenix等厂商的主要产品中。

2020年7月绿盟科技安全漏洞库共收录200个漏洞[1], 其中高危漏洞79个,微软高危漏洞20个。绿盟科技收录高危漏洞数量与前期相比呈上升趋势。

图 1-1 高危漏洞数量统计对比

1.2 恶意软件态势综述

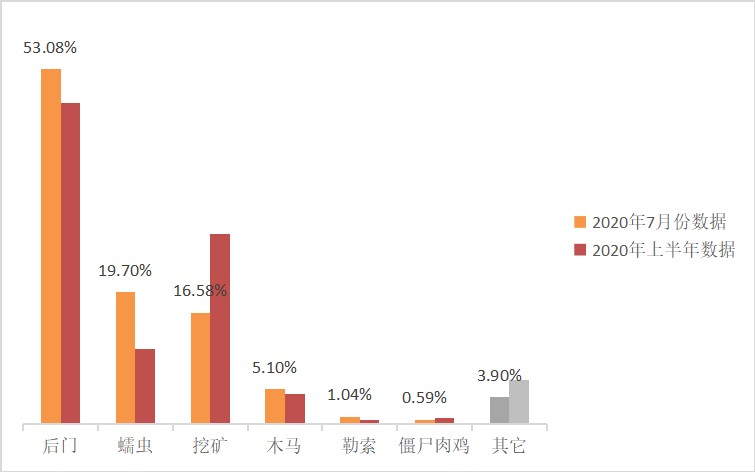

2020年7月份数据与2020年上半年数据中恶意软件各类型分布如下图所示。7月份各恶意软件类型占比相比去年全年情况有所波动,后门取代挖矿居于首位,占比53.08%;蠕虫表现十分活跃,挖矿相较于上半年的数据比例有大幅下降,和后门一起占据整体恶意软件活动的89%以上。

图 1-2 恶意软件类型分析

1.3 物联网安全态势综述

本月漏洞平台Exploit-DB新增6个物联网漏洞利用,其中1个远程命令执行(RCE)类型漏洞利用,本月物联网相关漏洞利用较少。

本月有三个值得重点关注的物联网安全事件:

(1)让快速充电器变成手机电脑杀手

(2)外形类似Game Boy的小工具价值2万英镑 专门用来盗取车辆

(3)移动应用的“隐私之殇”:非法窃取用户信息再敲警钟

本月针对物联网设备的攻击数量趋于平稳,较上月攻击行为总量有所减少。

1.4 DDOS攻击态势综述

2020年7月份,我们监控到 DDoS 攻击次数为1.9万次,攻击总流量2222Tb。2020年7月,攻击时长在5分钟以内的DDoS攻击占了全部攻击的72%。从一天24小时攻击占比来看,什么时候都有可能被攻击。从每周中DDoS 攻击活动的分布来看,每天都有可能被攻击,周四最常被攻击。2020年7月份主要的攻击类型是SYN Flood,占总攻击次数的56%。从流量占比来看,UDP Flood发起的攻击流量占比最高,占比42%。根据2020年5月-2020年7月的DDoS攻击数据进行聚类分析,共发现21个团伙。

1.5 僵尸网络及蜜罐态势综述

2020年7月份的DDoS僵尸网络活动中,监控到的总体事件数较6月有大幅度下降,攻击主要来自家族Mirai和Dofloo,其中Dofloo连续下发指令的最大时长达到了10小时左右。本月的DDoS攻击手段主要为UDP flood、ACK flood和CC。僵尸网络控制端托管的云服务商以BladeServers、Digital Ocean和Hostwinds为主。本月检测到的IoT木马传播利用的各类漏洞种类为73种,其中CVE-2017-17215(华为HG532路由器)、CVE-2014-8361(Realtek rtl81xx SDK远程代码执行漏洞)和领势路由器E系列(Linksys E series)远程代码执行漏洞位居前3。新增漏洞包括CVE_2020_5902(美国F5 BIG-IP平台远程代码执行)、CVE_2020_10987(腾达无线路由器远程命令执行)和Sickbeard远程代码执行。

蜜罐方面,2020年7月份互联网攻击活动主要由恶意扫描构成,其中针对游戏端口27015的恶意扫描最多,占到15%左右。漏洞利用方面,针对Dlink路由器、MVPower摄像头和Redis的攻击最多。弱口令攻击主要来自荷兰、巴拿马和俄罗斯。DDOS反射攻击方面,dns占据半壁江山。7月共计捕获DDoS反射攻击事件超过513万例,其中最长的持续时间高达24小时左右。

通过绿盟科技的威胁捕获系统,我们长期监测了一个面向门罗币挖矿的僵尸网络。该挖矿僵尸网络在2020年7月份的整体活跃情况呈降低趋势,活跃肉鸡总量降低至8428台,其中在中国的肉鸡最多,达到3406台,占比40%。开放22端口的肉鸡数有5989台,占比接近所有肉鸡的 71%。在已知的资产情报数据中,这些肉鸡的主要设备类型是路由器和摄像头。另外,该挖矿僵尸网络最常用的爆破弱口令依然是nproc-nproc。