微软今天警告说,针对医疗保健组织和关键服务正在进行的由人为操纵的勒索软件活动正在进行,并分享了有关如何通过修补易受攻击的面向互联网的系统来阻止新漏洞的技巧。

许多此类攻击始于操作人员,他们首先利用面向互联网的网络设备中的漏洞,或者通过强行强制RDP服务器,然后部署勒索软件有效载荷。

例如,Pulse VPN设备过去一直是威胁参与者的攻击目标,其中一种这样的易受攻击的设备被认为是由Sodinokibi(REvil)进行的Travelex勒索软件攻击的背后。

其他勒索软件帮派(例如DoppelPaymer和Ragnarok Ransomware)也利用Citrix ADC(NetScaler)CVE-2019-1978漏洞来巩固受害者网络的边缘。

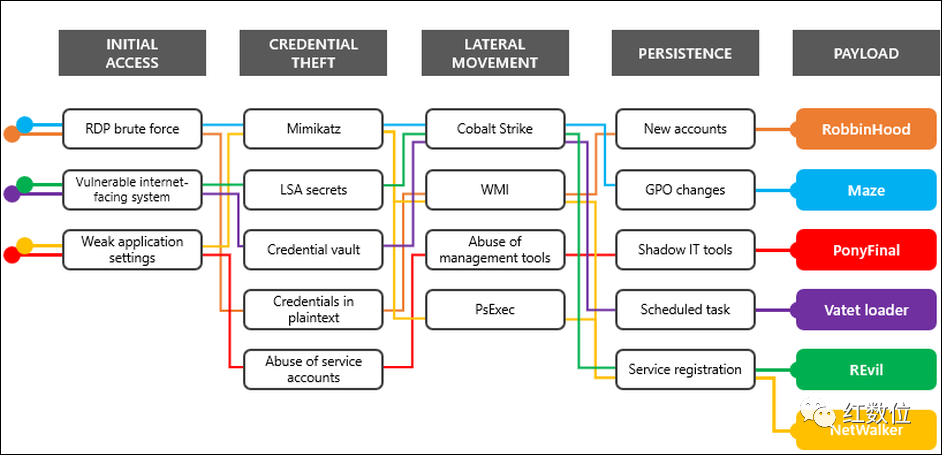

正如微软所详述的那样,部署勒索软件和对系统进行加密的最后阶段通常是在侦察阶段之前,在此阶段,攻击者窃取了以后可用于勒索的数据,并收集凭据并在受害者的整个网络中横向移动。

为了防止所有这些事情的发生,Microsoft建议潜在的受害者防止勒索软件活动背后的威胁行为者利用他们通常滥用的弱点来发动攻击。

降低成为勒索软件受害者的风险

Microsoft威胁防护情报团队解释说:“为面向Internet的系统应用安全补丁对于防止这些攻击至关重要。”

从Microsoft在最近的勒索软件攻击之后获取的数据中,恶意行为者通常利用以下安全漏洞:

- 没有多因素身份验证(MFA)的远程桌面协议(RDP)或虚拟桌面终结点

- 已终止支持并且不再获得安全更新的较旧平台(例如Windows Server 2003和Windows Server 2008)因使用而加剧弱密码

- 错误配置的Web服务器,包括IIS,电子健康记录(EHR)软件,备份服务器或系统管理服务器

- 受CVE-2019-19781影响的Citrix Application Delivery Controller(ADC)系统

- 受CVE影响的Pulse Secure VPN系统-2019-11510

尽管Microsoft尚未发现任何利用CVE-2019-0604(Microsoft SharePoint),CVE-2020-0688(Microsoft Exchange),CVE-2020-10189(Zoho ManageEngine)漏洞的近期攻击,但根据历史信号,它们最终将成为被利用以获取受害者网络中的访问权限,因此也值得对其进行检查和修补。

检测并响应持续的攻击

组织还应在其环境中寻找活动的勒索软件攻击的迹象,例如帮助攻击与红色团队活动(例如,恶意PowerShell,Cobalt Strike和其他渗透测试工具)融合在一起的工具,凭证盗窃活动或安全日志。篡改。

一旦发现任何此类迹象,组织的安全运营团队应立即采取以下措施来评估安全影响并防止有效载荷被部署:

- 调查受影响的端点和凭据

- 隔离受损的端点

- 检查并重建带有相关恶意软件感染的设备

通过搜索和识别攻击者本可以用作进入其网络的垫脚石的外围系统来解决面向互联网的漏洞,这是防御勒索软件攻击的另一重要措施。

勒索软件攻击者的系统可能会在攻击过程中尝试滥用:

- 不具有MFA的RDP或虚拟桌面终结点

- 受CVE-2019-19781影响的Citrix ADC系统•受CVE-2019-11510影响的

- Pulse Secure VPN系统

- 受CVE-2019-0604影响的Microsoft SharePoint服务器•受CVE-2019

- 影响的Microsoft Exchange服务器2020-0688

- 受CVE-2020-10189影响的Zoho ManageEngine系统

勒索软件帮派维持访问受害者网络长达数月之久

微软说:“多个勒索软件团体在目标网络上积累了访问并保持了几个月的持久性,从而在2020年4月的前两周激活了数十个勒索软件部署。”

“到目前为止,攻击已影响到援助组织,医疗计费公司,制造,运输,政府机构和教育软件提供商,表明尽管全球危机,这些勒索软件组织仍很少考虑它们所影响的关键服务。”

此外,医疗组织和关键服务并不是勒索软件犯罪团伙的唯一目标,因此所有政府和私人组织都应采取先发制人的措施来减轻此类风险,并随时准备采取应对措施。

正如微软的威胁情报数据所显示的那样,被勒索的组织网络中最初的渗透日期可追溯到2020年初,攻击者正等待最佳时机部署勒索软件有效负载,从而从中获得最大的经济收益。

勒索软件帮派使用的攻击技术(Microsoft)

“与通过电子邮件提供勒索软件的攻击形成鲜明对比,这种攻击通常以更快的速度展开,并且在最初进入一个小时内就部署了勒索软件。我们在4月看到的攻击类似于从2019年开始的Doppelpaymer勒索软件活动,攻击者可以利用这些攻击提前几个月影响了网络。”微软补充道。

“然后他们在环境中保持相对休眠状态,直到他们确定了部署勒索软件的适当时机。

“在攻击者部署了勒索软件的网络上,他们故意在某些端点上维护其存在,目的是在支付赎金或重建系统后重新启动恶意活动。

“此外,尽管这些团体中只有少数人因出售数据而臭名昭著,但几乎所有人都被观察到在这些攻击期间查看和泄露数据,即使他们尚未做广告或出售也是如此。”

3月初,Microsoft分享了DoppelPaymer,Dharma和Ryuk背后的运营商使用的各种入口媒介和后利用技术的信息,表明这些威胁行为者滥用的安全配置存在压倒性重叠,这是他们毁灭性勒索攻击的一部分。

微软还从4月1日开始就其网络上易受攻击的面向公众的VPN设备和网关向医院发出警报。

在分析了勒索软件攻击对受害者的实际影响后,FBI在分析了收集到的加密货币钱包和勒索软件赎金记录后,FBI在今年的RSA安全会议上表示,受害者在过去六年中向勒索软件运营商支付了超过1.4亿美元。

共建网络安全命运共同体